漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085768

漏洞标题:赛奇网络某处逻辑漏洞导致数站管理员用户密码泄漏(包括域名注册万网,阿里云,Cnss,DZ沦陷,个人博客,PHP站,全权告急)

相关厂商:赛奇网络

漏洞作者: 0x 80

提交时间:2014-12-04 10:19

修复时间:2015-01-18 10:20

公开时间:2015-01-18 10:20

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-04: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-01-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

经典的逻辑漏洞引发的血案

不经典我不发

想了想还是发吧

其实黑产的最爱

详细说明:

是关于赛奇网络的

http://0so.so

通过访问

登录地址:http://saiqi.0so.so/denglu/login.aspx

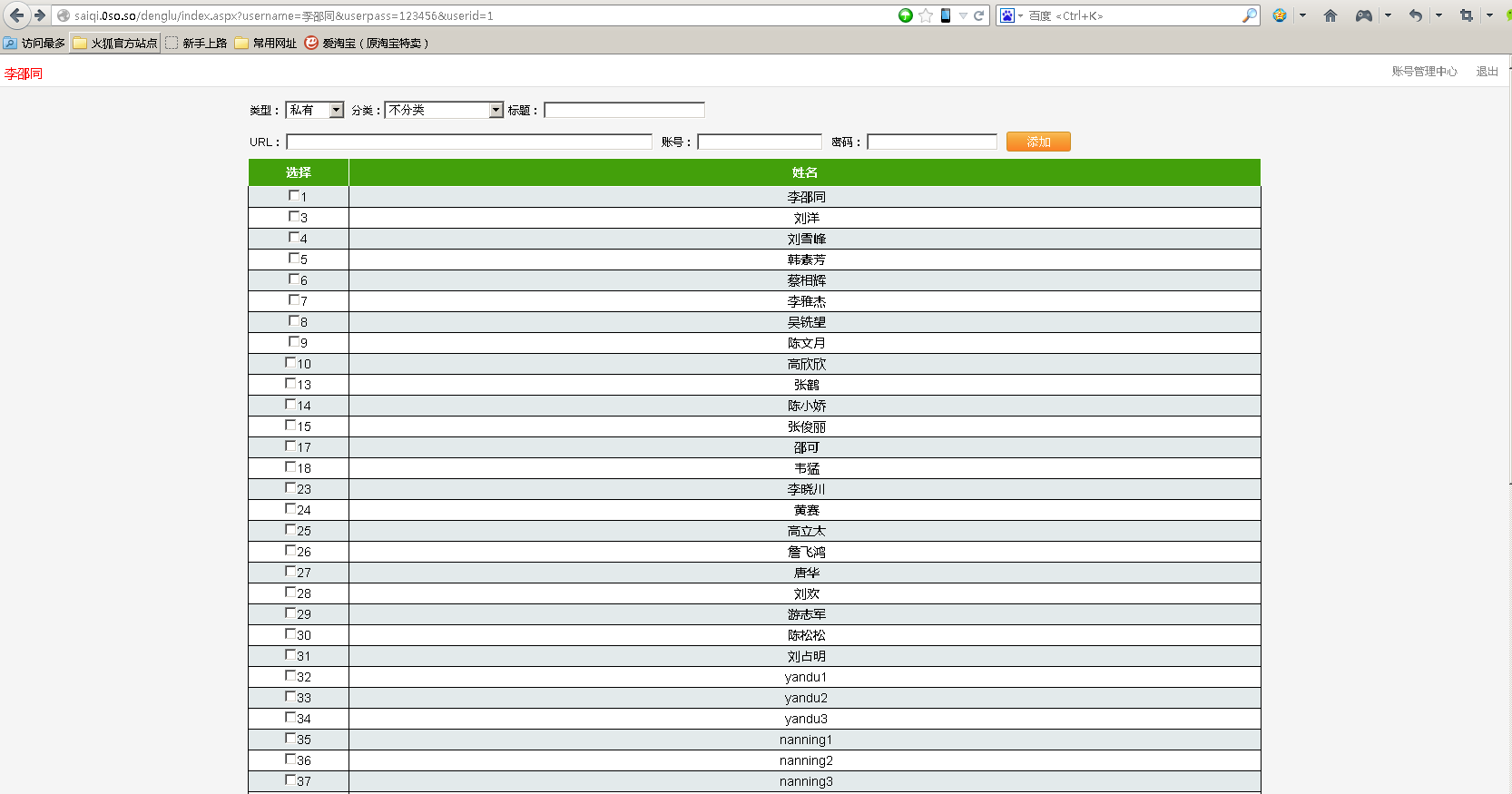

直接访问:http://saiqi.0so.so/denglu/index.aspx?username=%E6%9D%8E%E9%82%B5%E5%90%8C&userpass=123456&userid=1

可以发现用户名是李邵同 密码是123456

登陆后,可以用户名,这些用户名其实密码都是123456

=============================================

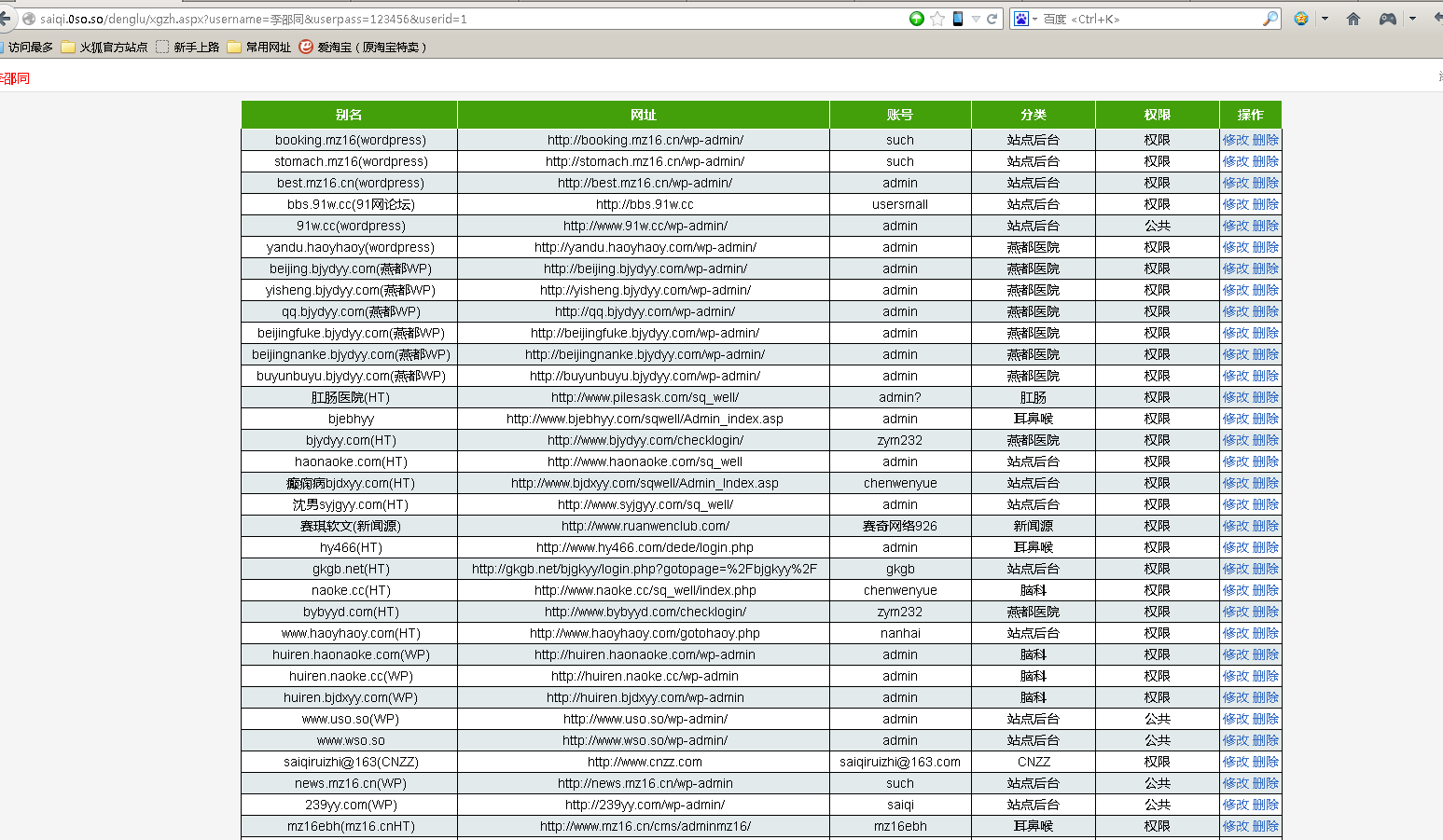

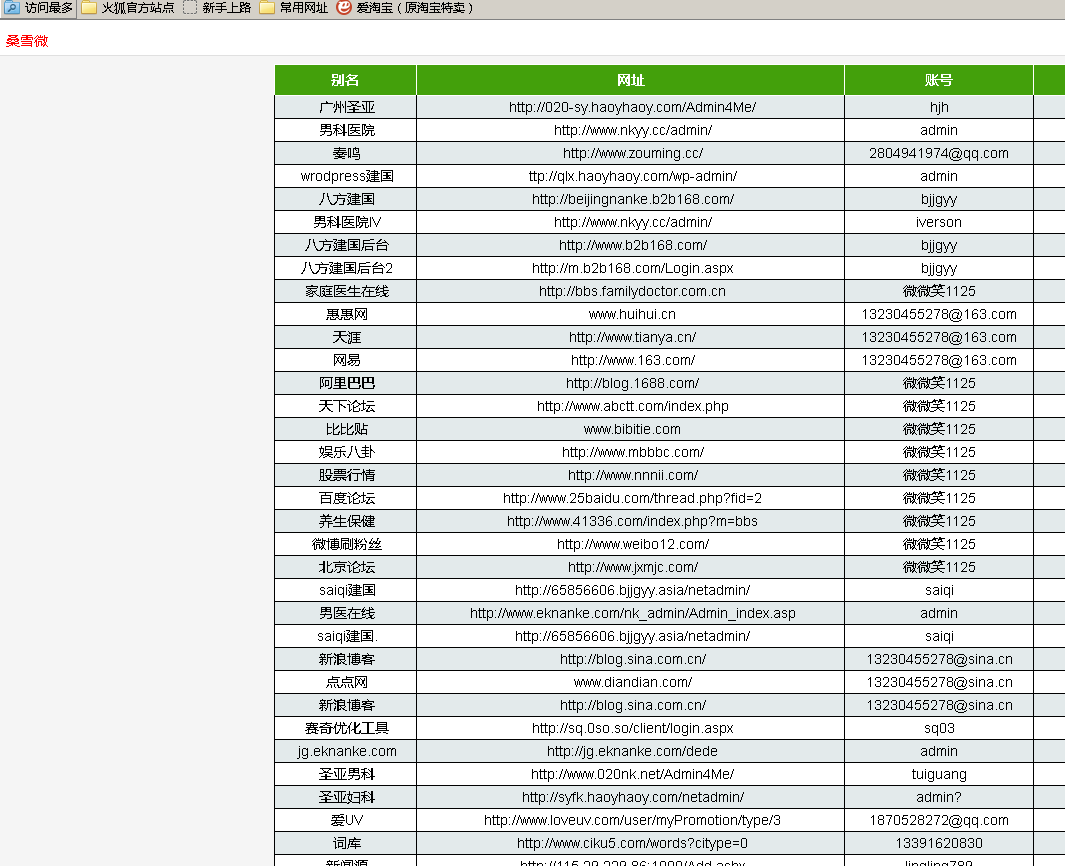

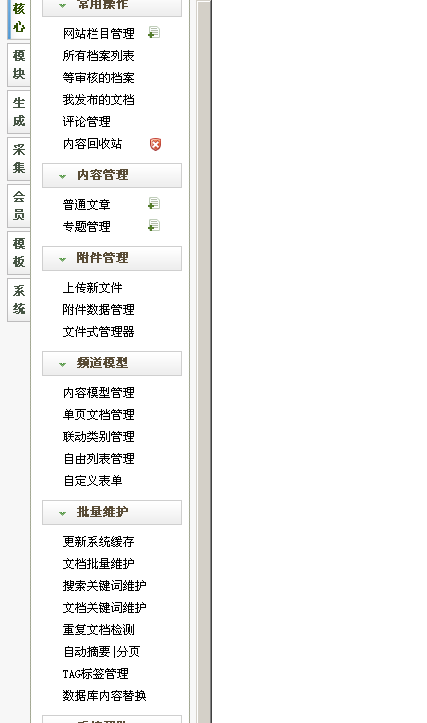

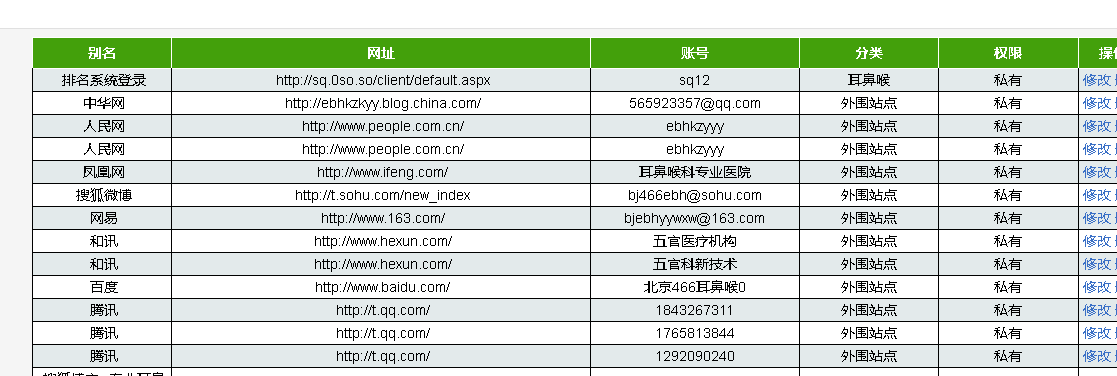

重要的是,打开账号管理中心

可以看到很多地址

你其实可以看到了,你懂的,密码全在这里

包括网站后台的地址,用户名及管理员密码,全部泄露

=-==================================

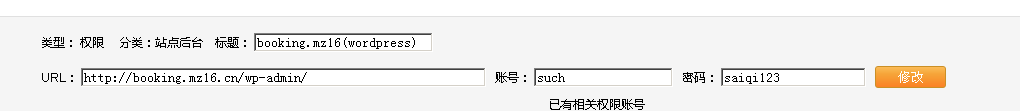

随便打开1个尝试

http://booking.mz16.cn/wp-admin/ 用户名such 密码saiqi123

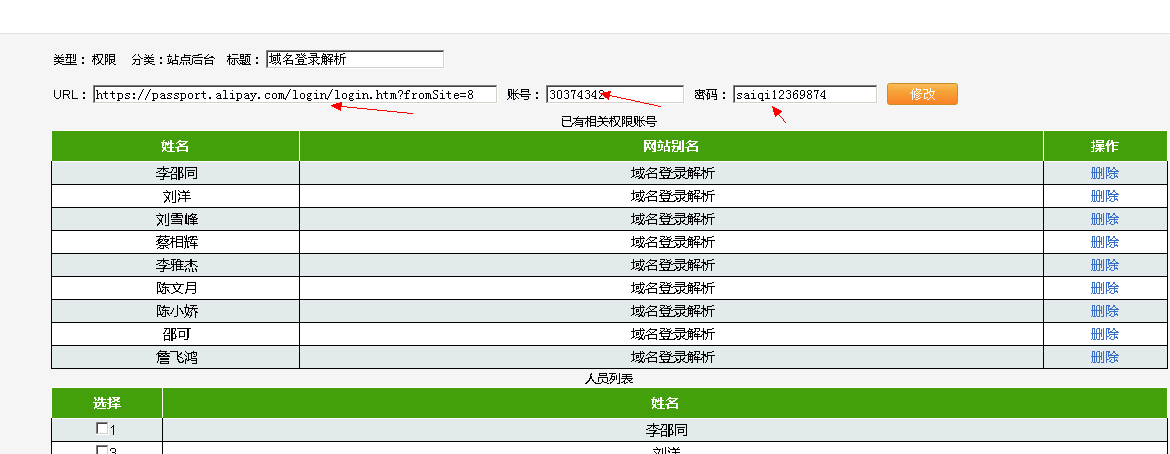

有的用户名,还有在万网,CNZZ注册时的密码,这时候也在里面,直接暴露

地址太多了

危害比较大

登陆看看

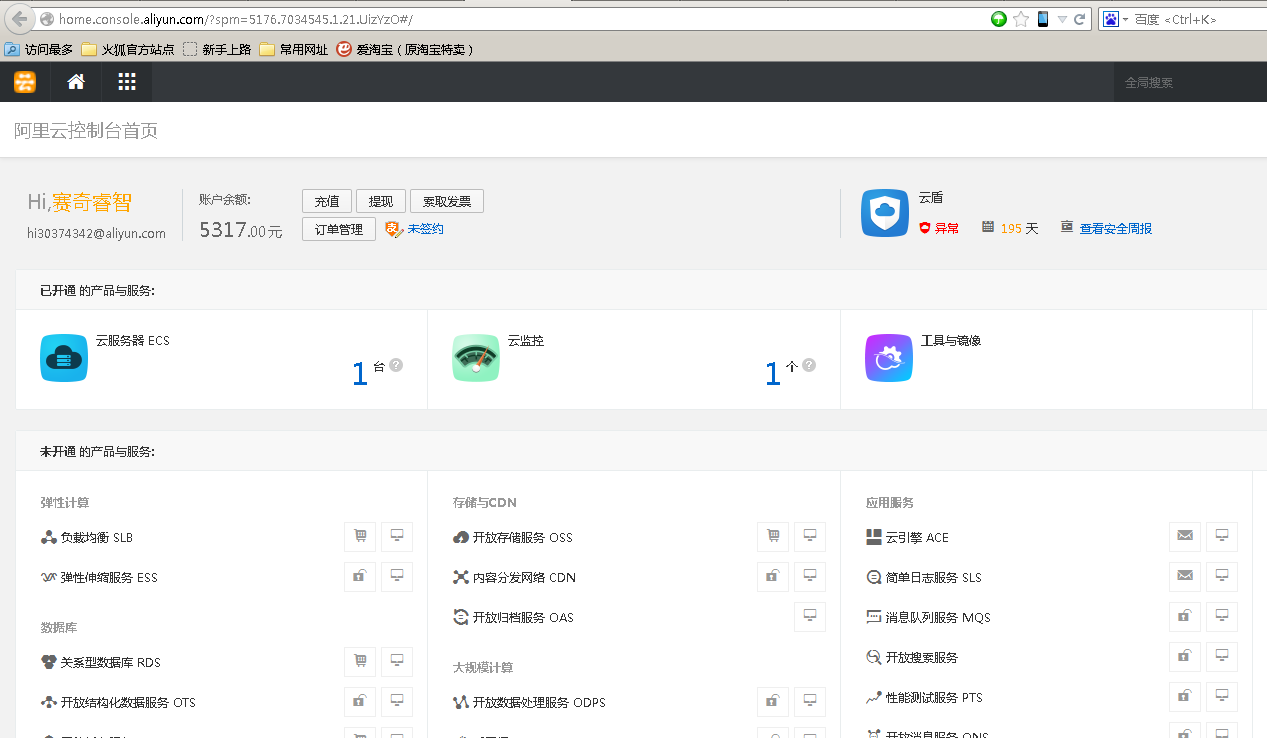

直接万网登陆成功了因为万网和阿里云是合作商,所以你懂的

可以管理服务器

太多了,如果一一就太多了,

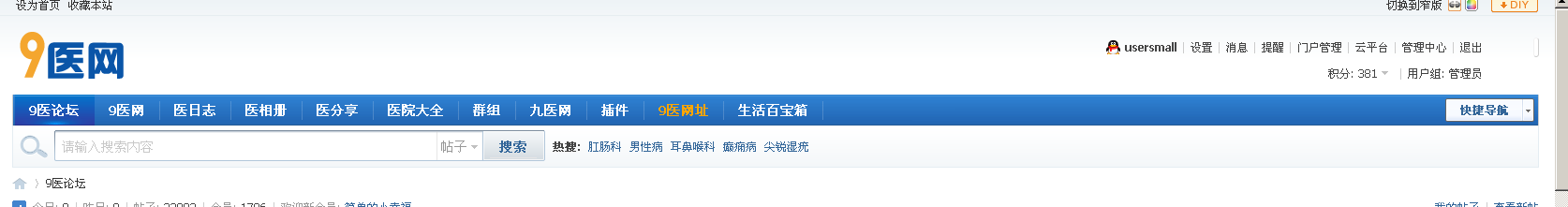

http://bbs.91w.cc usersmall usersmallno

管理员密码

还可以看其他用户的

换个账户 密码全123456

你懂的

李邵同

3 刘洋

4 刘雪峰

5 韩素芳

6 蔡相辉

7 李雅杰

8 吴铣望

9 陈文月

10 高欣欣

13 张鹤

14 陈小娇

15 张俊丽

17 邵可

18 韦猛

23 李晓川

24 黄赛

25 高立太

26 詹飞鸿

27 唐华

28 刘欢

29 游志军

30 陈松松

31 刘占明

32 yandu1

33 yandu2

34 yandu3

35 nanning1

36 nanning2

37 nanning3

38 伊俊飞

40 侯孝楠

41 刘博文

42 靳晓发

43 saiqi

44 吴堃星

45 詹学斌

46 姜玉娟

47 赵鹤鹤

48 刘忠艳

49 邵凌晨

50 by1

51 zongdui1

52 zongdui2

56 刘晓

57 曹攀

58 徐秀

59 刘伟

60 杨霄

61 杨晶晶

63 程玥

64 潘龙云

65 马伟

66 张乔玲

67 游俊杰

68 林少健

69 张剑雄

70 saiqi1

71 王丹

72 桑雪微

73 黄剑

看看桑雪微的

网易 http://www.163.com//[email protected] wei1020..0

登陆看看

========================================

太多了

再看看 http://blog.sina.com.cn/

新浪博客

[email protected] wei1020..0

我就不一一测试了,太多

切换每个用户,直接退出,输入用户名+123456即可

=========================================

漏洞证明:

赛奇优化系统 http://sq.0so.so/client/login.aspx sq03 123456

http://www.cnzz.com/ [email protected] sqrz@152346

天涯

http://bbs.tianya.cn 人品不错2014 sqrzgs1

民众健康网 http://www.mz16.cn/cms/adminmz16/

admin qq5076966

新闻源管理系统 http://www.ruanwenclub.com/ 赛奇网络926 saiqiwangluo

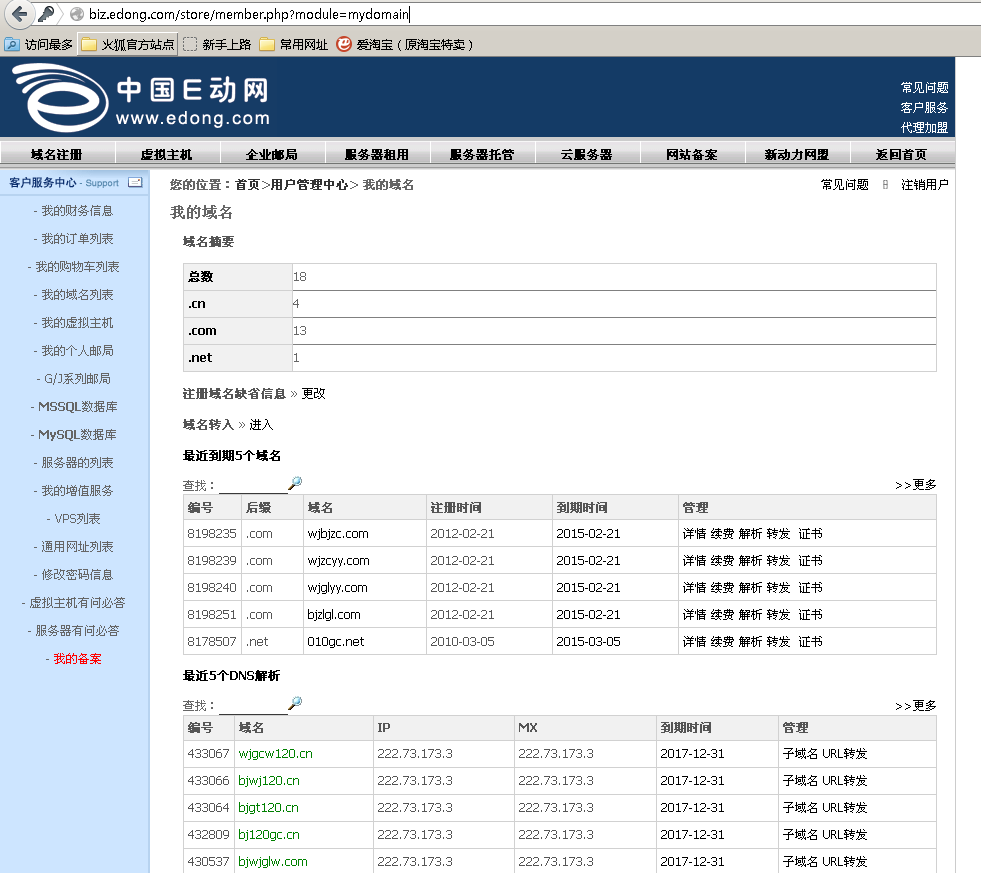

E动力 http://biz.edong.com [email protected] a123456

http://020-sy.haoyhaoy.com/Admin4Me/login.php?gotopage=%2FAdmin4Me%2Findex.php

hjh hjh3389

随便登录

太多了,就不举例了。

====================================================

修复方案:

你懂的

版权声明:转载请注明来源 0x 80@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝