漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-084371

漏洞标题:某系统登录可爆破

相关厂商:真旅网集团

漏洞作者: 啊L川

提交时间:2014-11-24 11:26

修复时间:2015-01-08 11:30

公开时间:2015-01-08 11:30

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-24: 细节已通知厂商并且等待厂商处理中

2014-11-24: 厂商已经确认,细节仅向厂商公开

2014-12-04: 细节向核心白帽子及相关领域专家公开

2014-12-14: 细节向普通白帽子公开

2014-12-24: 细节向实习白帽子公开

2015-01-08: 细节向公众公开

简要描述:

我是来凑热闹的 ,据说这个厂商好给力好给力的哟

详细说明:

0x01

企业商旅通登录,验证码逻辑错误,导致可暴力破解任意账号,

0x02

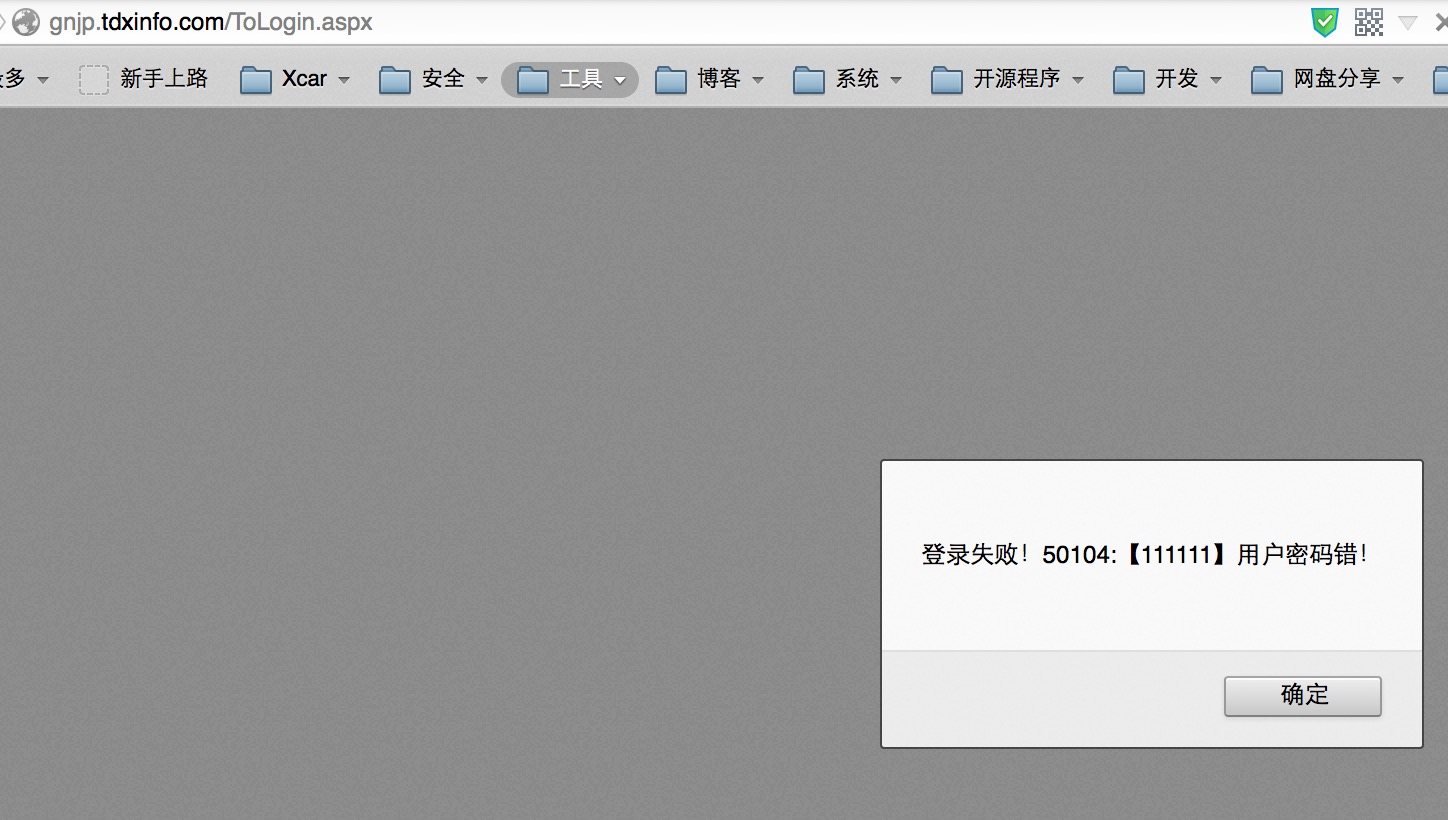

注册了一个账号111111 密码为111111的测试账号,

抓取登录请求,

提示密码错误,

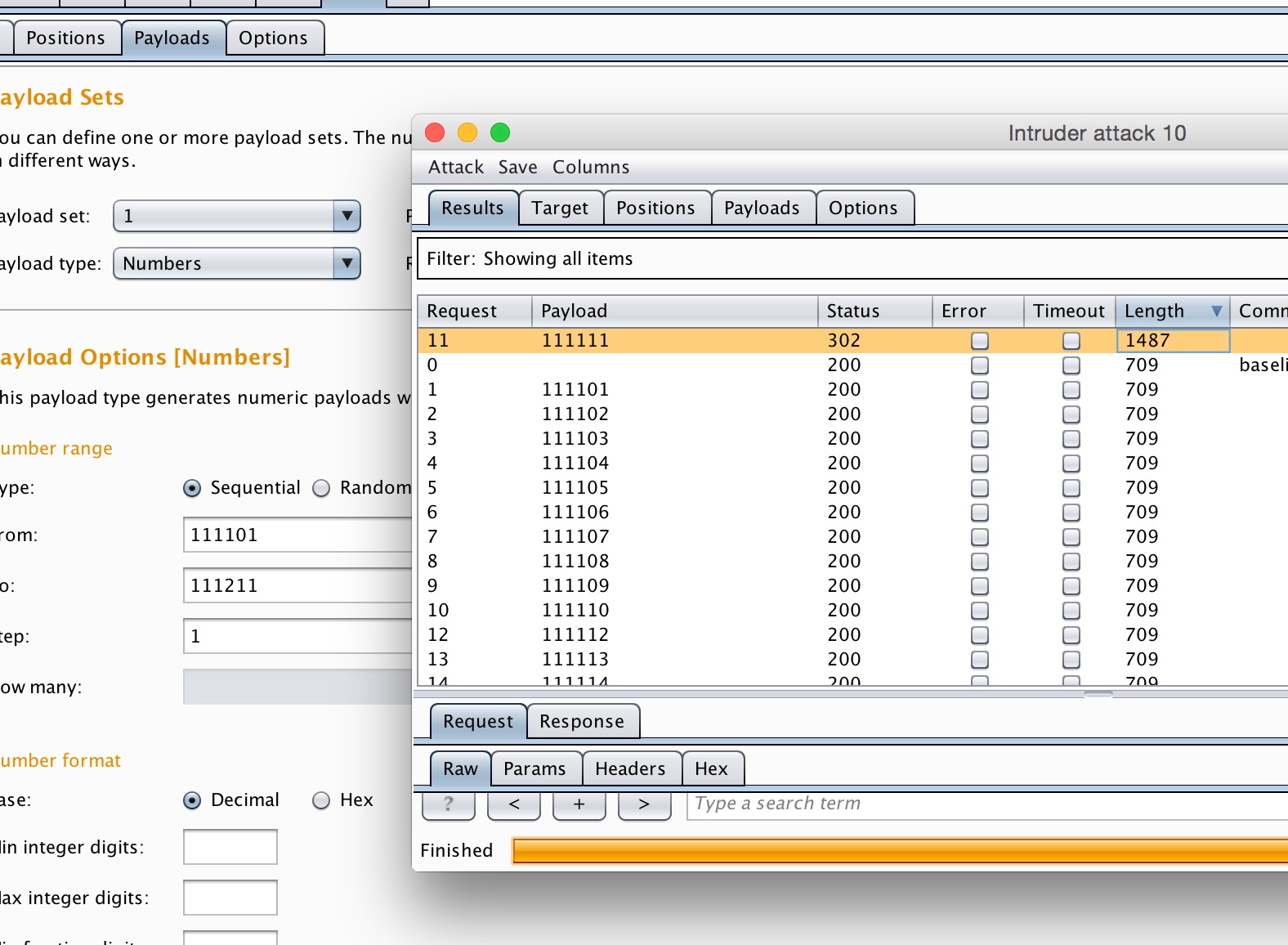

将密码作为变量,放burp中跑下

0x03

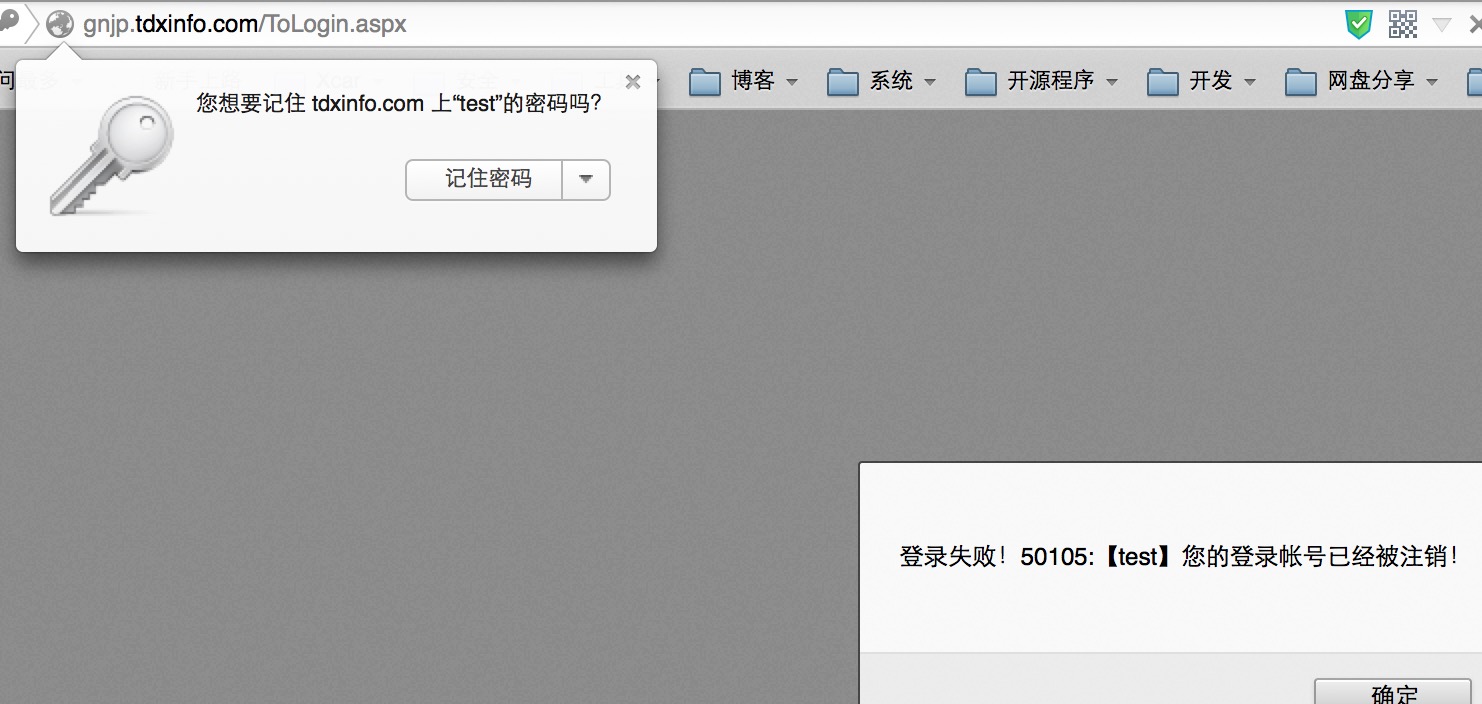

在测试过程中,发现账号爆破次数过多的时,密码及时正确会提示将此账号注销,,,,

在账号注册时,会提示用户名重复,,可利用此提示来爆破用户名,

漏洞证明:

已经证明

修复方案:

验证码处理下一下吧,

版权声明:转载请注明来源 啊L川@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-11-24 12:31

厂商回复:

感谢您给我们业务系统安全做出的贡献. 由于这是已经废弃不用的老系统(已经关闭),危害级别较低,因此给出低级别的RANK,希望可以谅解。

我们欢迎和鼓励白帽子在不影响系统、破坏系统以及窃取数据的前提下,对我们真旅网旗下各个平台做安全检测,提供技术细节以及解决方案、预防方案。

我们将根据漏洞等级/严重程度给予报告漏洞的白帽子发放相应的Rank及礼物。

天地行:www_tdxinfo_com (主平台)

运营商:op_tdxinfo_com

供应商:provider_tdxinfo_com

B2G: vipcorp_travelzen_com

请大家对我们列表的站点进行检测,列表外的特别是废弃不用的系统,我们将不再给予礼物发放哦,谢谢谅解!

最新状态:

暂无