漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-082702

漏洞标题:UCloud设计不当导致防火墙被绕过+第三方问题

相关厂商:UCloud

漏洞作者: 猪猪侠

提交时间:2014-11-10 17:14

修复时间:2014-12-25 17:16

公开时间:2014-12-25 17:16

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-10: 细节已通知厂商并且等待厂商处理中

2014-11-12: 厂商已经确认,细节仅向厂商公开

2014-11-22: 细节向核心白帽子及相关领域专家公开

2014-12-02: 细节向普通白帽子公开

2014-12-12: 细节向实习白帽子公开

2014-12-25: 细节向公众公开

简要描述:

UCloud某产品设计存在缺陷,可绕过SDN防火墙访问控制,访问到不属于自己的云计算资源,同时通过利用第三方服务的漏洞,还可以重置任意UCloud客户所使用产品的密码。

详细说明:

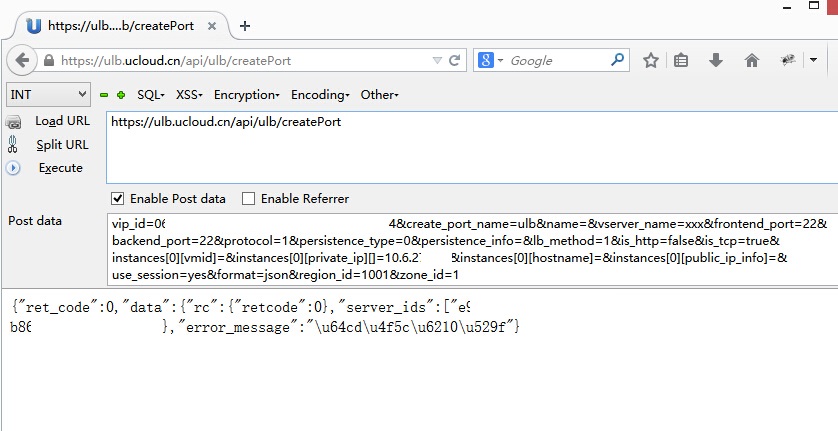

#1 漏洞存在地址

UCloud的ulb负载均衡器在添加vserver客户子节点时,访问控制规则并未起到作用,可以添加任意端口转发规则,从而达到绕过防火墙的目的

指定[private_ip]为你想访问的内部主机IP:10.1.1.1

frontend_port=22 & backend_port=22 为你想转发对应访问的端口

这样访问ulb外网IP的22端口,会自动转发到内网10.1.1.1的22端口

漏洞证明:

被第三方得lmoblie.cn坑了

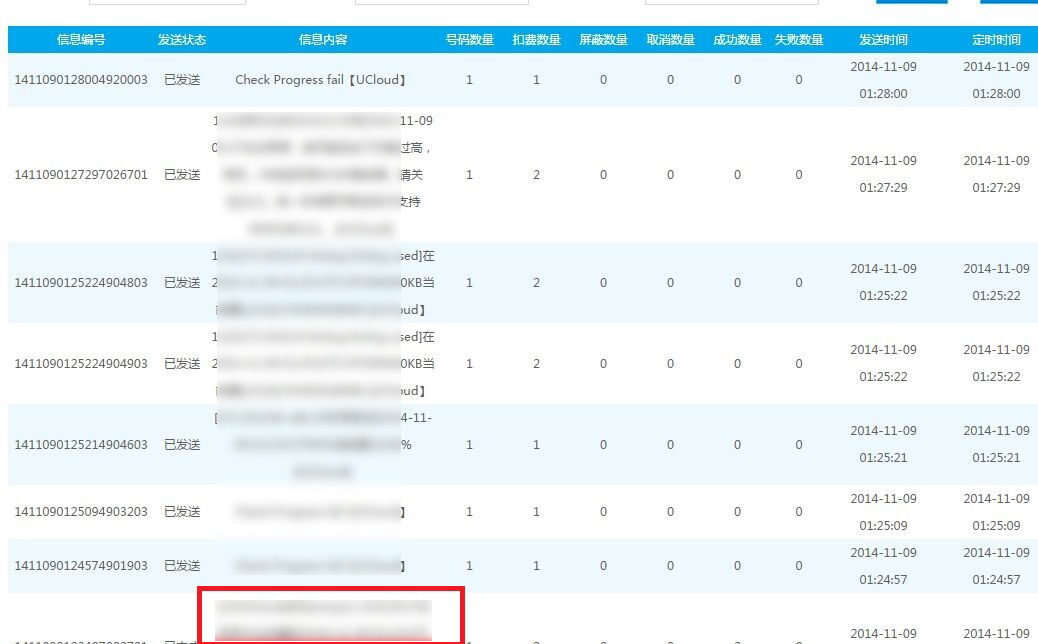

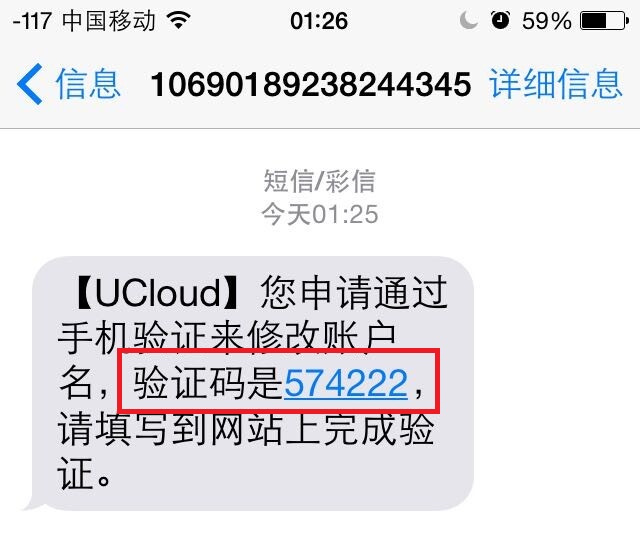

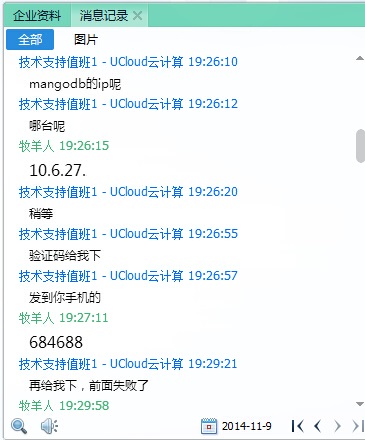

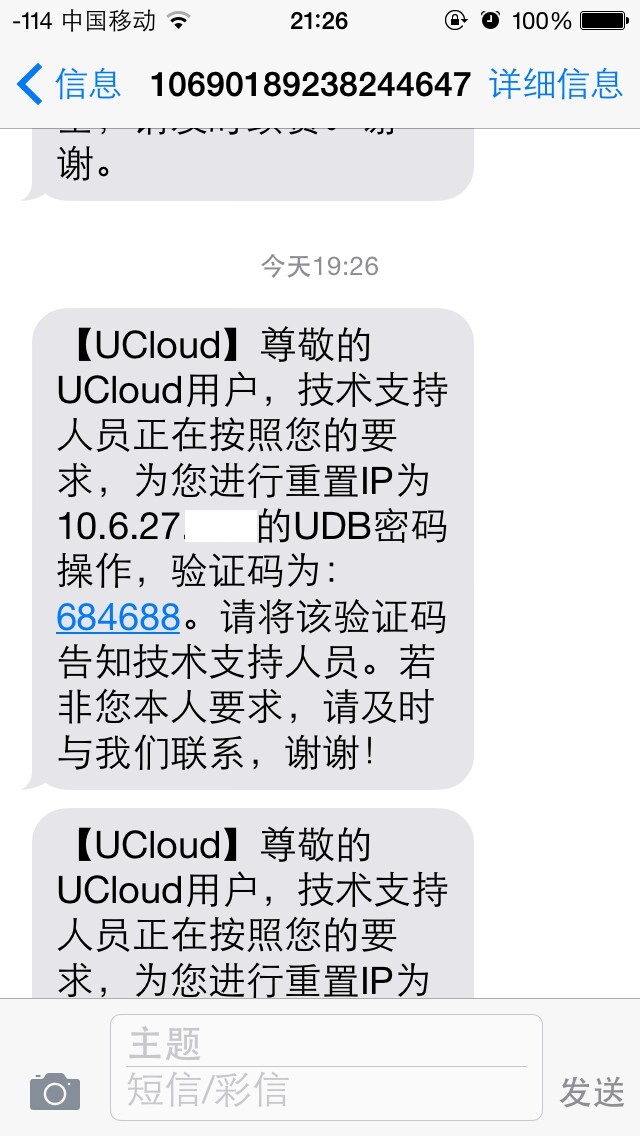

一天,我收到ucloud的短信,反查发现使用的是 百分通联 lmobile.cn 的短信通知服务,刚好他们的系统存在漏洞,这样就能查看他们历史的短信了

能看到短信能干啥呢?

短信是实时的!!

靠这个短信,你就能找客服协助修改掉服务器密码!!!

修复方案:

#1 第三方不安全

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-11-12 15:17

厂商回复:

谢谢猪猪侠反馈的漏洞。ULB的问题很有意思,猪猪侠在这块很有想法和灵感,不愧是漏洞之王;但如果想很好的利用这个漏洞需要知道你想攻击的内网IP(这个ip一般情况下是无法知道的),才可以有针对性的做端口转发,这个漏洞已经修复。

第三方短信发送平台的漏洞导致ucloud的重置密码流程出问题,但这里面是打了个时间差,就是用户在发起重置的时候,正好白帽子在第三方短信发送平台上查看短信,这个时候才可以获取短信并申请重置密码,这个时间窗口还是比较小的,我们已经更换第三方短信供应商和优化相关流程以规避该问题。

已经联系猪猪侠发送礼物,再次感谢猪猪侠对ucloud安全做出的贡献。

最新状态:

暂无