漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-078513

漏洞标题:中国联通某漏洞刷流量

相关厂商:中国联通

漏洞作者: Murk Emissary

提交时间:2014-10-07 11:44

修复时间:2014-11-21 11:46

公开时间:2014-11-21 11:46

漏洞类型:网络设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-07: 细节已通知厂商并且等待厂商处理中

2014-10-11: 厂商已经确认,细节仅向厂商公开

2014-10-21: 细节向核心白帽子及相关领域专家公开

2014-10-31: 细节向普通白帽子公开

2014-11-10: 细节向实习白帽子公开

2014-11-21: 细节向公众公开

简要描述:

@鸟云厂商 跟上你的队形,换个地区换个姿势来刷流量

详细说明:

利用“山东联通 - 沃游戏"活动来刷流量!

先来注册个账号进行登陆:

登录地址:http://17186.cn/login/login.3.jsp?url1=/component/magicmarket/index.jsp

进入该游戏(摘红星)页面,打开BURP进行抓包并参加游戏

游戏地址:http://17186.cn/activity/step/index.jsp

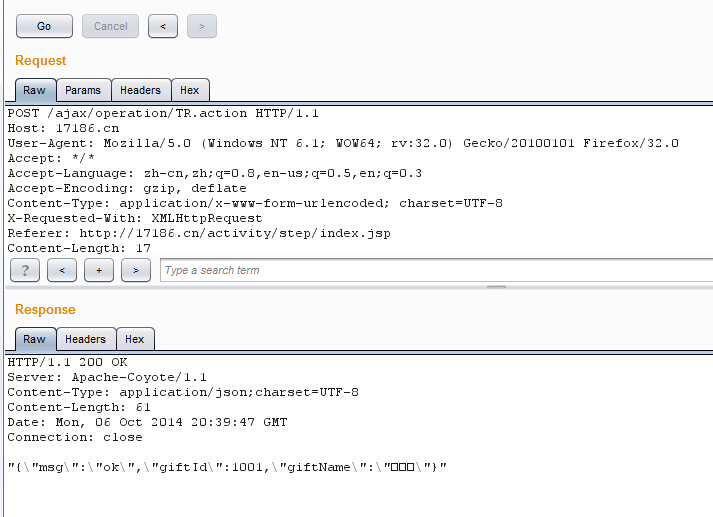

最后摘完“红星”以后,会有一个这样的数据包:

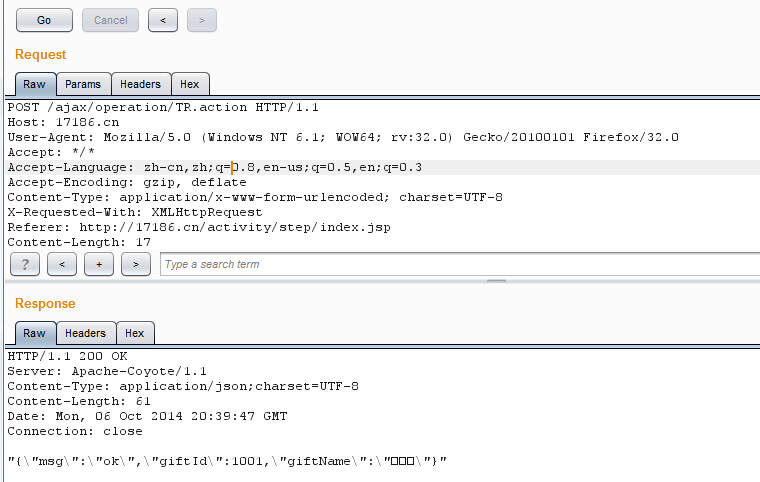

其中这个SC参数其实就是摘到的红星数量,到了这里大家应该都很清楚了吧,只需要在这里将sc参数的内容修改为自己理想的数值提交,就可以作弊了。

看到上面的这个奖励信息,瞬间乐坏了,将星星数量改为了9999999...

静待被取消活动资格...

----------------------

拿着作弊搞来的魔法币可以去兑换流量,这样就达到了刷流量的目的。

兑换网址:http://17186.cn/component/magicmarket/index.jsp

2000魔法币+5元 = 500M流量

1000魔法币 = 100M流量

...

漏洞证明:

修复方案:

流量不够用,咋办?

版权声明:转载请注明来源 Murk Emissary@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2014-10-11 16:43

厂商回复:

最新状态:

暂无