漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-077264

漏洞标题:厦门某三甲医院漏洞打包百万条用户就诊记录泄漏

相关厂商:厦门大学附属中山医院

漏洞作者: 路人甲

提交时间:2014-09-25 10:55

修复时间:2014-11-09 10:56

公开时间:2014-11-09 10:56

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-25: 细节已通知厂商并且等待厂商处理中

2014-09-28: 厂商已经确认,细节仅向厂商公开

2014-10-08: 细节向核心白帽子及相关领域专家公开

2014-10-18: 细节向普通白帽子公开

2014-10-28: 细节向实习白帽子公开

2014-11-09: 细节向公众公开

简要描述:

可能是由于iis配置不当引起的写shell(目测已被提权,脱裤)。

-------还我美丽大厦门

详细说明:

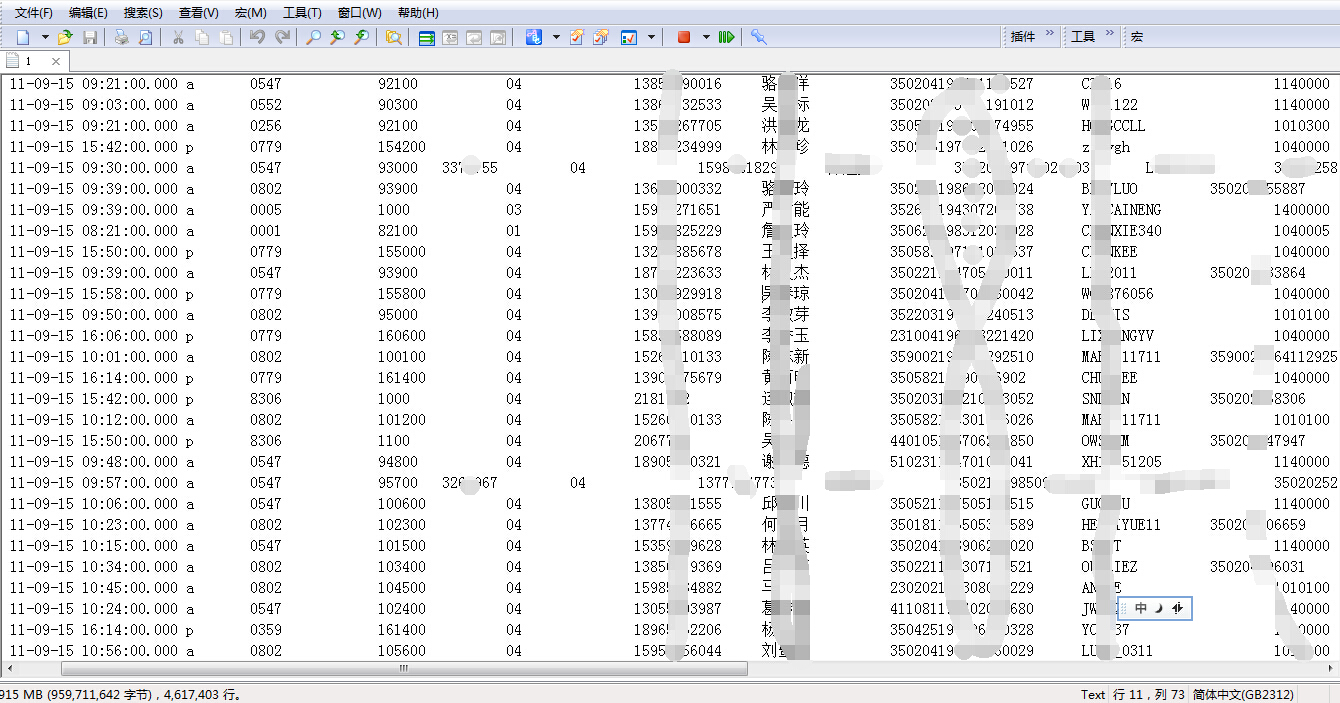

用户数据1(185M)地址:

可以看出是网上预约的预约明细表,很遗憾,我没有找到该库的连接方式

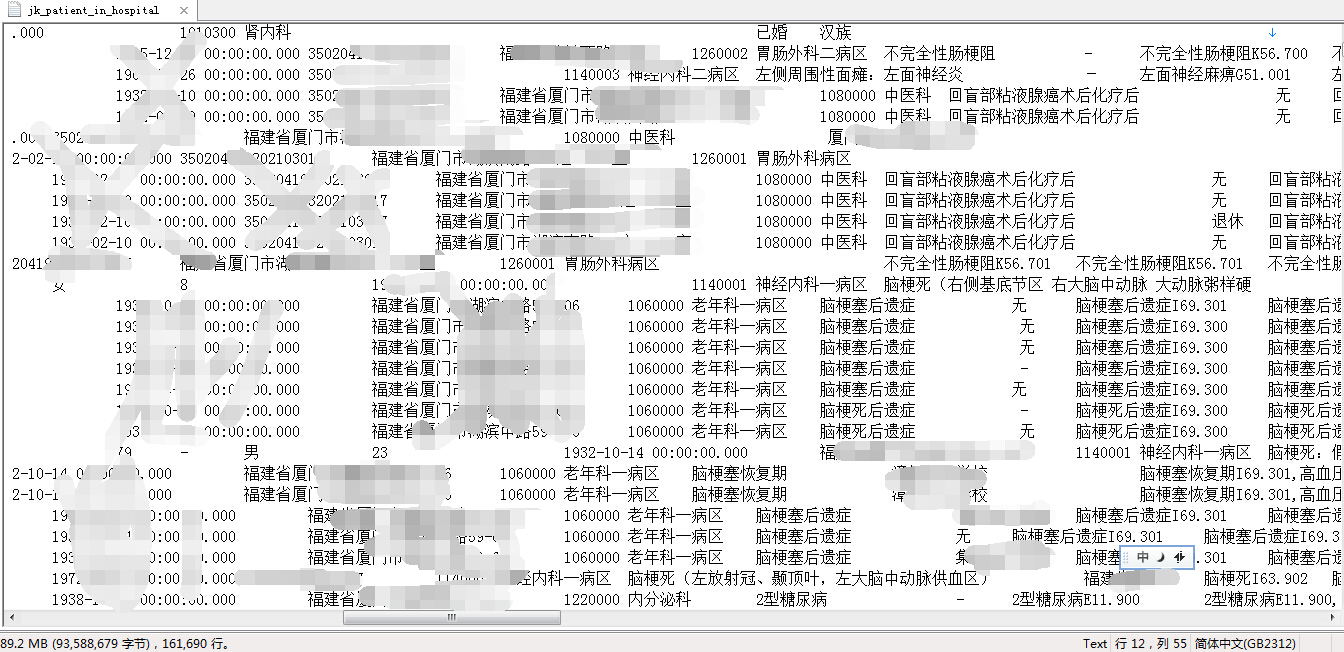

用户数据2(13.4M)地址:

这份看名称是部分住院病人的明细表

以上只是被打包了的数据,是否还有其他的已经无从考证了~

一句话地址1:

一句话地址2:

一句话密码:#

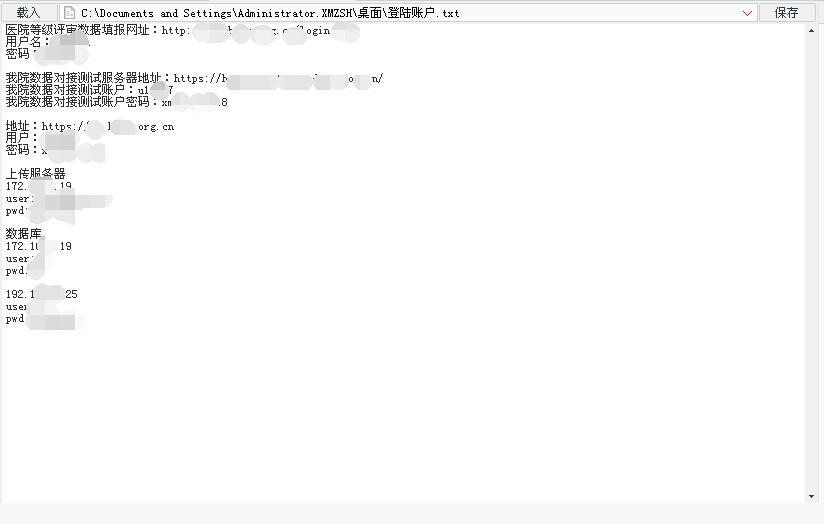

因为该站我很早之前就浏览过,可能是以前学艺不精,只注意到目录浏览权限没关,也没往写权限里想,再次回来光顾就发现了shell,但怎么传上去的没弄明白,写权限在提权后被补了?

漏洞证明:

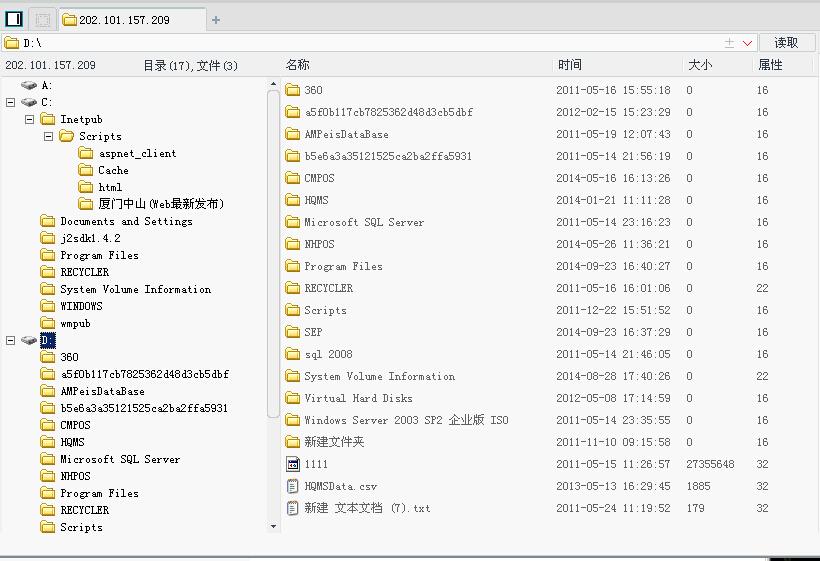

上刀:

一般医院的服务器里都会放一些很奇怪的东西,比如

或者

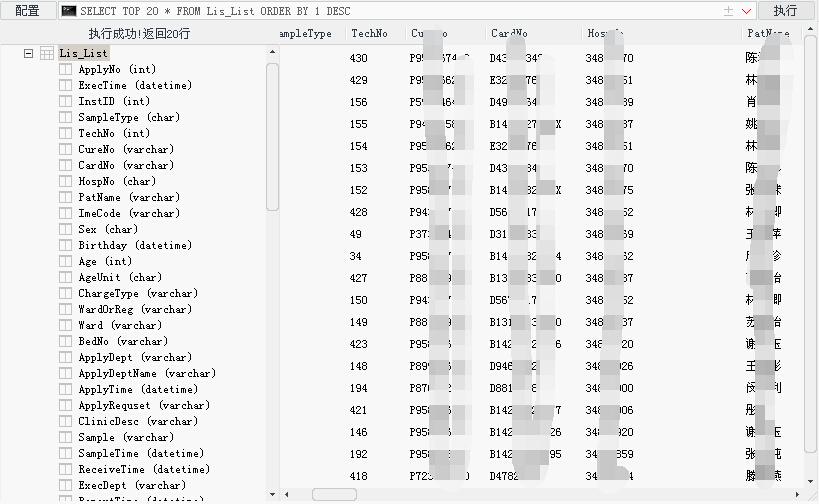

接下来还找到了pos机的某某记录

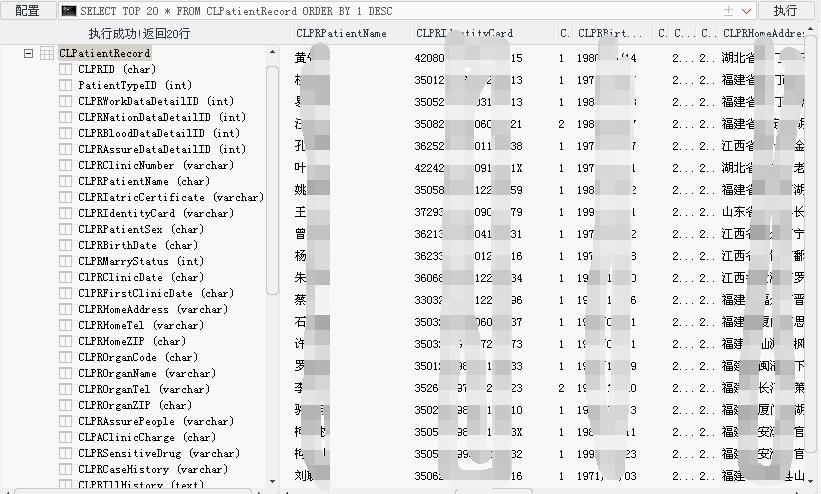

最后看看数据库吧

密码加密了~为何这么叼~

换另一个库试试

成功连接

某市民表,数据不多9000多条

回到刚才加密的那个数据库,我想啊想啊,都没猜出来密码是什么,不过仿佛有什么指引着我一般,我找到了个注入点

然后我得到了我想到的东西(注入的库和之前加密的库是同一个)

300万条检查记录(去除同一个病人多次看病的情况,保守估计有100万条,含用户卡号、姓名、联系电话、检查结果)

比如某男性,进行包皮手术

以上经过下载的压缩包文件,已经被我删除,请不要查水表,不要送快递,不要送礼物

修复方案:

1、删除webshell

2、删除被打包的文件

3、修复sql注入

4、重新配置iis

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2014-09-28 11:54

厂商回复:

最新状态:

暂无