漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-075491

漏洞标题:一次不太深入的漫游乐视内网的过程

相关厂商:乐视网

漏洞作者: her0ma

提交时间:2014-09-09 08:39

修复时间:2014-10-24 08:40

公开时间:2014-10-24 08:40

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-09: 细节已通知厂商并且等待厂商处理中

2014-09-09: 厂商已经确认,细节仅向厂商公开

2014-09-19: 细节向核心白帽子及相关领域专家公开

2014-09-29: 细节向普通白帽子公开

2014-10-09: 细节向实习白帽子公开

2014-10-24: 细节向公众公开

简要描述:

一次不太深入的漫游乐视内网的过程,时间太少,没进行更加深入的渗透。

详细说明:

首先是搜集信息,以邮箱为入口,比如之前的从github等地方寻找邮箱帐号、密码等。本次渗透采用了其它方法,top50常用中国人名构造邮箱50个邮箱帐号+搜索引擎搜索到的已经公开的员工邮箱,构造邮箱帐号字典,再使用常用弱口令,对邮箱进行暴力破解。

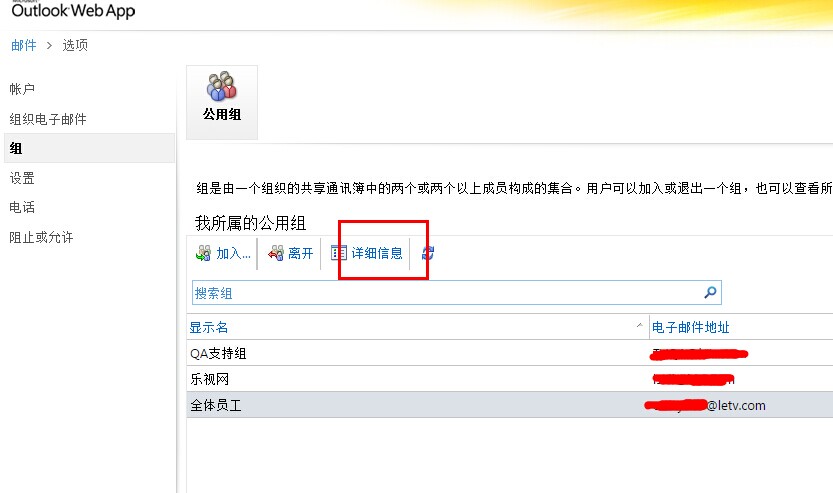

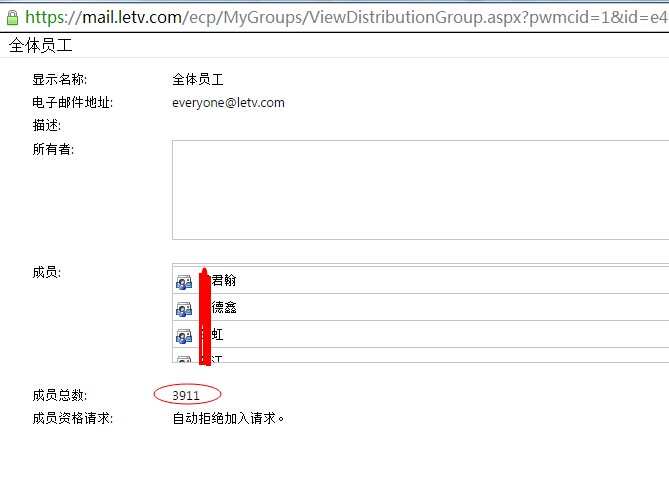

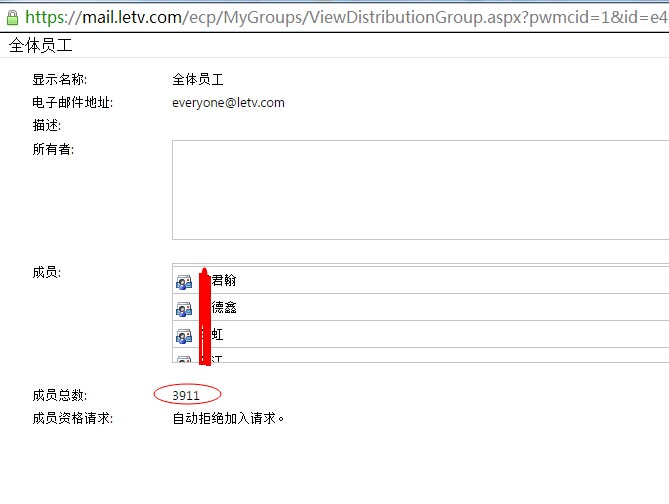

letv使用了exchange邮箱,可以进行爆破,其实常用的邮箱都是可以暴力破解的。破解之后发现了存在弱口令的邮箱,然后导出所有人的邮箱帐号,如图:

导出所有邮箱帐号之后,可以继续爆破,肯定能发现更多的弱口令,从而能收集到更多的信息。

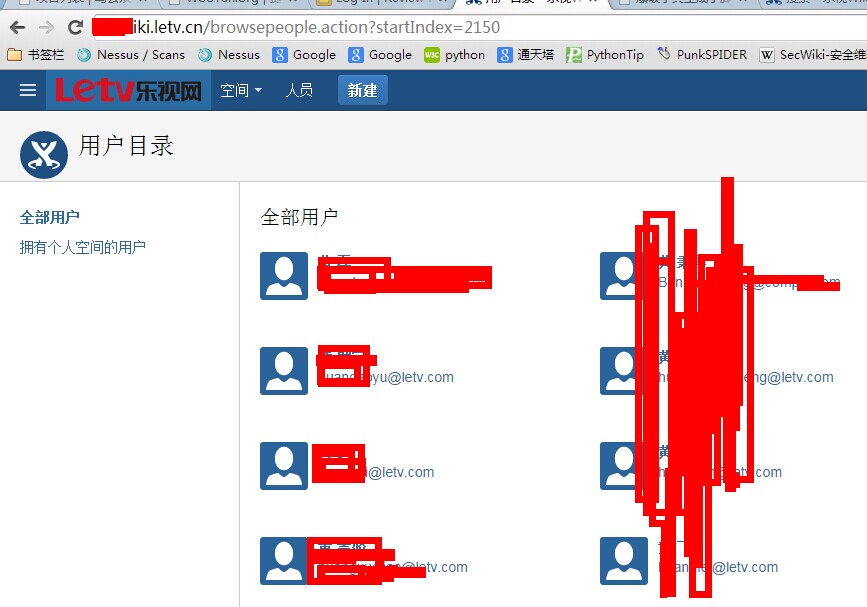

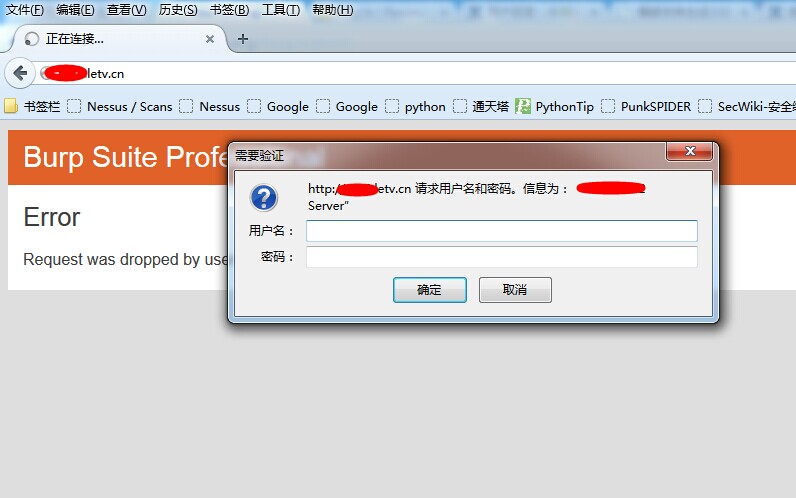

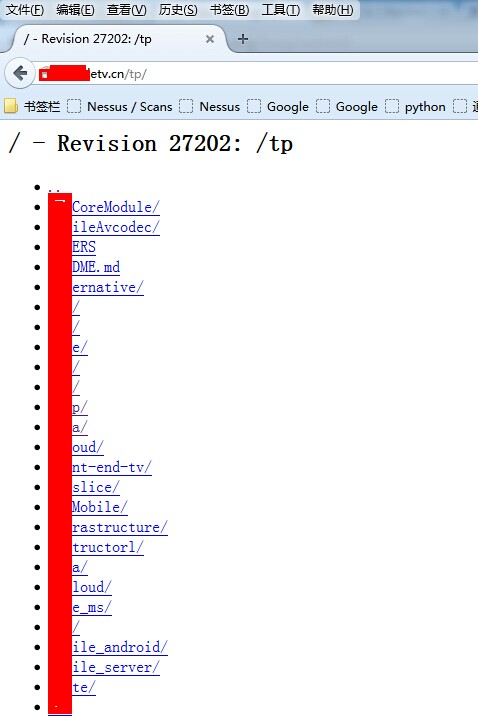

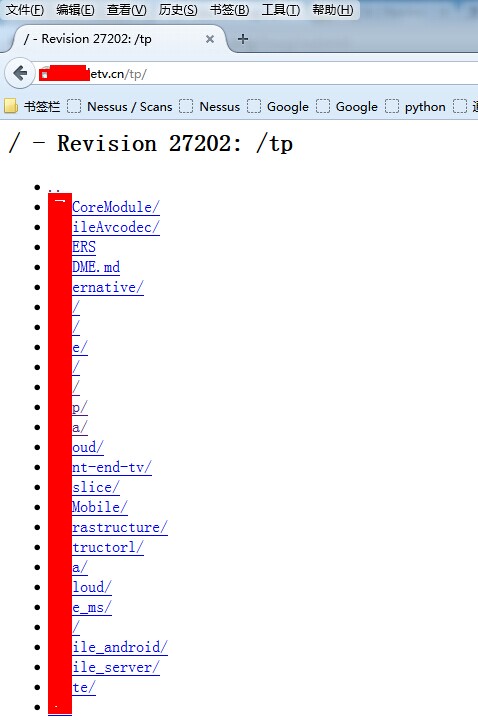

结合之前提交的公开的letv的漏洞,知道使用了通达oa,一般企业内部帐号都是通用的,可以登录邮箱的帐号一般都是可以登录通讯软件、OA等等的。从邮箱中发现了VPN使用文档等,成功登录到VPN,然后对内部使用的域名进行子域名的爆破,能发现svn系统、wiki系统、jira系统等等,如图:

同样使用邮箱的帐号和密码可以成功登录wiki,svn,如图:

svn系统使用了开源的subversion,也是可以爆破的,使用之前获取的所有的邮箱帐号和密码字典,构造svn的爆破字典即可爆破,没继续深入....

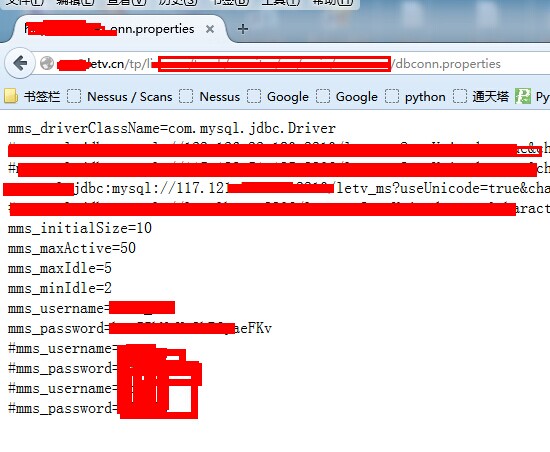

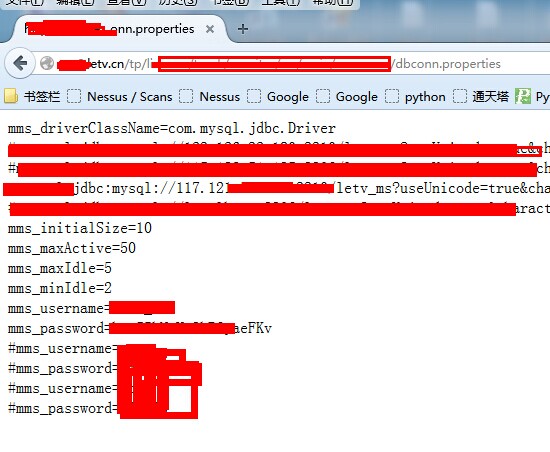

根据经验,svn系统中有N多的数据库配置文件,一般是在trunk/xxx/src/main/resources目录下,随意找了一个,如图:

有了svn系统权限,产品源码什么的就不用说了。

漏洞证明:

修复方案:

1,邮箱弱口令危害特别大,建议写一个自动化检测脚本,定期对所有员工邮箱帐号进行检测,看看是否使用了弱口令;

2,自己搭建的exchange完全可以放到内网;

3,exchange可以限制查看用户组详细用户,是可以配置的,避免因为一个用户帐号密码泄漏,导致所有员工帐号泄漏;

4,内网各系统弱口令检查也是很有必要的,像jira、svn、jenkins等内网系统其实都是可以爆破的。

版权声明:转载请注明来源 her0ma@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-09-09 09:06

厂商回复:

谢谢~~~

最新状态:

暂无