漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-074601

漏洞标题:人人网账户机制存在安全隐患(可导致未授权登录他人账号)

相关厂商:人人网

漏洞作者: jaffer

提交时间:2014-09-02 12:47

修复时间:2014-10-17 12:50

公开时间:2014-10-17 12:50

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-02: 细节已通知厂商并且等待厂商处理中

2014-09-02: 厂商已经确认,细节仅向厂商公开

2014-09-12: 细节向核心白帽子及相关领域专家公开

2014-09-22: 细节向普通白帽子公开

2014-10-02: 细节向实习白帽子公开

2014-10-17: 细节向公众公开

简要描述:

你还敢分享人人页面到微信吗?

详细说明:

过程:

1、首先在用户A手机网页上登录人人,查看任何人的日志,然后点击分享到微信。发送给微信上的用户B,或者分享到朋友圈。

2、用户B在朋友圈看到用户A的分享,然后就直接进入了用户A的人人页面,可以干任何事情。

用户B访问用户A分享的页面,抓数据包,过程:

请求:

GET /?v=1&src=l4uLj8XQ0MyY0Y2akY2akdGckJLQjJeejZrQjJeejZqakYuNhtGbkMCXi5nCzsrOy9mWm8LOyMnPzsfKys7GzdmMipabwszPysbKz87KztmNmovCjJeejZrazbmXkIuMl56NmtGbkNrMudKR0tq6yNrHzNq%2Bu9q6xtrGyNq%2Bx9q6ytrHx9rHydq6y9q9vtq%2BvdKR0s%2FZjJabwsfLm56enM6eycmdx5rNxs7Gy8vPz8rKyc6bmc%2BcyMuezdnJzIiQz5o%3D&restype=1&ucshare=1&country=cn&pf=jdaEnfXr%2BcSL152d7OPsuw%3D%3D&from=singlemessage&isappinstalled=1 HTTP/1.1

Host: tc.uc.cn

Proxy-Connection: keep-alive

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

X-Requested-With: com.tencent.mm

User-Agent: Mozilla/5.0 (Linux; U; Android 4.2.1; zh-cn; M355 Build/JOP40D) AppleWebKit/534.30 (KHTML, like Gecko) Version/4.0 Mobile Safari/534.30 MicroMessenger/5.4.0.50_r797544.480 NetType/WIFI

Accept-Encoding: gzip,deflate

Accept-Language: zh-CN, en-US

Accept-Charset: utf-8, iso-8859-1, utf-16, *;q=0.7

Cookie: _pk_id.0294ad34f7ad.3156=2cc11ccaaae34e05.1409532873.1.1409532895.1409532873.; _pk_ses.0294ad34f7ad.3156=*

返回信息:

HTTP/1.1 200 OK

Server: Tengine/1.4.6

Date: Mon, 01 Sep 2014 01:21:31 GMT

Content-Type: text/html;charset=UTF-8

Content-Length: 20068

Connection: keep-alive

Vary: Accept-Encoding

UCCode: -3

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE html PUBLIC "-//WAPFORUM//DTD XHTML Mobile 1.0//EN" "http://www.wapforum.org/DTD/xhtml-mobile10.dtd"><html xmlns="http://www.w3.org/1999/xhtml"><head><base href="http://3g.renren.com/share/shareentry.do?htf=1514&id=17601855192&suid=305950151&ret=share%2Fhotshare.do%3F-n-%E7%83%AD%E9%97%A8%E5%88%86%E4%BA%AB-n-0&sid=84daac1a66b8e291944005561df0c74a2&63wo0e" /><title>ææºäººäººç½ - æ¥å¿å享</title><META name="msApplication-ID" content="BUILD.70a71681-f761-44f7-b6fb-029238bddf44"/><META name="msApplication-PackageFamilyName" content="BUILD.70a71681-f761-44f7-b6fb-029238bddf44_jmektqcje7yt4"/><meta http-equiv="Expires" CONTENT="0"><meta http-equiv="Cache-Control" CONTENT="no-cache"><meta http-equiv="Pragma" CONTENT="no-cache"><link href="http://s.xnimg.cn/wap/apple_icon_.png" rel="apple-touch-icon-precomposed" /><link rel="stylesheet" href="http://s.xnimg.cn/a66577/wap/i.css" type="text/css"/></head><body><a id="shenma_page_url" href="http://3g.renren.com/share/shareentry.do?htf=1514&id=17601855192&suid=305950151&ret=share%2Fhotshare.do%3F-n-%E7%83%AD%E9%97%A8%E5%88%86%E4%BA%AB-n-0&sid=84daac1a66b8e291944005561df0c74a2&63wo0e" keep-url></a><script language="javascript">//<!--

//页é¢èªå¨è·³è½¬

(

.......还有很多这里不列举。

关键是sid。人人网分享会将sid传输。那么这个sid有什么用?

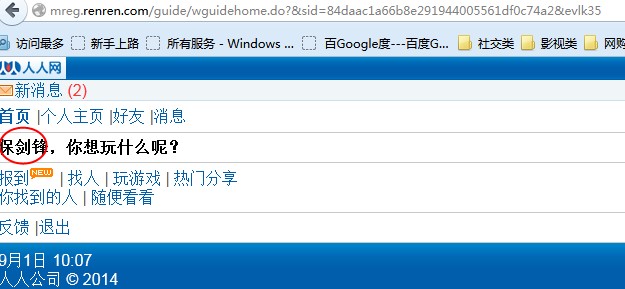

选一个纯净的浏览器直接访问url:http://mreg.renren.com/guide/wguidehome.do?&sid=84daac1a66b8e291944005561df0c74a2

页面如下:

sid是关键,应该是类似sessionid的。但是人人却在页面传输这个关键的参数。

据有限数据分析,sid在下面的域下是直接传输的:

3g.renren.com

mreg.renren.com

尤其是mreg.renren.com,希望能好好检查一下这个域。

手机端的不能这么大意。

漏洞证明:

修复方案:

版权声明:转载请注明来源 jaffer@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-09-02 14:07

厂商回复:

谢谢喽

最新状态:

暂无