漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-073905

漏洞标题:国内最大的自选礼品服务提供商的SQL注射漏洞(涉及数千个大客户敏感信息和百万个礼品卡信息)

相关厂商:芭莎网

漏洞作者: 路人甲

提交时间:2014-08-26 18:35

修复时间:2014-10-10 18:40

公开时间:2014-10-10 18:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-10-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

芭莎网(即北京芭莎科技有限公司)是国内最大的自选礼品服务提供商,针对现代社会礼品往来的种种烦恼,最先开创了礼品自选的全新礼品赠送模式。礼品册和积分外包是芭莎的两大核心服务产品。

然后却因为SQL注入,泄露了N多敏感信息,例如客户信息,网站用户信息,甚至礼品卡信息。为了证明,我没对敏感信息进行打码,但是只是获取了一点来做示例,并没有完全获取脱裤。求放过。

希望乌云的工作人员处理一下图片吧。

详细说明:

中秋节快到了嘛,屌丝没人送礼物送月饼,然后刚看新闻有个什么腐败用的礼品册,我就那么一搜,就搜到了如此低调的网站。芭莎网(http://www.basha.com.cn)里面啥都有啊,送礼专用啊,看着好眼馋啊。

随便注册了个用户,然后随便下了个单。

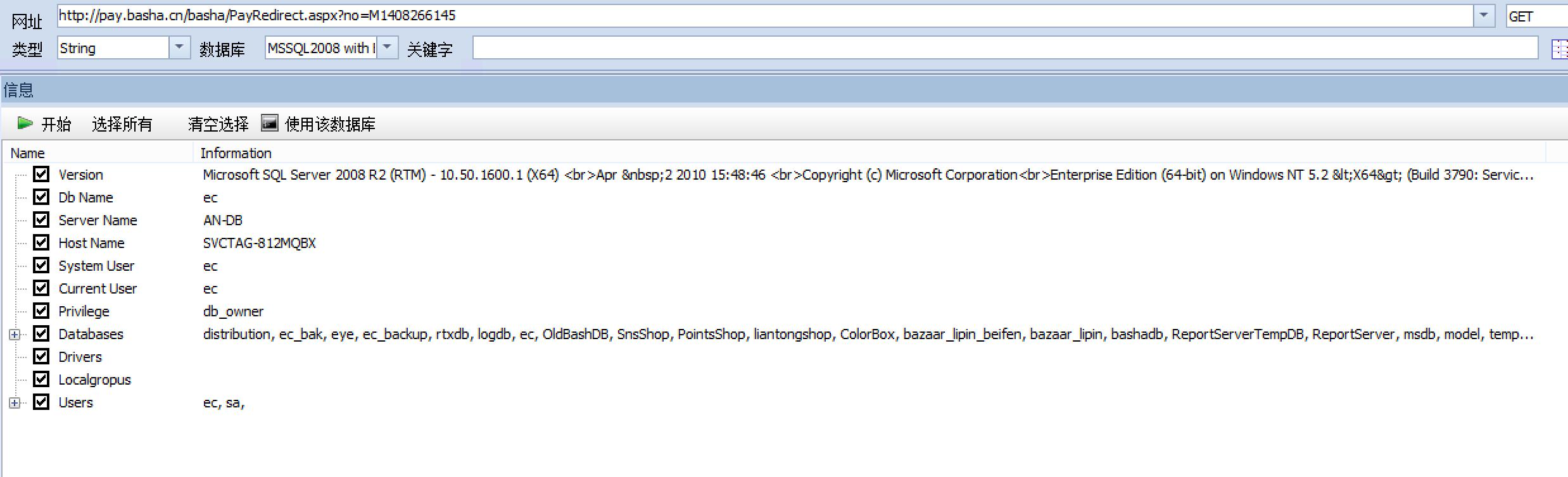

在支付跳转页面(http://pay.basha.cn/basha/PayRedirect.aspx?no=M14082661458),手一滑,打出一个分号。就报错咯。

那就注入吧,丢到sqlmap中,发现有注入。

但是不如穿山甲好用,so,祭出穿山甲。

漏洞证明:

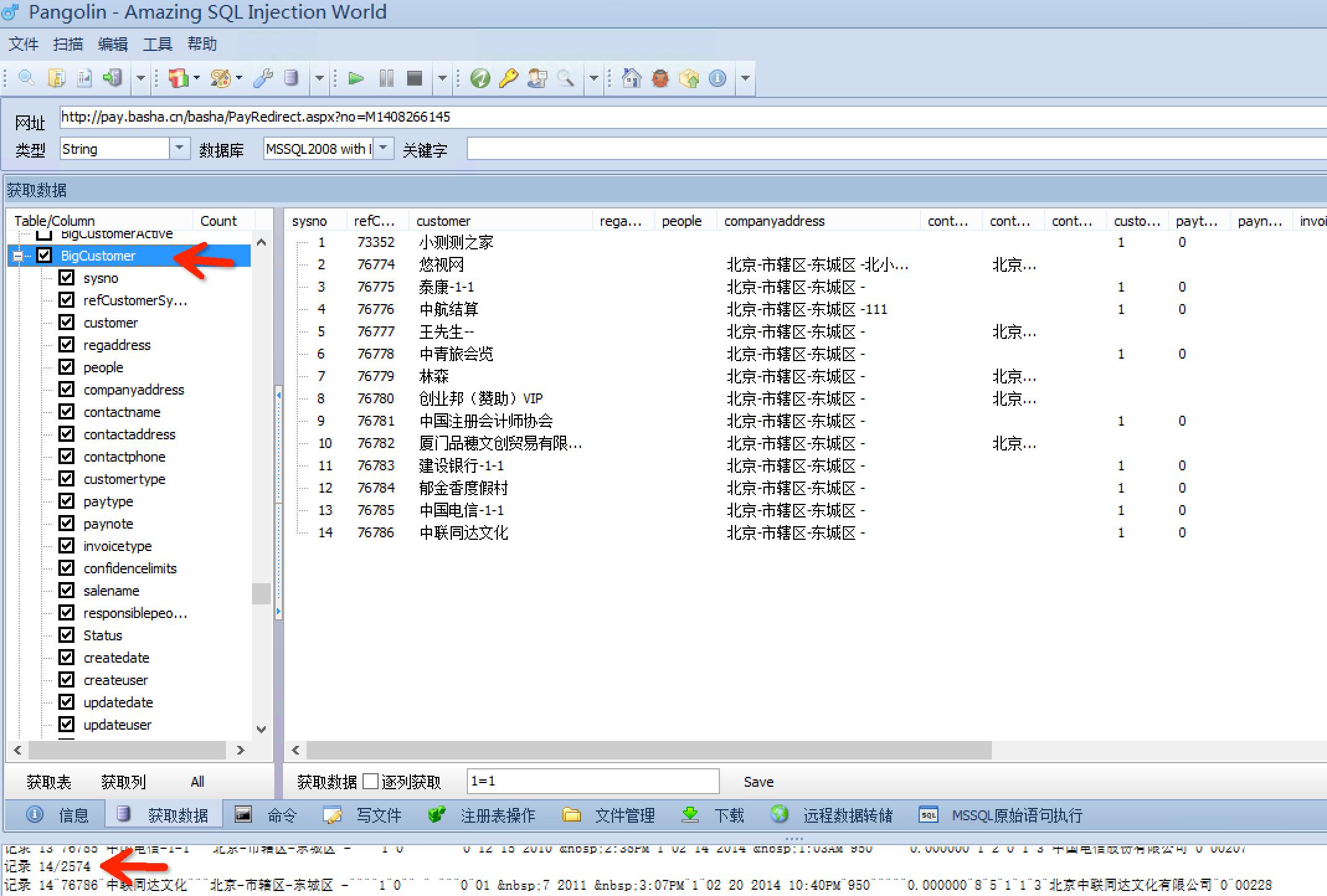

为了证明数据的敏感性,这里选几个例子,特别提示,我并没有脱裤和跑出全部内容,因为数据太多也烦。

这是大客户信息,2574条,在这个表上面还有个活跃的大客户就没看了。感觉别的企业真好啊。

这是礼品卡的信息,1429344条信息,包括密码什么的,要是没有使用日期的是不是就可以直接拿来用?

别的我也没看,真的太多了

修复方案:

注入的用户是ec,然后不能执行命令,--os-shell也不行,不晓得怎么设置的,貌似很安全。

对于注入肯定要过滤屏蔽转码什么的各种防范了。

对于数据库建设就是挺好的,继续保持。

网站的出错信息一定要关闭。

酱

哦对了,http://vendor.basha.com.cn/Main.aspx,这里都被搜索引擎索引了,直接打开能看到点信息,然后才变成登陆页面。我在库中发现找了个用户,ceshi,密码888888。发现能登陆,但是啥都没有。

酱

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝