漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-070199

漏洞标题:某自治区高考志愿申报网站存在严重安全漏洞(涉及16万+考生信息泄漏,可任意修改考生志愿)

相关厂商:cncert

漏洞作者: Summer

提交时间:2014-07-30 10:38

修复时间:2014-08-04 10:40

公开时间:2014-08-04 10:40

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-30: 细节已通知厂商并且等待厂商处理中

2014-08-04: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

因为我是今年高考,7月30号就要填写志愿了,虽然是专科,各种嫉妒一本、二本选手,因此就有了邪恶的想法,这次的考生不知道怎么了,400多分明明是三本也要和专科抢位置,我就有些小生气啦!!!为了给专科选手打抱不平,哈哈哈,全是屁话!!!其实也是可以找到漂亮妹纸的!!!

详细说明:

首先是逻辑漏洞:

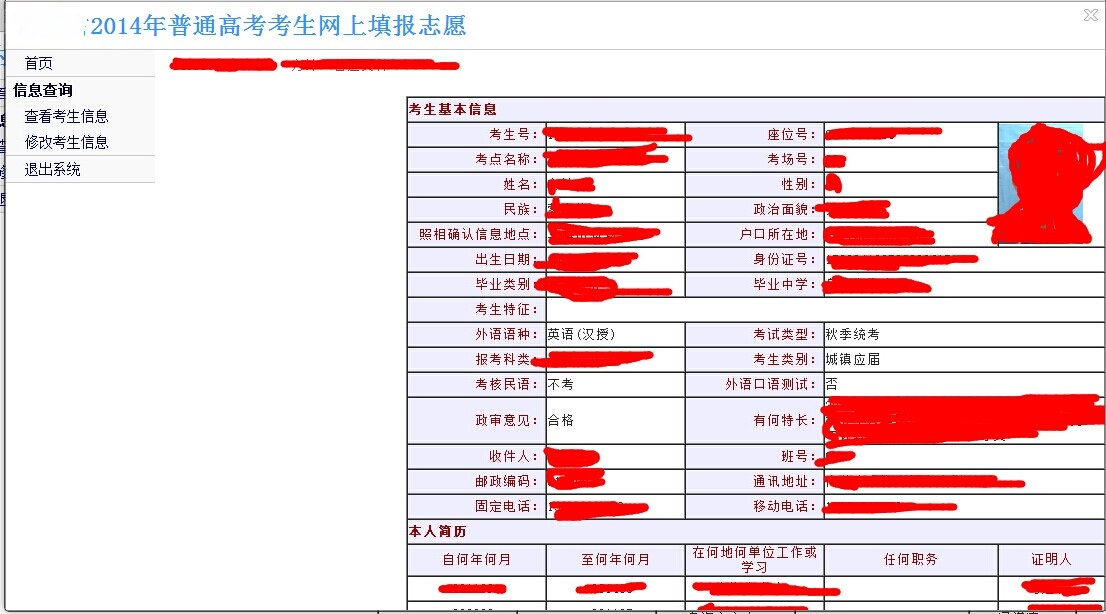

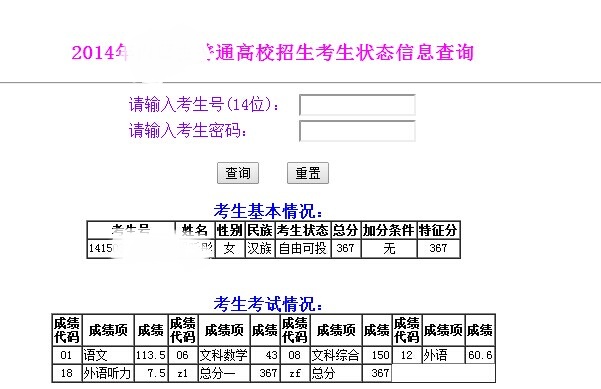

我先用我的帐号登录。

http://www1.**.zsks.cn/kscx/

可以看到如果你得到了考生号和密码,就可以为所欲为了!修改考生志愿?在报考最后阶段修改考生密码?我是不是太邪恶了?这样别人就没有大学上了!所以说威胁程度比较高。

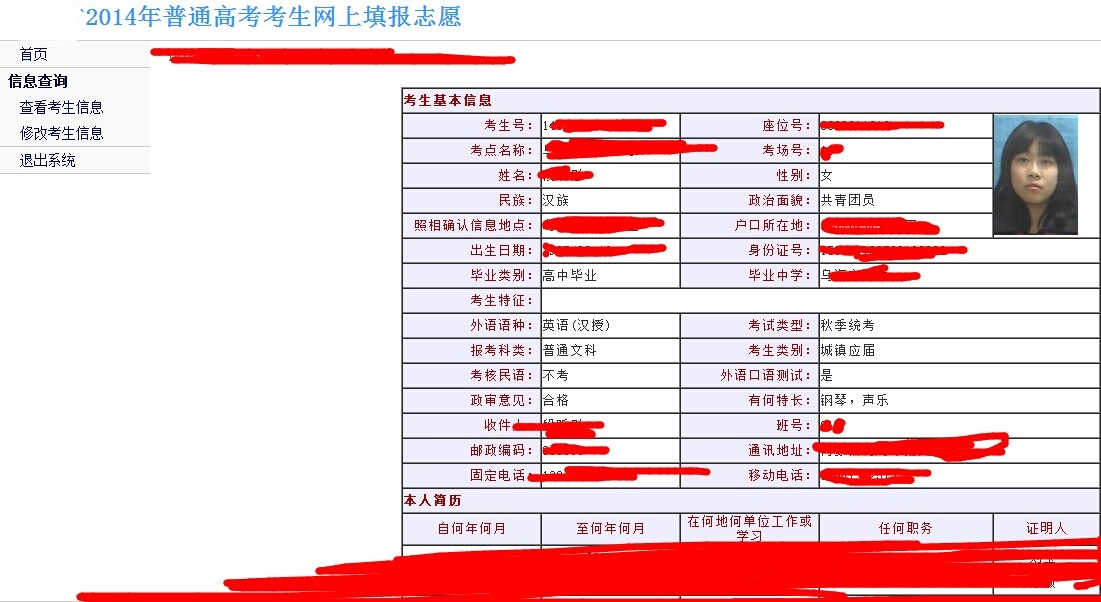

看到那个有我头像的地方,这个可以遍历到所有某省古考生的头像。

例如:http://www1.**.zsks.cn/kscx/zy/picture.gif?ksh=考生号

其中那个考生号可以用来遍历,这样就可以把全省高考生头像下载下来,这样就可以认真挑选妹纸了,比如,看到那个妹纸漂亮,我们就把考生号记录下来,但是这样只有头像,没有其他信息啊,其实是可以获取其他信息的。

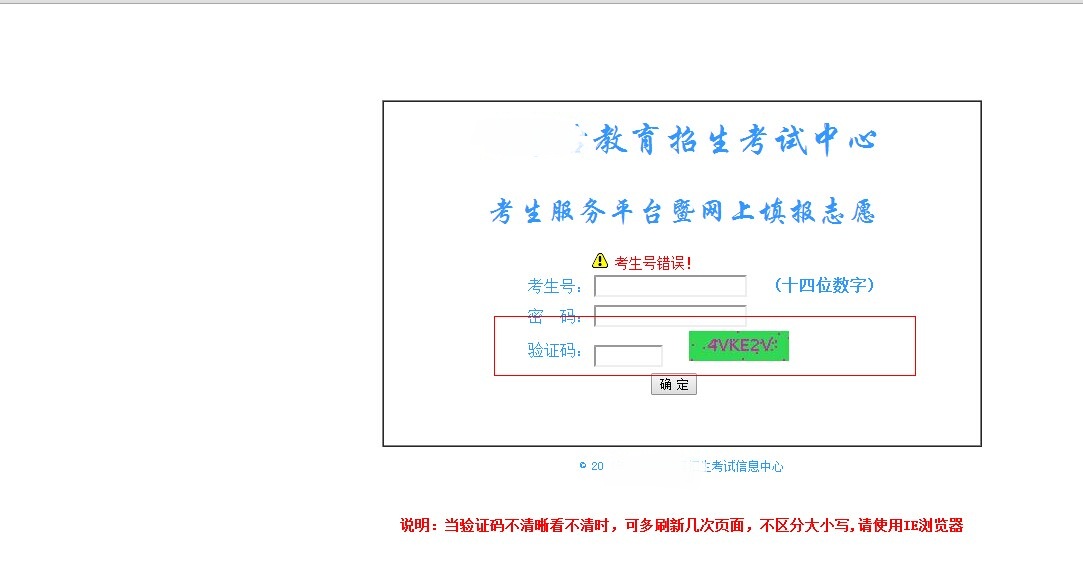

那么下面就是如何获取高考生信息了,其实是有2处没有设置验证码,从而导致暴力破解,在考生服务平台暨网上填报志愿这里设置了,为什么在其他处没有设置呢?

下面我们来看:

2014年某省古普通高校招生考生状态信息查询

http://www1.**.zsks.cn/query/pz14_ksgj.jsp

2014年某省古普通高校招生考生状态信息查询

http://www1.**.zsks.cn/query/pz14_kscx.jsp

这两处都没有设置验证码,导致我们可以暴力破解。

考生号命名规律是这样的:14 15***2 11 XXXX

其中14代表是2014年,15***2是身份证前6位(代表某省的某个城市),11代表是2011年入学(11届),XXXX目前还没想出来,估计就是一个简单的编号,那么这样就可以构造考生号暴力破解了,那么密码呢?密码是6位的,为什么是6位呢?因为默认密码是我们身份证后6位,这样就可以制作密码字典0-9数字,生成6位的。

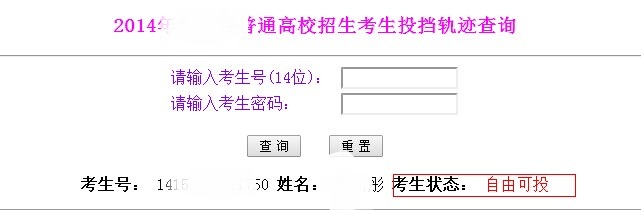

自由可投,看来她就是我明天的对手了!!!

考了367分,没我高,看来我还是能把她挤掉的,嘿嘿嘿。

进她的报志愿网站,去瞧瞧,各种信息一目了然,我会说,我明天要放暗招?最后一分钟直接修改她志愿,修改密码,好像这样就邪恶到爆了。。。善哉善哉!!

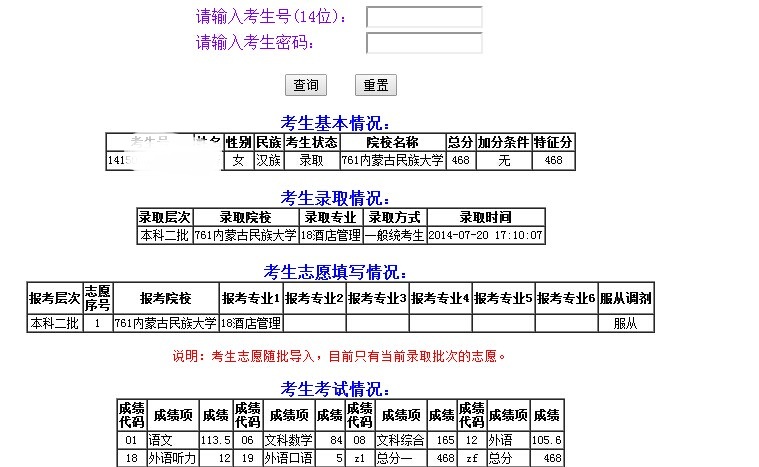

在附上一个帐号,说明问题。

好高的分数!!!羡慕嫉妒恨!!!

漏洞证明:

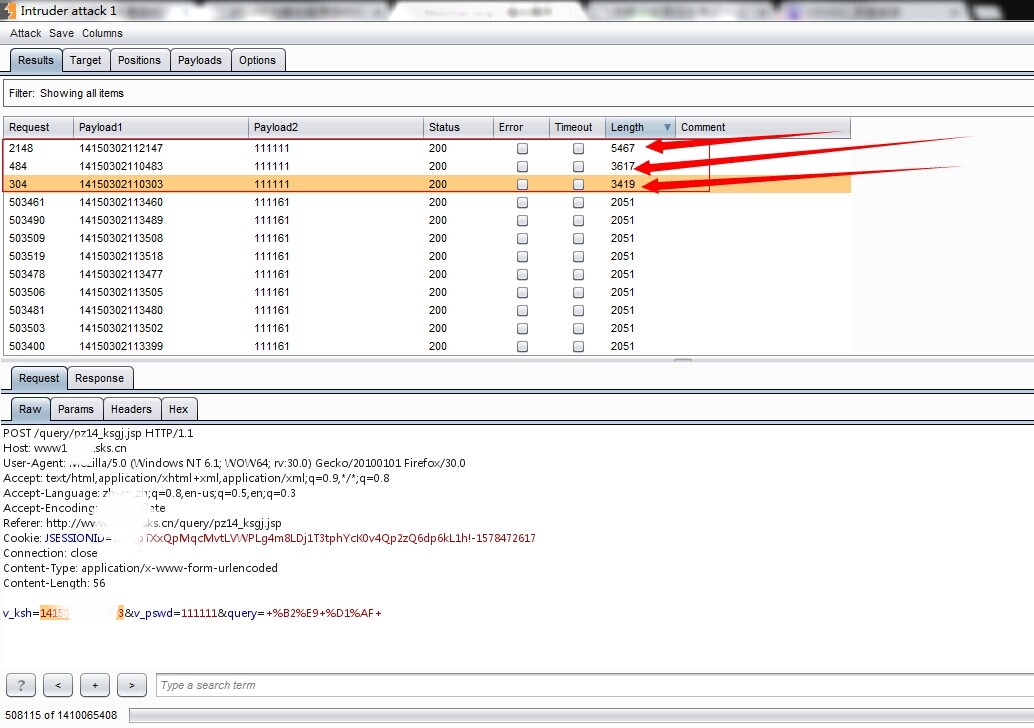

Burp爆破抓包:

修复方案:

版权声明:转载请注明来源 Summer@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-08-04 10:40

厂商回复:

最新状态:

暂无