漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-069578

漏洞标题:悠哉旅游网50多万订单信息可遍历(姓名、手机号)

相关厂商:悠哉旅游网

漏洞作者: PythonPig

提交时间:2014-07-24 18:12

修复时间:2014-09-07 18:18

公开时间:2014-09-07 18:18

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-24: 细节已通知厂商并且等待厂商处理中

2014-07-24: 厂商已经确认,细节仅向厂商公开

2014-08-03: 细节向核心白帽子及相关领域专家公开

2014-08-13: 细节向普通白帽子公开

2014-08-23: 细节向实习白帽子公开

2014-09-07: 细节向公众公开

简要描述:

悠哉旅游网设计不当,可遍历50多万订单

放暑假了,准备和妹子出去旅游,就来悠哉旅游网了,结果发现了这个漏洞,更重要的是,妹子利用这个漏洞看到了我7.10的一个订单,上面写着2成人海南8日游,然后妹子厉质问我:你不是刚放暑假的嘛?!你和谁去的海南?!!然后就没有然后了。屌丝注定是屌丝啊~~

详细说明:

问题出在手机APP上(只测试了android版,估计ios也一样的情况)。订单号是逐一增加的,从小于100到540150都可以遍历,把用户的个人信息和出行计划都泄漏了~和别人妹子出去旅游的孩子们可要小心了~

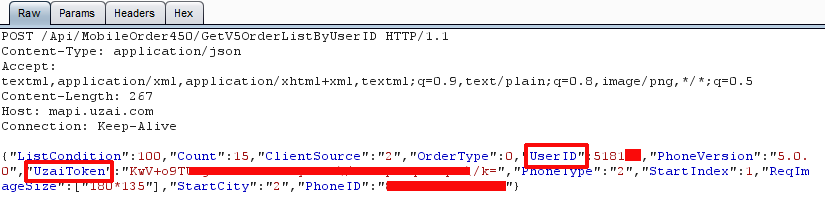

0x00:这次遍历先从我悲剧的第一步说起。用自己的账号登录悠哉旅游网手机APP后,点击全部订单,然后抓包,就有了下面这张图

然后我的悲剧就是一直不断和尝试UserID,各种添加、修改,然后又把目标放在UzaiToKen上面,也是各种试,然后又各种找UserID、用户名、邮箱、UzaiToKen之间的关系,花了不少时间,还是没成功,然后就要放弃了嘛?放弃了?然后没有做任何修改,直接下一步,然后看到了我自己的订单。

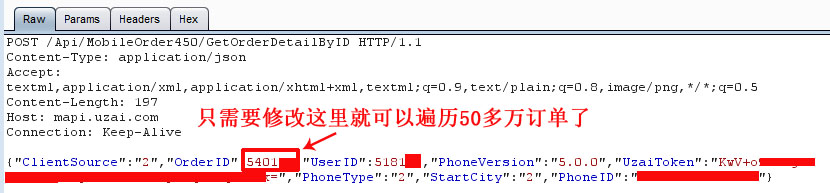

0x01:点击我自己的订单,再抓包一看

直接疯掉了有木有,还是存在UserID、UzaiToKen这几个参数啊,不过觉得不对啊,我点击的是一个订单,它显示的是这个订单的详情,APP除了UserID、UzaiToKen参数这外,肯定还有别的参数,然后我就看到了OrderID,我试着改了一下OrderID,激动的事情发生了,看到了别人的订单详情~~

漏洞证明:

修复方案:

在用户查看自己的订单详情的时候,既然UserID和UzaiToKen这两个参数都传到服务器了,为什么不验证该订单号是否属于该UserID呢?

上面是愚见,其实你们才是专家

版权声明:转载请注明来源 PythonPig@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-07-24 18:44

厂商回复:

已确认,谢谢。

最新状态:

暂无