漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-066681

漏洞标题:大数据之中国电信贵州网厅天翼卖场沦陷(getshell)

相关厂商:中国电信

漏洞作者: saline

提交时间:2014-07-02 15:22

修复时间:2014-08-16 15:24

公开时间:2014-08-16 15:24

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-07-02: 细节已通知厂商并且等待厂商处理中

2014-07-07: 厂商已经确认,细节仅向厂商公开

2014-07-17: 细节向核心白帽子及相关领域专家公开

2014-07-27: 细节向普通白帽子公开

2014-08-06: 细节向实习白帽子公开

2014-08-16: 细节向公众公开

简要描述:

之前一直想在我大贵州电信买个IPHONE5s来着,后来发现自己真的是爱"疯"了。其实iphone也没有想象的好,最起码屏幕不够大.看xxx的时候激情不够。好吧,这次是通过漫游大数据来KO的。

毕业狗,谢绝查水表

详细说明:

某天,某狗毕业了,找工作不成。后来俩二逼打算去电信试试。结果发现各种需求。某二逼请我喝酒直接诉苦。

好吧,之前有干过电信来着,这次持续继续来着吧。

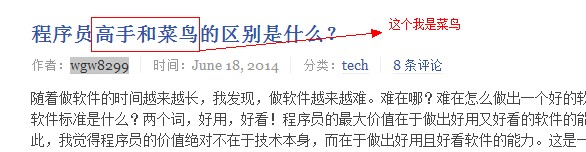

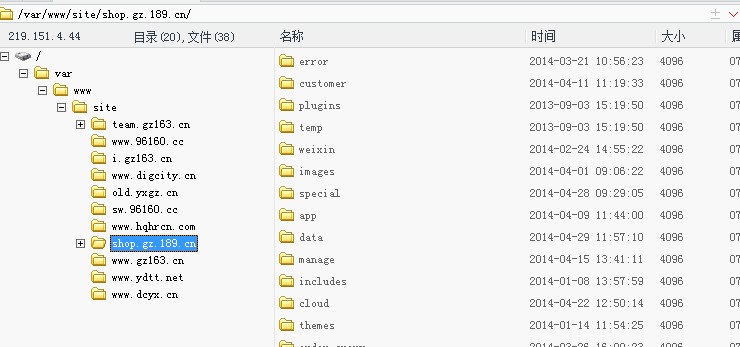

穷举域名,发现了一个域名跟shop.gz.189.cn在一起的。多番查探一番发现了某用户一直出现在某博客

wgw8299

通过大数据查询

wgw8299 wgw8299@***.com password:******* *******@qq.com

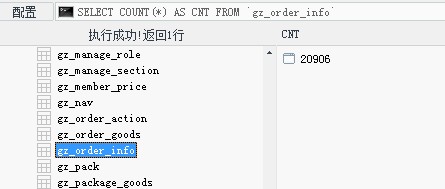

直接进入某后台了。修改上传类型,直接轻取shell

漏洞证明:

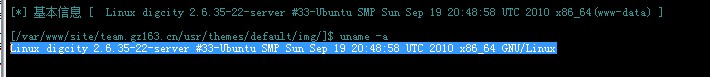

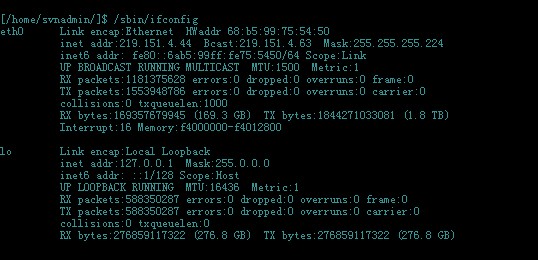

发现了内核是

Linux digcity 2.6.35-22-server #33-Ubuntu SMP Sun Sep 19 20:48:58 UTC 2010 x86_64 GNU/Linux

目测是可以root的。嘿嘿...

修复方案:

这个修复嘛~嗯...其实你们都懂的。

版权声明:转载请注明来源 saline@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-07-07 09:19

厂商回复:

CNVD确认所述社会工程学风险,已经转由CNCERT向中国电信集团公司通报,由其后续派发工单给省公司处置。

最新状态:

暂无