漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065696

漏洞标题:某疑似通用型程序或外包厂商程序多处SQL注入漏洞

相关厂商:某通用型程序

漏洞作者: 川川

提交时间:2014-06-23 10:56

修复时间:2014-08-07 10:58

公开时间:2014-08-07 10:58

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:8

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-23: 细节已通知厂商并且等待厂商处理中

2014-06-27: 厂商已经确认,细节仅向厂商公开

2014-07-07: 细节向核心白帽子及相关领域专家公开

2014-07-17: 细节向普通白帽子公开

2014-07-27: 细节向实习白帽子公开

2014-08-07: 细节向公众公开

简要描述:

某疑似通用型程序或外包厂商程序多处SQL注入漏洞

详细说明:

百度搜索:inurl:news_show.php inurl:art_id

搜出的结果基本都存在注入

以gov的为例

注入点:

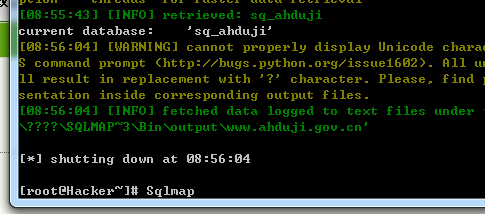

http://www.ahduji.gov.cn:80/news_show.php

漏洞证明:

采集百度搜索结果用sqlmap批量跑后存在注入的地址:

http://www.lqky.cn:80/news_show.php GET art_id

http://www.ahswhg.cn:80/news_show.php GET art_id

http://www.redsifang.com:80/news_show.php GET cat_pid

http://www.ahduji.gov.cn:80/news_show.php GET art_id

http://www.keju-time.com:80/news_show.php GET cat_pid

http://www.zhongligroup.cn:80/news_show.php GET cat_pid

http://www.xinruigroup.com.cn:80/news_show.php GET cat_pid

http://www.nongqiaoshi.cn:80/news_show.php GET art_id

http://www.ahlinf.com:80/news_show.php GET art_id

http://www.ahyanhu.cn:80/news_show.php GET cat_pid

http://ahjinf.com:80/news_show.php GET art_id

http://xn--vhqv45dm6kus2b.xn--fiqs8s:80/news_show.php GET art_id

http://www.tianzhugg.com:80/news_show.php GET cat_pid

http://www.shahejiuye.com:80/news_show.php GET art_id

http://www.hf-sf.cn:80/news_show.php GET cat_pid

http://www.gdgjg.cn:80/news_show.php GET cat_pid

http://www.banlanherb.com:80/news_show.php GET art_id

http://www.hfuww.com:80/news_show.php GET cat_id

http://www.baitaihualang.com:80/news_show.php GET cat_pid

http://www.clwjgb.cn:80/news_show.php GET cat_pid

http://www.hfxinghua.com:80/cn/News_show.php GET art_id

http://www.ahjinf.com:80/news_show.php GET art_id

http://ahjinf.w400.zhujichina.com:80/news_show.php GET art_id

http://shahejiuye.com:80/news_show.php GET art_id

http://www.anhuixinke.com:80/news_show.php GET art_id

http://www.qingw.com:80/news_show.php GET art_id

http://www.cnfubang.com:80/news_show.php GET art_id

http://www.ahswzk.com:80/news_show.php GET art_id

http://xinruigroup.com.cn:80/news_show.php GET cat_pid

修复方案:

过滤

版权声明:转载请注明来源 川川@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-06-27 22:40

厂商回复:

CNVD确认并复现所述多个实例情况,确认通用性,同时初步确定厂商为朝华科技,处置过程如下:电话至****(说转技术人员),下午电话确认,对方称技术人员不需要,后将通报发送至网站邮箱jucai**** 处置。

最新状态:

暂无