漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065099

漏洞标题:华润集团某控股公司一系列系统安全问题及隐患(弱口令/目录遍历/任意短信发送/Gteshel/信息泄露)

相关厂商:999.com.cn

漏洞作者: 袋鼠妈妈

提交时间:2014-08-09 20:56

修复时间:2014-09-23 20:58

公开时间:2014-09-23 20:58

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-09: 细节已通知厂商并且等待厂商处理中

2014-08-09: 厂商已经确认,细节仅向厂商公开

2014-08-19: 细节向核心白帽子及相关领域专家公开

2014-08-29: 细节向普通白帽子公开

2014-09-08: 细节向实习白帽子公开

2014-09-23: 细节向公众公开

简要描述:

华润集团某控股公司一系列系统安全问题及隐患

(弱口令/目录遍历/任意短信发送/Getshell/信息泄露)

详细说明:

华润三九医药股份有限公司:不止是ST2漏洞,只有个开始。

---------------------------

1.OTC推广平台

存在ST2漏洞

2.通过该平台ST2漏洞可发现其IBM的ILOG Rule Team Server系统:

用户密码分别为rtsAdmin/***rtsAdmin resAdmin/***resAdmin",可登录:

3.

(1)通过C段,找到一个疑似废弃站:

,存在ckfinder编辑器漏洞,可上传一句话:

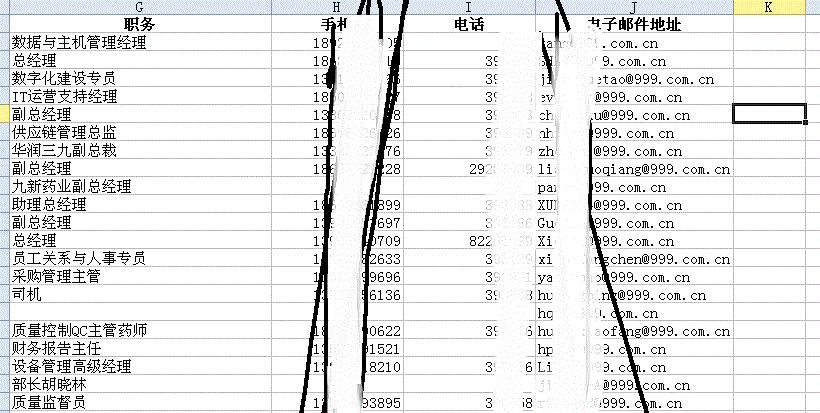

(2)该站部署的数据库涉及20个数据库,其中包括HRservices(人事)、HETONG(合同)、999compangy(主站)、SMS(短信)等,危害还是比较大吧:

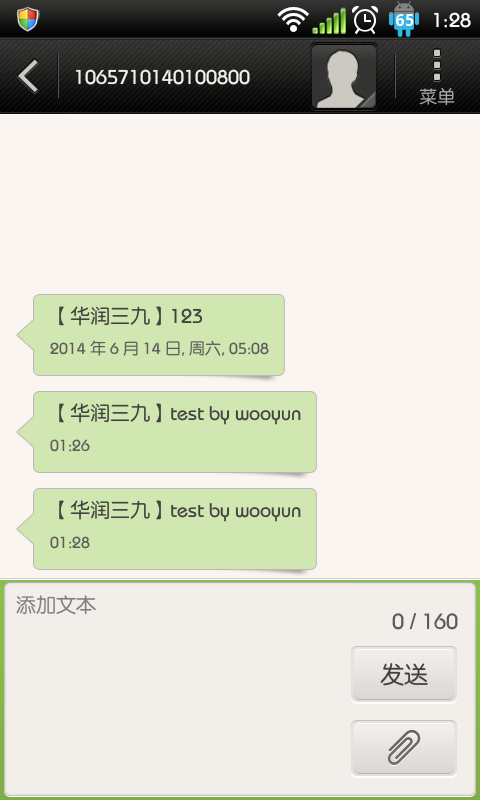

(3)这里涉及到另一个子站,可以任意发送无限短信:

用户:11,密码:123456,短信上带有[华润三九],写个工具自动发些乱七八糟信息是完全可以的:

(4)信息泄露:

(a).sms.999.com.cn中:

(b).Getshell导致文件泄露,总共信息5200多条:

4.主站目录遍历:

漏洞证明:

修复方案:

修补.

版权声明:转载请注明来源 袋鼠妈妈@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-08-09 21:04

厂商回复:

针对OTC的漏洞如何修复?

最新状态:

暂无