漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-064155

漏洞标题:某CMS任意文件上传getshell(大量政府站)

相关厂商:we7.cn

漏洞作者: 路人甲

提交时间:2014-06-09 13:46

修复时间:2014-09-07 13:48

公开时间:2014-09-07 13:48

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-09: 细节已通知厂商并且等待厂商处理中

2014-06-14: 厂商已经确认,细节仅向厂商公开

2014-06-17: 细节向第三方安全合作伙伴开放

2014-08-08: 细节向核心白帽子及相关领域专家公开

2014-08-18: 细节向普通白帽子公开

2014-08-28: 细节向实习白帽子公开

2014-09-07: 细节向公众公开

简要描述:

某CMS任意文件上传getshell(大量政府站)

详细说明:

官方网站:http://www.we7.cn/

版本通杀且不需登陆

官方demo测试:http://gov.we7.cn/User/AccountEdit.aspx

在会员中心上传头像处,未对上传文件脚本类型过滤,导致可以直接上传aspx脚本。

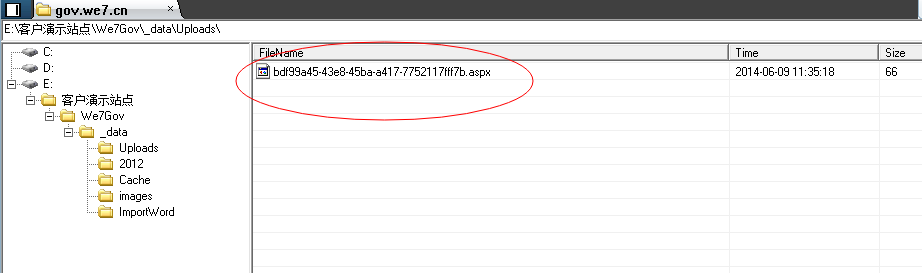

shell地址(暂未删除):

http://gov.we7.cn/_data/Uploads/bdf99a45-43e8-45ba-a417-7752117fff7b.aspx

漏洞证明:

修复方案:

限制上传文件类型

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2014-06-14 09:47

厂商回复:

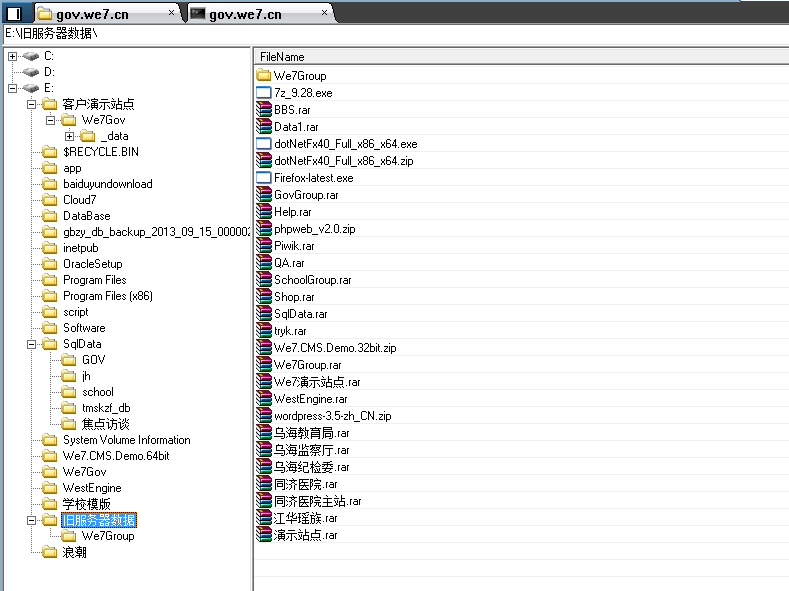

CNVD确认并复现多个实例情况,确认通用性,已经由CNVD直接通报软件生产厂商,(1)(按0#)将通报发送至kangjun 邮箱;(2)同时由CNCERT将涉及政府网站发送至陕西、新疆、宁夏分中心进行处置。

最新状态:

暂无