漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-061329

漏洞标题:乐视渗透纪实第一季最终章.核爆 (如何拿下乐视全网大部分机器)

相关厂商:乐视网

漏洞作者: 3King

提交时间:2014-05-18 19:49

修复时间:2014-07-02 19:49

公开时间:2014-07-02 19:49

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-18: 细节已通知厂商并且等待厂商处理中

2014-05-18: 厂商已经确认,细节仅向厂商公开

2014-05-28: 细节向核心白帽子及相关领域专家公开

2014-06-07: 细节向普通白帽子公开

2014-06-17: 细节向实习白帽子公开

2014-07-02: 细节向公众公开

简要描述:

乐视渗透纪实第一季在各位基友的围观下顺利完结啦 ε=ε=(ノ≧∇≦)ノ (撒花~)

非常感谢各位的支持~

其实本人的东西技术含量都不高,最主要的目的是提醒各位,安全无小事,别看技术含量低,但致命的依然致命,不致命的也可以变得致命~ 我用双手 成就你的梦想~(盲僧:你跑错片场了喂!)

第二季不知道什么时候开始,也有可能不会开始了吧 (我才不会说其实还有一个渗透报告呢~

无论如何~ 我们一起加油~~ 让那些不重视安全的厂商 瞬! 间! 爆! 炸!

----------------------------------------------------------------------

本专题发布到乌云的目的第一是为了交流基本思路(本人也是菜鸟 ╮(╯▽╰)╭),第二是获取rank以作为回报,第三是就大企业整体的安全防御进行讨论。不足之处,还望指正。

※ 本次渗透是基于乐视官方授权许可的基础上进行的,这些漏洞在上报乌云前均已得到了修复。(再次声明:这些漏洞在上报乌云前均已得到了修复。)建议各位做持续或内部渗透前,先和官方联系,取得相应许可,以免出现不必要的误会和麻烦。

※ 本报告中部分信息涉及的隐私部分,将做屏蔽或替换处理。

※ 应厂商意向,本专题希望各位基友仅在乌云讨论,不要外发,谢谢!

详细说明:

让我们回到第八章...

第八章我们提到,那个FTP匿名机器除了泄露了乐视办公网信息外,还包括了一些服务器信息。

于是我们尝试登录其中一个“作业系统”的机器,登录成功。

此机器的IP地址是10.B6.C5.21,通过netstat命令发现,有来自10.B9.C1段的连接,估计是员工机。

可能是做了隔离的效果,在外网机上进行乐视内网扫描时这个段是没有响应的,而此机器上有来自这个段的链接,如果在这里扫描的话,应该会有收获。

这里先用端口扫描器对10.B9段进行端口扫描,发现在各个C段都有机器响应,并且数量不小。

于是我们直接启用终端弱口令扫描工具,利用前期渗透积累到的密码资料作为字典进行扫描。

几十分钟后,扫描完成,共发现十几台弱口令机器。、

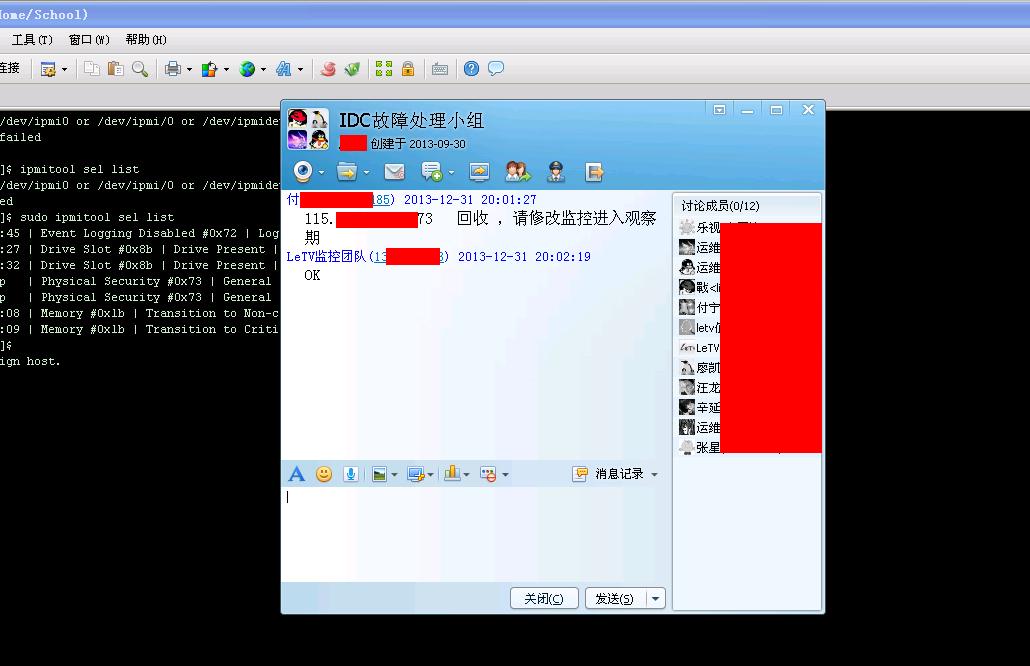

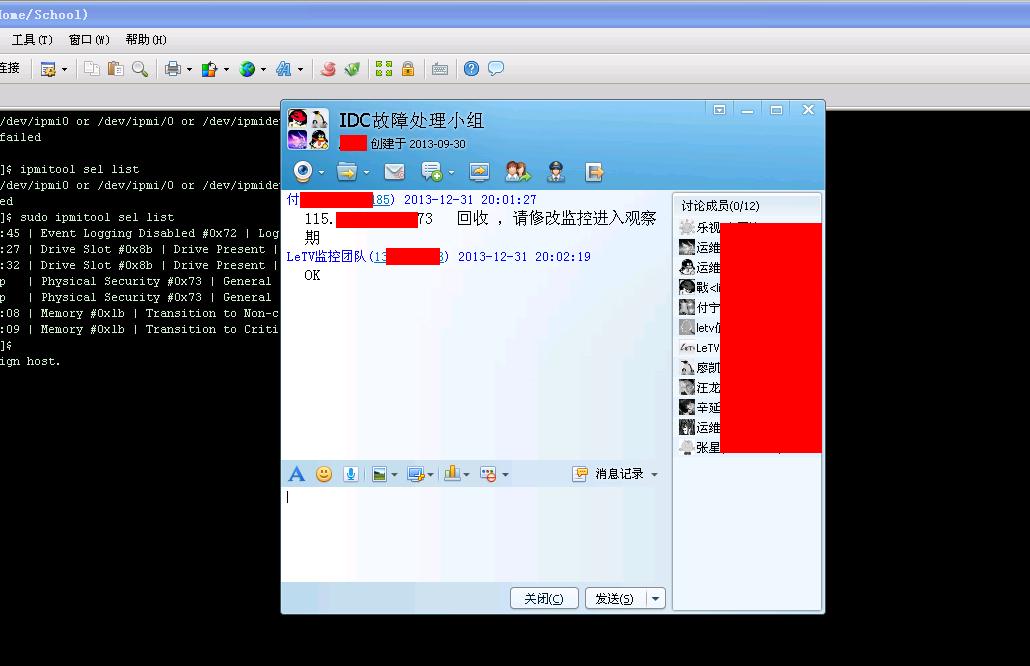

由于当时测试是在晚上,所以不会影响乐视员工的正常工作,便尝试登录操作。

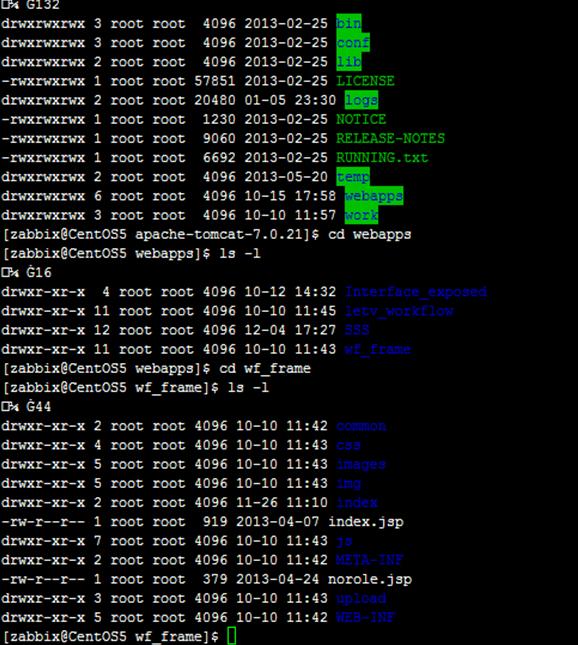

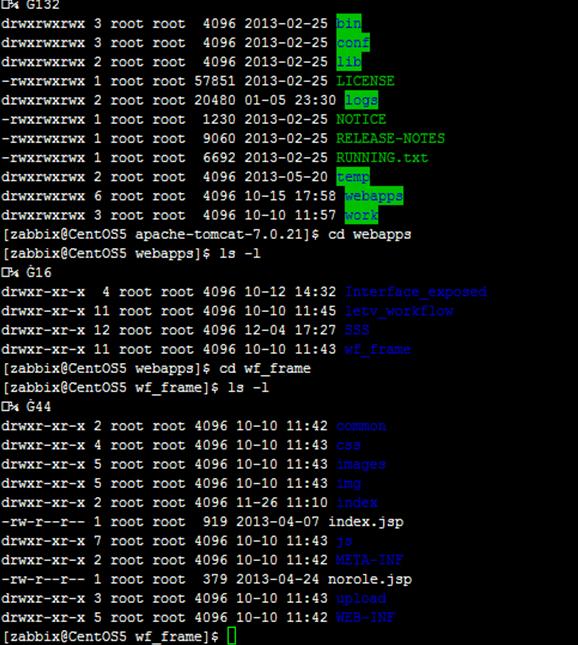

其中在某个弱口令PC中,发现了一个XShell登录脚本,登录的用户名是zabbix。。

等会!! 用户名zabbix。。 怎么这么熟悉呢?

这时候突然想起,前期在拿下乐视linux服务器时,总会有两个用户,一个zabbix,一个le**。

那么这里的zabbix。。。 可不可能是通用的呢??

按照自动化安装的原则,如果是默认留的用户,密码应该是相同的!

但是,这个XShell的脚本密码是加密的啊...

难道还要研究加密算法么...

正当一筹莫展之际,突然蹦出个猥琐的想法:我们可不可以用星号密码查看器去看原文密码呢??

说时迟那时快,嗖嗖嗖就下好了一个工具,一探

我勒个去~ 还真探到原文密码了~

接下来用这个密码尝试登录乐视其它linux服务器,结果登录成功。这样一来,就可以登录到乐视大部分Linux服务器了。虽然不是root权限,但是也可以获取到大量信息。如果发现管理员配置失误,还可以进行提权操作。

比如像乐视这台服务器,存在权限控制不严问题,Web目录可写,写入shell后,就到前台可以以root权限执行任意命令。

已经能登录乐视全网大部分机器了,再往下渗透意义不大,所以紧急通报了这个问题后,渗透乐视的进程便全部结束了。

漏洞证明:

修复方案:

·本次渗透,主要发现的问题还是员工安全意识不足。弱口令,空口令现象很严重。

·不要以为在内网就安全了。内网,不是你们放松安全偷懒的借口!

·像全网机器调试,用这种方法很危险,可以尝试用其它运维产品来代替。

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-05-18 20:00

厂商回复:

感谢挖掘,马上处理!

最新状态:

暂无