漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-061193

漏洞标题:乐视渗透纪实第八章.精准打击 (对乐视运维cas的渗透过程)

相关厂商:乐视网

漏洞作者: 3King

提交时间:2014-05-17 20:54

修复时间:2014-07-01 20:54

公开时间:2014-07-01 20:54

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-17: 细节已通知厂商并且等待厂商处理中

2014-05-17: 厂商已经确认,细节仅向厂商公开

2014-05-27: 细节向核心白帽子及相关领域专家公开

2014-06-06: 细节向普通白帽子公开

2014-06-16: 细节向实习白帽子公开

2014-07-01: 细节向公众公开

简要描述:

本专题发布到乌云的目的第一是为了交流基本思路(本人也是菜鸟 ╮(╯▽╰)╭),第二是获取rank以作为回报,第三是就大企业整体的安全防御进行讨论。不足之处,还望指正。

※ 本次渗透是基于乐视官方授权许可的基础上进行的,这些漏洞在上报乌云前均已得到了修复。建议各位做持续或内部渗透前,先和官方联系,取得相应许可,以免出现不必要的误会和麻烦。

※ 本报告中部分信息涉及的隐私部分,将做屏蔽或替换处理。

※ 应厂商意向,本专题希望各位基友仅在乌云讨论,不要外发,谢谢!

详细说明:

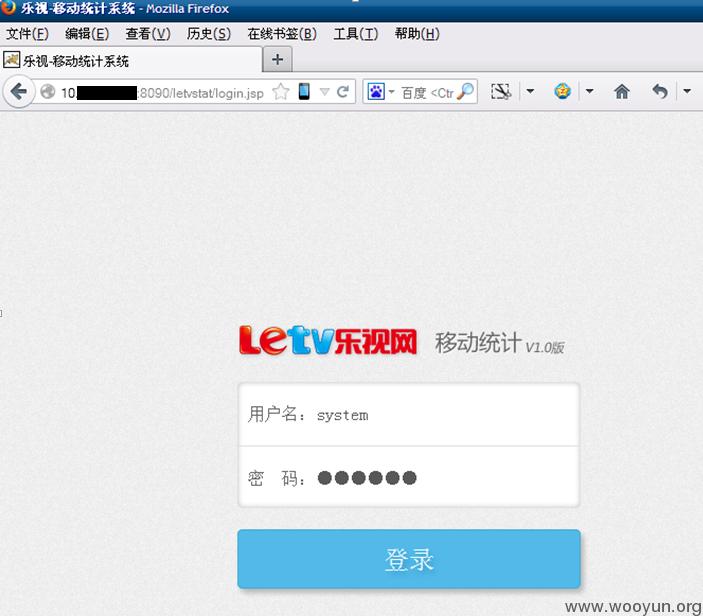

这一次渗透的开端是一个统计系统的struts2问题。

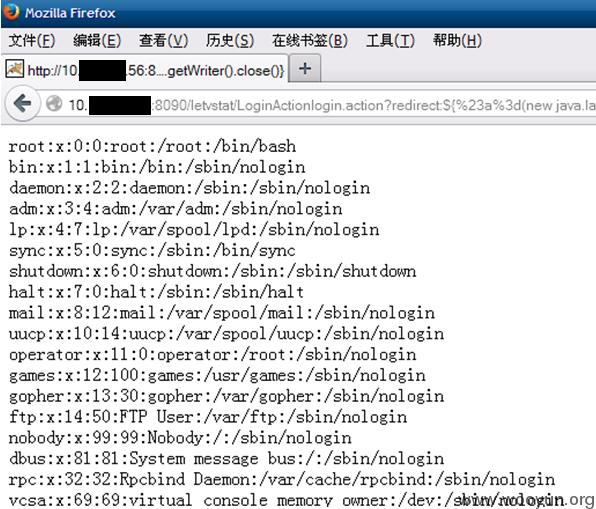

通过对10.B5.C9段的扫描,发现10.B5.C9.56:8090存在默认登录和struts2框架漏洞。

然后获取到此系统的数据库配置信息。

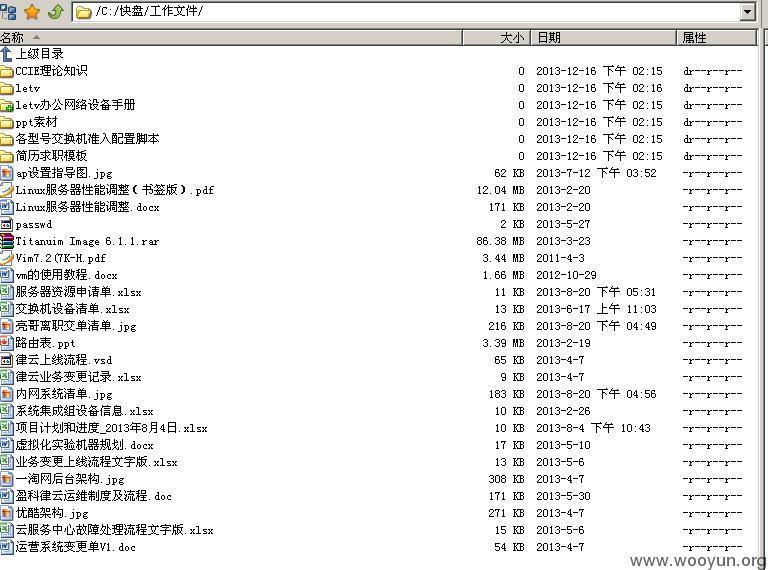

通过分析管理员日志,发现大部分来源于10.8B.1C段。对此段进行扫描后发现10.8B.1C.50存在FTP弱口令,此机器是Windows机器,FTP目录映射到了全盘,导致机器内所有文件可被下载。

除了乐视办公网信息外,还包括了一些服务器信息。

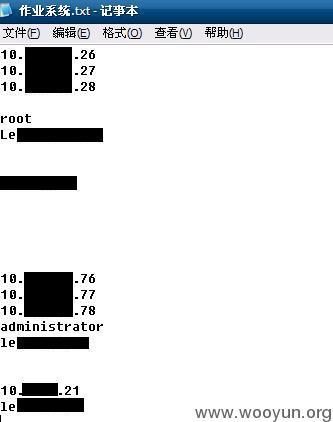

同时在某个txt里,发现了乐视运维cas的登录地址:http://cas.xxx.xxx.letv.cn:7777/

很明显,这个运维系统里应该有敏感信息,突破它应该收获很大。so,开工~

然后尝试用前期收集到的用户资料进行爆破登录,爆破到liuwang:NULL时成功。

然后我们可以登录乐视运维系统

乐视IT服务支持系统

和乐视运维门户等。

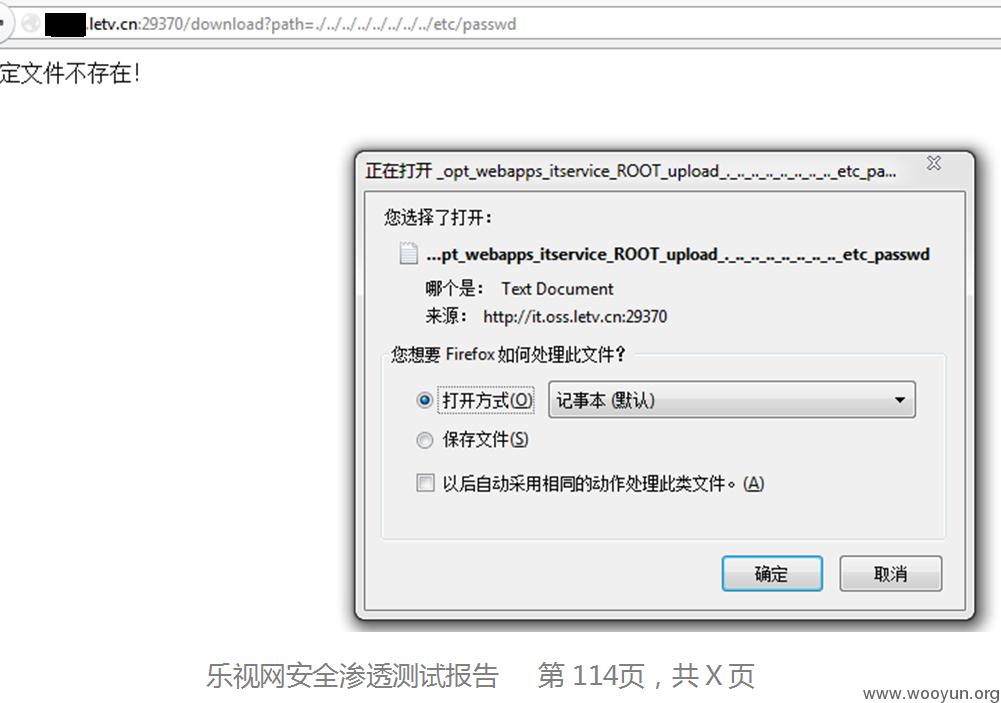

由于功能不完善或存在缺陷,很多乐视运维子系统都存在大大小小的漏洞,导致可以上传和下载任意文件。比如:

由于数量太多和较为敏感,就不一一举例。

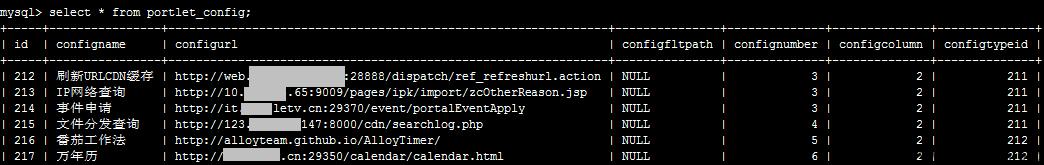

其中某个系统的上传漏洞存在于乐视运维cas的同服务器内。拿到web权限后登录乐视运维cas数据库。结果大吃一斤。。

在用户权限表中,发现所有用户均为弱口令或空口令!

乐视给的回复是开发为了防止域验证出错。。

大量系统地址,通过cas认证后均可进入。

运维cas对于运维的重要性不言而喻,能登录多少系统,造成多大危害,应该很清楚。。。

好吧。。 你赢了。。。

漏洞证明:

修复方案:

·增强安全意识,就这一点。。

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-05-17 21:02

厂商回复:

感谢挖掘,马上修复

最新状态:

暂无