漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-060770

漏洞标题:天融信未及时帮助用户安装最新安全补丁(大量系统受影响)

相关厂商:天融信

漏洞作者: 路人甲

提交时间:2014-05-15 12:32

修复时间:2014-06-29 12:33

公开时间:2014-06-29 12:33

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-15: 细节已通知厂商并且等待厂商处理中

2014-05-15: 厂商已经确认,细节仅向厂商公开

2014-05-25: 细节向核心白帽子及相关领域专家公开

2014-06-04: 细节向普通白帽子公开

2014-06-14: 细节向实习白帽子公开

2014-06-29: 细节向公众公开

简要描述:

目前发现华盾防火墙基本上没打补丁,很多天融信的vpn和防火墙没打补丁。

通过国外某引擎查看天融信设备有1.2w台,没心思写工具批量验证了。

以下内容摘自天融信官网

2008年奥运会安全保卫工作核心技术支撑单位、2010年世博会网络安全神经中枢系统建设单位、2010年广州亚运会信息系统(AGIS)网络安全系统 集成商、2011年天宫一号与神州八号对接工程安全管理系统提供商及2012年国家下一代互联网安全专项防火墙、VPN、互联网审计的承接单位……,天融 信在多个重要行业信息系统或项目建设中成为主力军,并不断践行着维护国家信息安全的使命与责任。

详细说明:

WooYun: 天融信TopVPN系列产品越权访问命令执行漏洞

WooYun: TOPSEC TOS (NGFW4000)设备越权访问+命令执行漏洞

为及时帮助用户更新安全补丁

目前至少有数百个甚至更多的设备未更新安全补丁

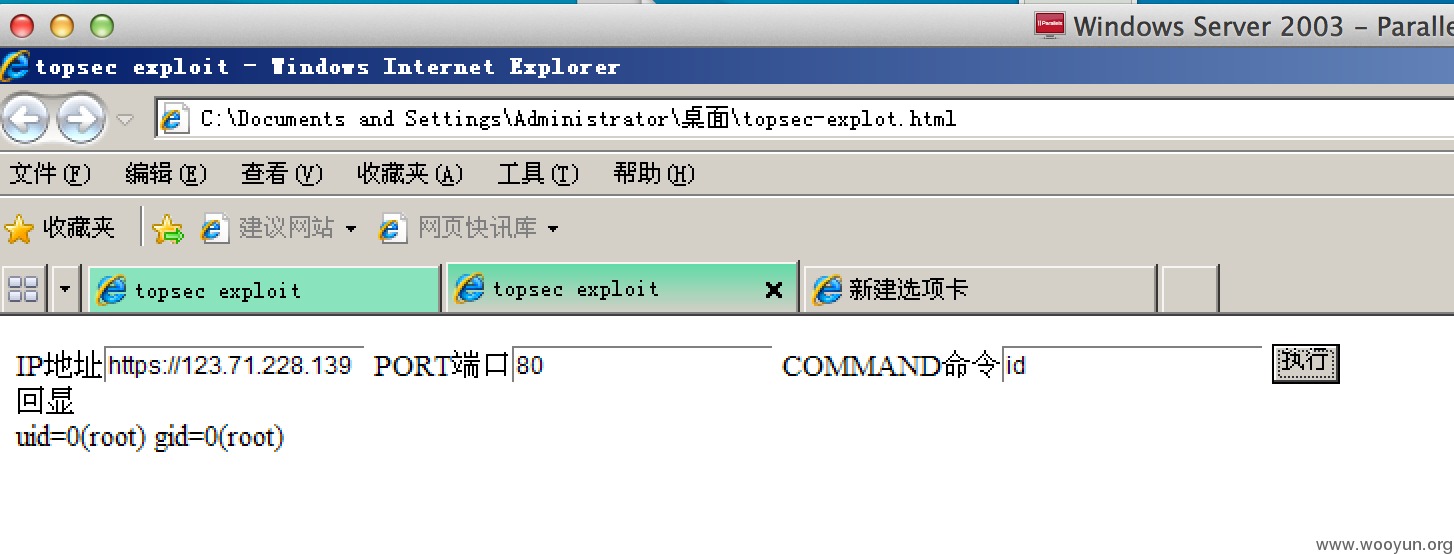

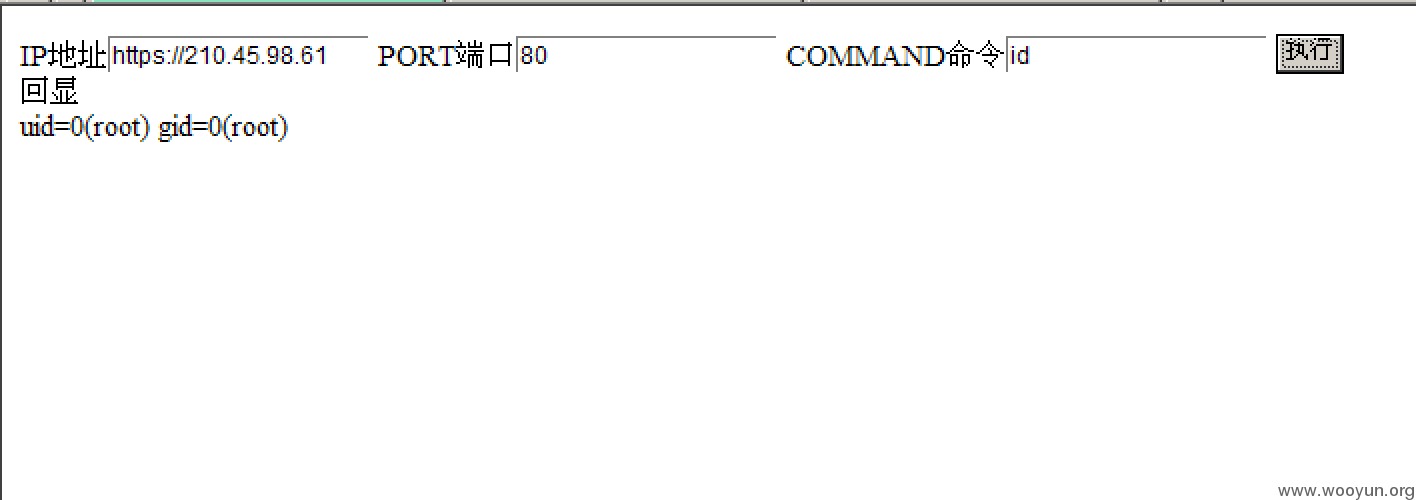

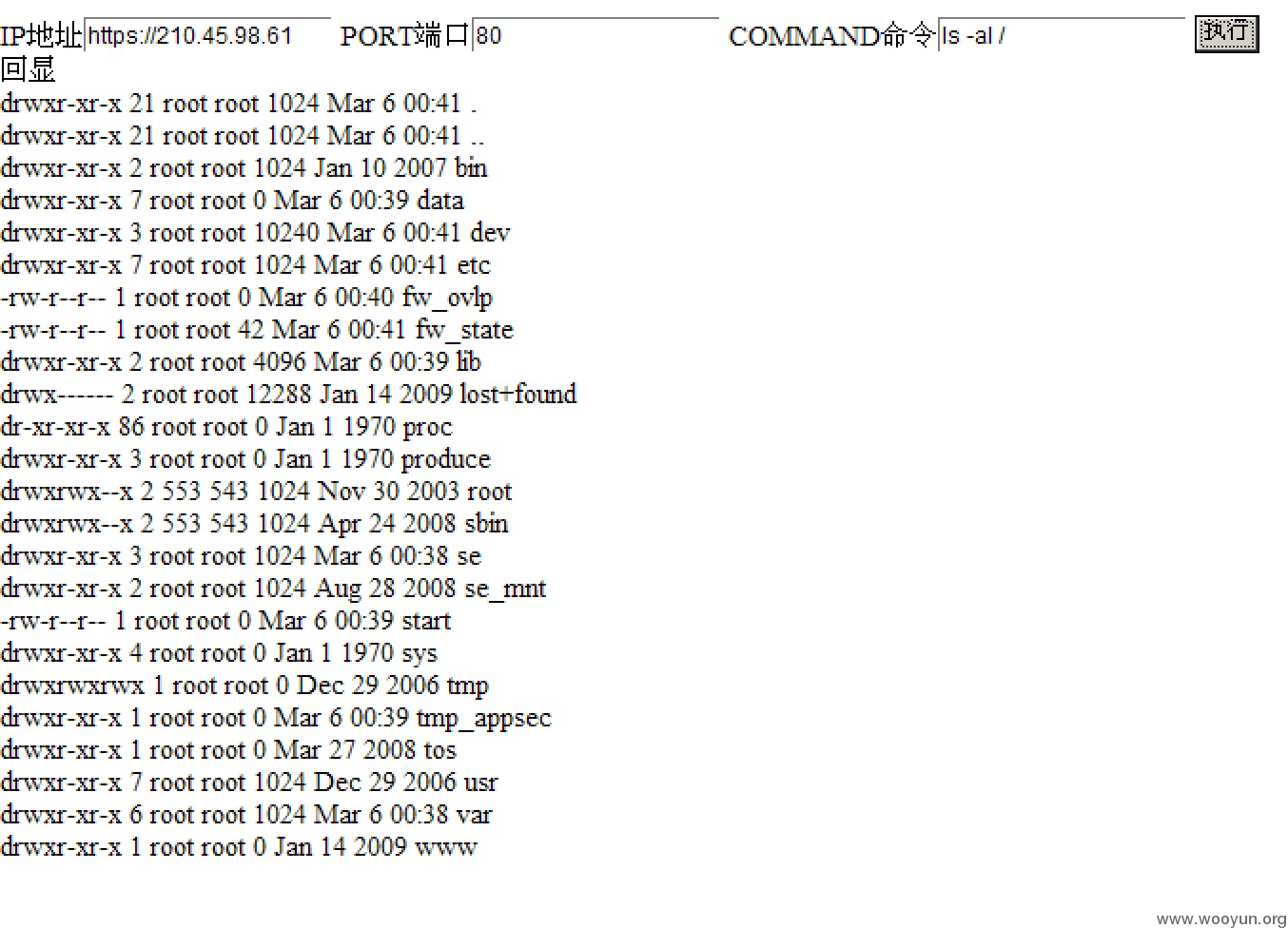

防火墙root权限

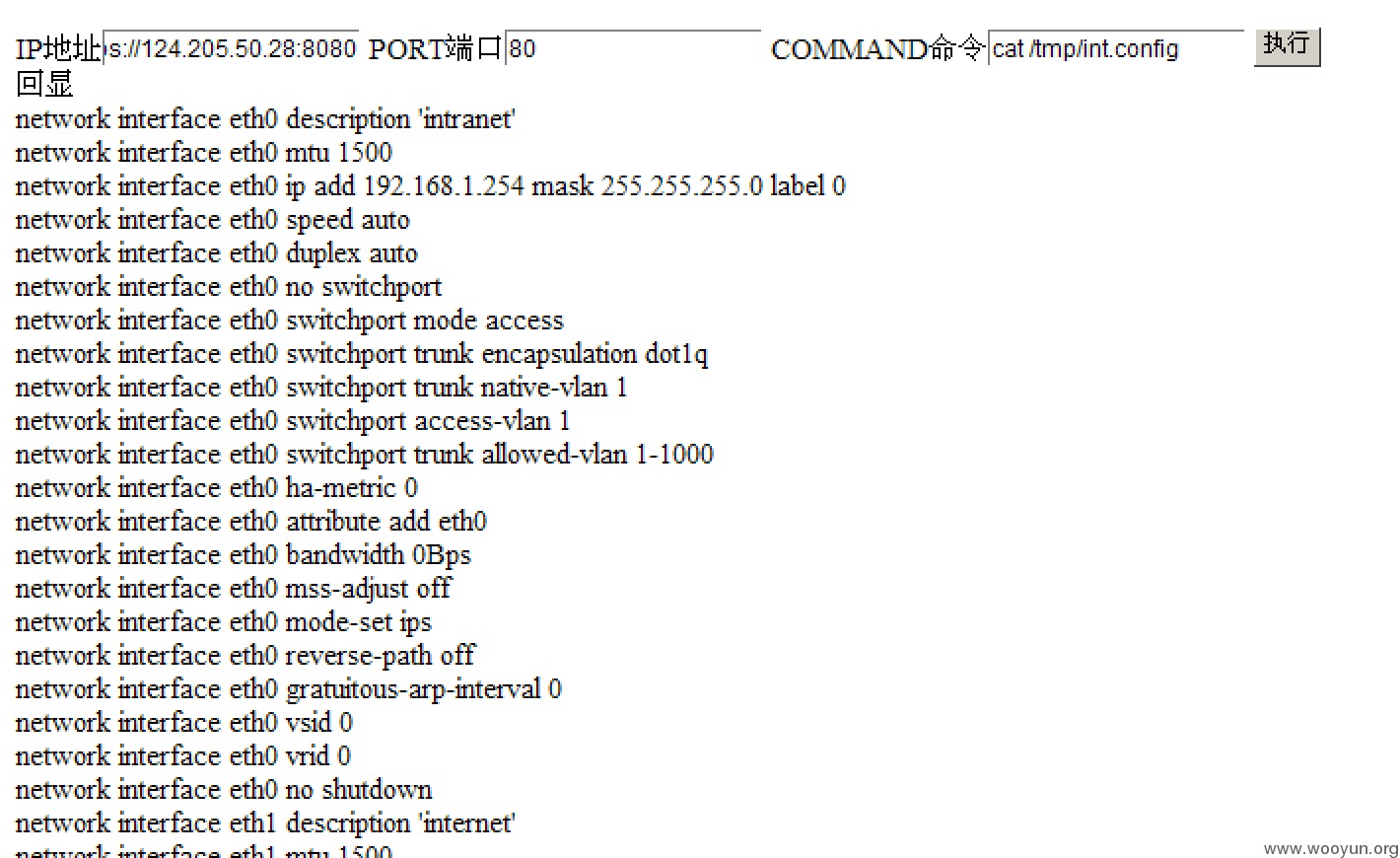

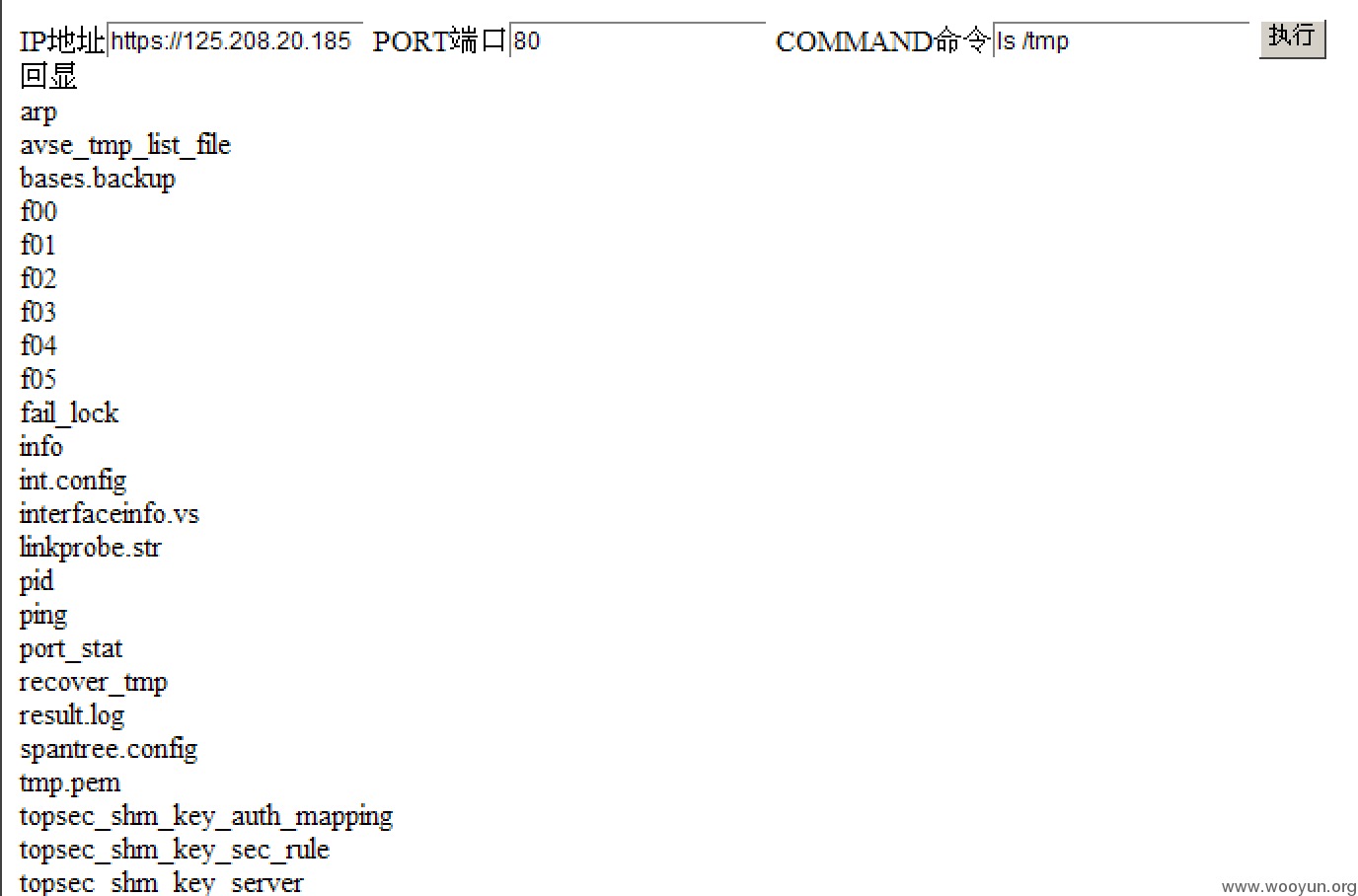

vpn可以看到用户密码 vpn配置信息 一般tmp目录下有备份。

华盾的防火墙貌似都没打补丁 我碰见的华盾全沦陷了

222.48.172.202

210.45.98.61

123.71.228.139

222.42.147.176

124.205.50.28:8080 太极集团 做信息安全的那个。。。

https://222.45.58.17

https://106.120.122.82

https://61.235.43.90

https://125.208.20.185

https://114.242.138.87

https://124.205.9.114

https://113.11.193.246

https://202.108.253.88

https://218.28.139.132:8080

https://218.94.114.217:8080

https://222.208.127.122:8080

https://218.21.128.177:8080

.....

.....

....

累了 懒得整理了

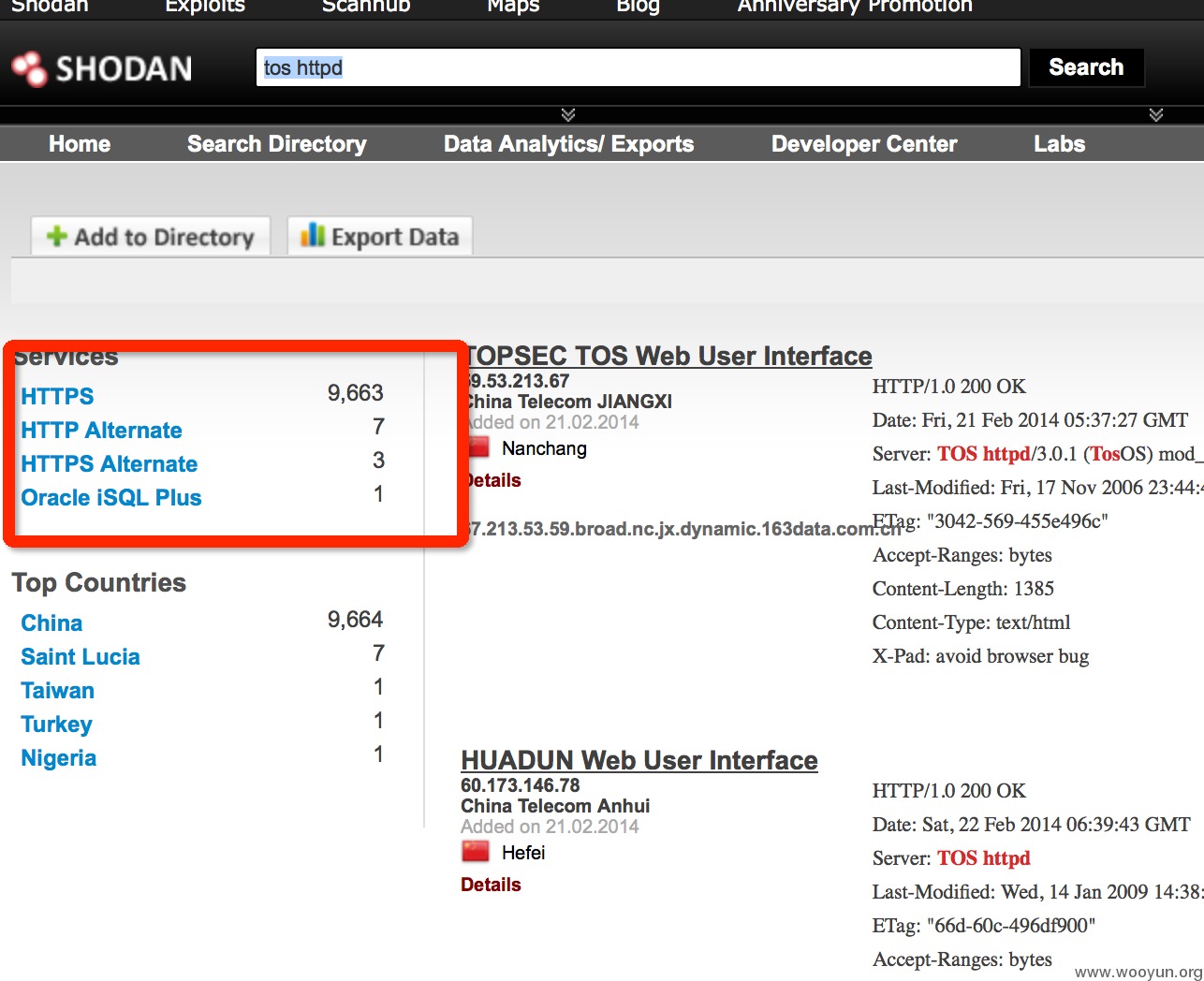

防火墙关键字 tos httpd

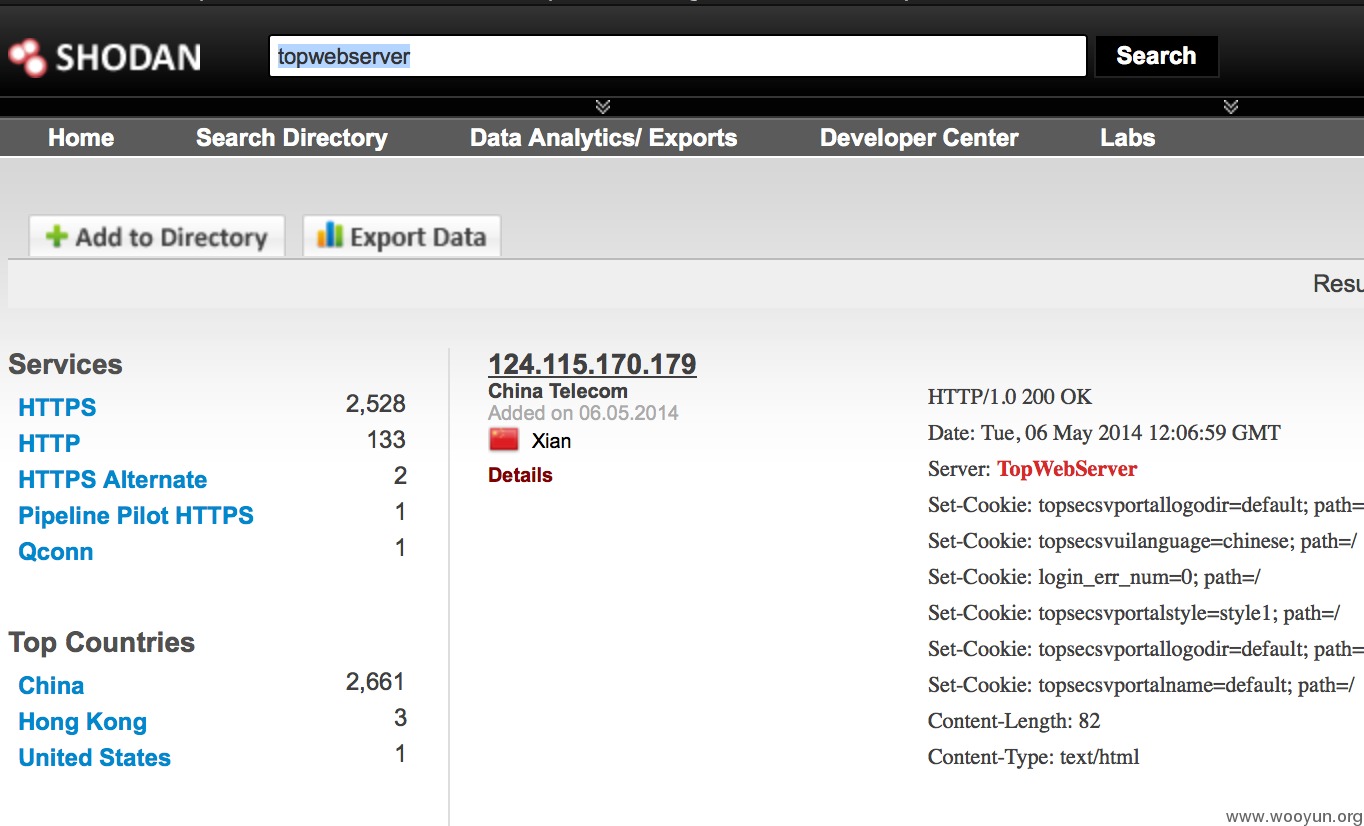

vpn关键字 topwebserver

http://www.shodanhq.com/search?q=tos+httpd

1.2w台设备

还是留给厂商自己通知用户吧。

漏洞证明:

修复方案:

更新补丁

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-05-15 15:01

厂商回复:

感谢您的反馈,我们正在紧急处理。

最新状态:

暂无