漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-060376

漏洞标题:国内大多缓存DNS已可能被秘密劫持(未知黑产技术影响巨大)

相关厂商:国家互联网应急中心

漏洞作者: 冷少

提交时间:2014-05-13 11:20

修复时间:2014-06-27 11:21

公开时间:2014-06-27 11:21

漏洞类型:网络设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-13: 细节已通知厂商并且等待厂商处理中

2014-05-16: 厂商已经确认,细节仅向厂商公开

2014-05-26: 细节向核心白帽子及相关领域专家公开

2014-06-05: 细节向普通白帽子公开

2014-06-15: 细节向实习白帽子公开

2014-06-27: 细节向公众公开

简要描述:

这2个月来,境外各大中小博彩网站频繁域名被劫持到一个叫博彩榜的网站,在境外解析正常,

而在境内解析不正常,只能修改DNS解析到另外一个IP才回复正常。经慎重研究分析,

对比以前的DNS漏洞,我们一致认为这是国内的缓存DNS被秘密劫持,

可能出现在DNS软件的漏洞或者在主干网络设备的漏洞,发起攻击,可致国内互联网瘫痪。

详细说明:

发现DNS污染

下午的时候,胖子突然对我说,某个大的博彩公司的域名被劫持了。劫持有什么好奇怪的,管理员管理不当,导致域名被盗。胖子说,恐怕没有那么简单。究竟有什么不简单?胖子向我展示了138.com的解析结果:

其中162.212.180.231这个IP是劫持之后的IP,这个IP的网站会跳转到一个www2.91bcbang.com的网站,一个博彩导航网站,该导航网站有几十个博彩公司的广告。搜索162.212.180.231这个IP,得到这个IP的历史记录:

由此可见,不仅仅138.com被劫持了,也有很多域名都被劫持到这个IP了去了。

漏洞证明:

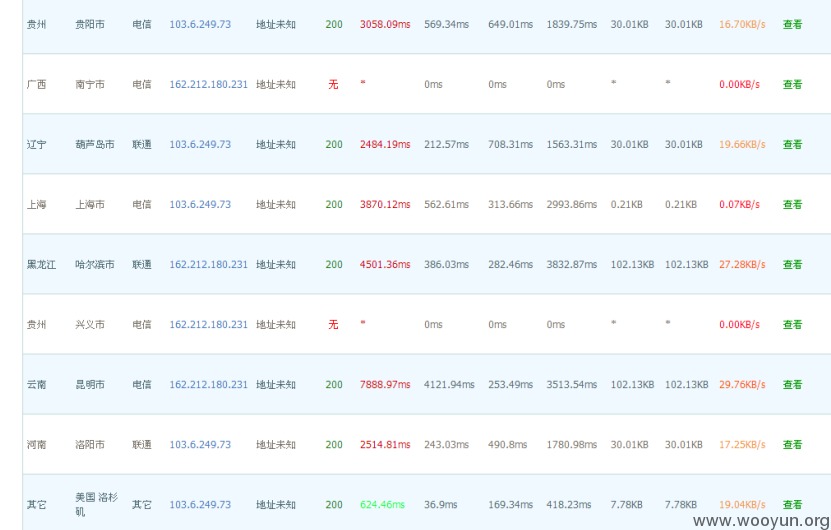

通过ce.cloud.360.cn查询138.com域名的解析,分析得出。

1) 境外的缓存DNS结果没有被劫持。

2) 境内的DNS结果部分被影响,不分联通和电信。

3) 受影响的缓存DNS的版本不定,大部分是Bind,版本都比较新。

4) 返回的DNS结果,除了A记录和IP和TTL被修改,其它没有更改。

为了更了解发生过程,通过社工方法,联系上广告位上某个博彩网站的技术人员。博彩网站的技术人员告诉我,这件事是从2014年3月中旬开始,客户反映他们的网站在国网访问跳转到博彩榜去了,修改了域名的指向会正常,但第二天又会出现同样被攻击。几天周旋之后,他联系了博彩榜的管理员,管理员告诉他:“只要在他的网站投放广告,就可以免于攻击。” 迫于无奈,他们在这个导航网站投放广告,果然就再也没有发生攻击事件了。

最开始怀疑的是DNS投毒。DNS缓存投毒攻击是指攻击者欺骗DNS服务器相信伪造的DNS响应的真实性。攻击者会伪造权威DNS,向缓存DNS发数据包。由于缓存DNS的源端口是随机的,请求包里还带着随机码,缓存也有一定的时间,这种投毒的成功概率非常地低。

那会不会有新的投毒漏洞?

答案很快就否定了,技术人员告诉我,域名指向了新的IP之后,就会恢复正常。按DNS投毒原理,攻击者需要不停地发包,即使修改了IP,还是会被毒害。并且还提到一个细节,域名指向原来的IP后,域名还是会被污染。我问该技术人员,该IP下所有的域名是不是都被篡改指向?答案是肯定的。因此,污染针对的不是域名,而是IP。篡改的是DNS响应的IP,无论什么域名指向这个IP,都会被修改。我们深信篡改可能发生在DNS服务器上,也可能发生在网络设备上。

修复方案:

需要有关高权限部门配合调查,修补

版权声明:转载请注明来源 冷少@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2014-05-16 18:44

厂商回复:

最新状态:

暂无