漏洞概要

关注数(24)

关注此漏洞

漏洞标题:新华社某分社信息录入系统与短信系统文件遍历与注入导致大量用户手机泄露

漏洞作者: 小威

提交时间:2014-04-24 08:49

修复时间:2014-06-08 08:49

公开时间:2014-06-08 08:49

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2014-04-24: 细节已通知厂商并且等待厂商处理中

2014-04-29: 厂商已经确认,细节仅向厂商公开

2014-05-09: 细节向核心白帽子及相关领域专家公开

2014-05-19: 细节向普通白帽子公开

2014-05-29: 细节向实习白帽子公开

2014-06-08: 细节向公众公开

简要描述:

现有的文件便利之后又想到了注入~

详细说明:

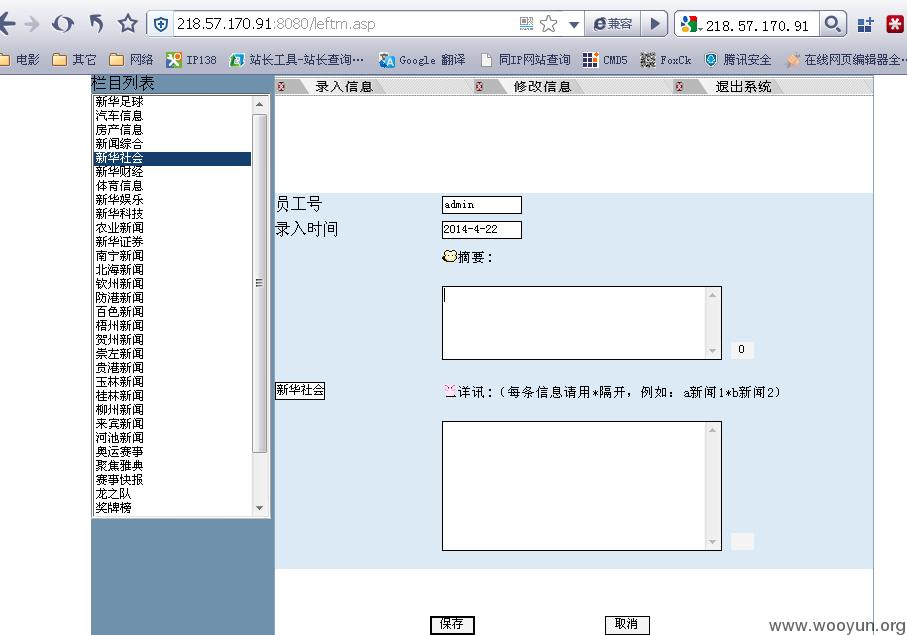

地址:http://218.57.170.91:8080/ 广西新华社信息录入系统

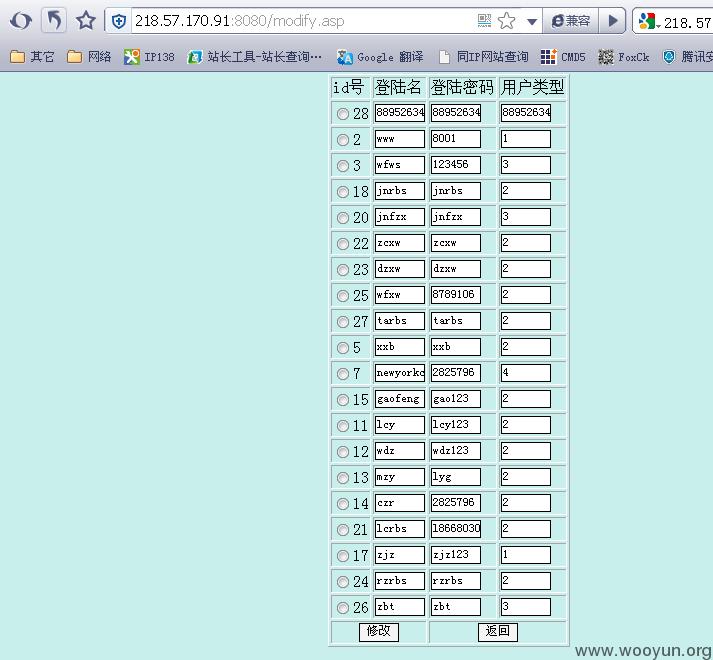

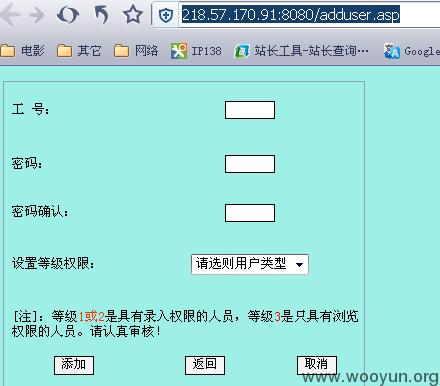

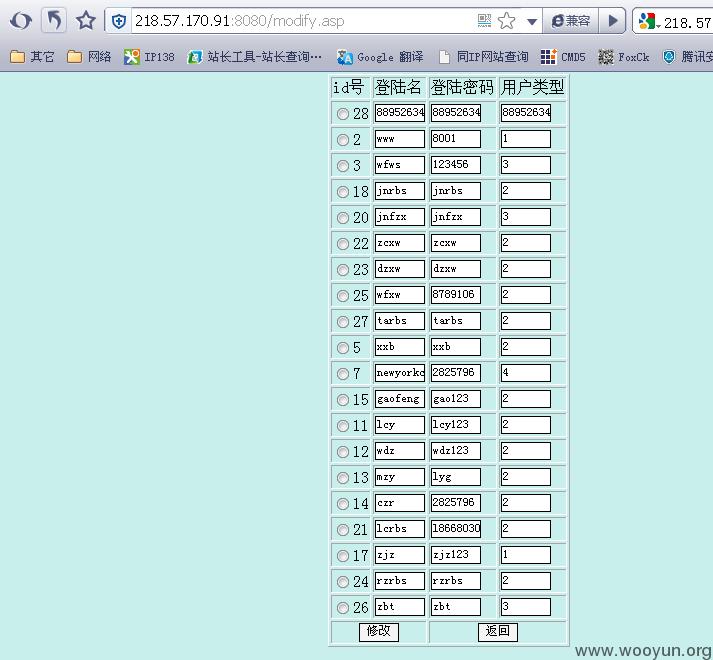

1)系统存在文件遍历:

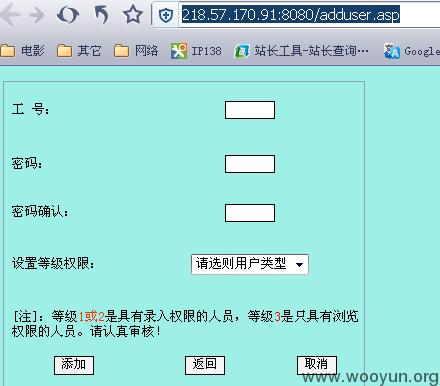

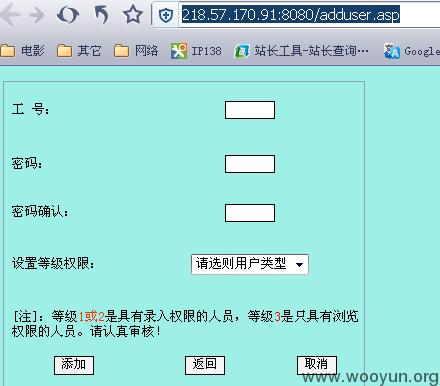

http://218.57.170.91:8080/adduser.asp

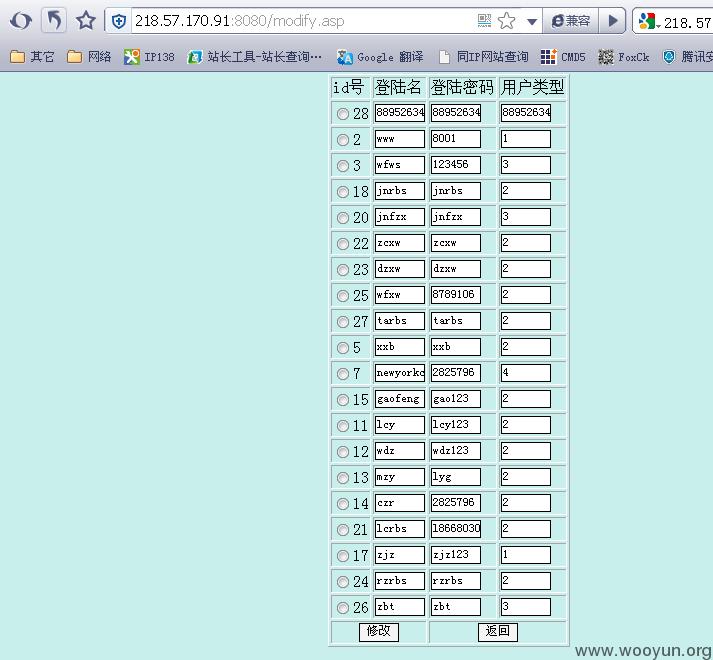

http://218.57.170.91:8080/modify.asp

此处可直接获取管理员帐号密码

或者可自己添加一个账户

随便找个权限为“1”(1为最大)的帐号登录

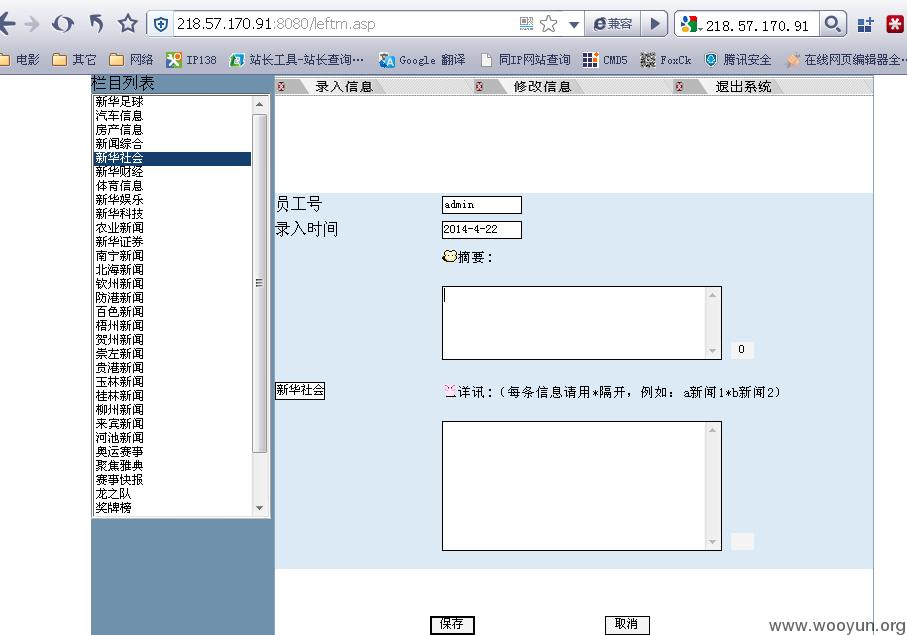

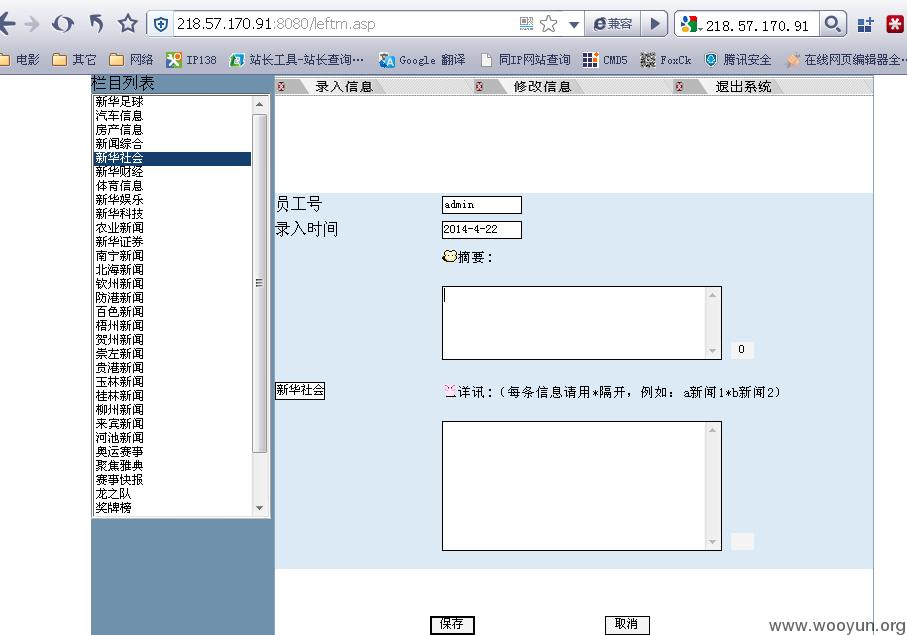

2)登录账户后 注入点 http://218.57.170.91:8080/view.asp?dd=69701

注射到表段发现,此站不单单是个信息录入平台,而且还有大量的手机用户订阅信息。

出去了会回来 数据已经跑到了1000000多万 估计总体在几百万左右吧

可获取服务器内容:

3)其它一些小地方:(关键处打码)

短信发送服务器配置信息(贴出一小段):(关键处打码)

漏洞证明:

1)系统存在文件遍历:

http://218.57.170.91:8080/adduser.asp

http://218.57.170.91:8080/modify.asp

此处可直接获取管理员帐号密码

或者可自己添加一个账户

随便找个权限为“1”(1为最大)的帐号登录

2)登录账户后 注入点 http://218.57.170.91:8080/view.asp?dd=69701

注射到表段发现,此站不单单是个信息录入平台,而且还有大量的手机用户订阅信息。

出去了会回来 数据已经跑到了1000000多万 估计总体在几百万左右吧

可获取服务器内容:

3)其它一些小地方:(关键处打码)

短信发送服务器配置信息(贴出一小段):(关键处打码)

修复方案:

版权声明:转载请注明来源 小威@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2014-04-29 08:30

厂商回复:

CNVD确认并复现所述情况,转由CNCERT直接向网站管理单位通报,并同时下发给了广西分中心加快处置进度。

最新状态:

2014-04-30:根据新华社广西分社后续反馈情况,网站为分社手机短信部2006年与一家通讯公司合作开发短信上传系统,只使用了两年,从2008年分社已停止与该公司的合作,不再使用该系统。目前分社已与该合作公司联系,并已关闭该系统。