漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-055438

漏洞标题:一次成功的漫游京东内部网络的过程(由一个开发人员失误导致)

相关厂商:京东商城

漏洞作者: fate0

提交时间:2014-04-03 17:50

修复时间:2014-05-18 17:50

公开时间:2014-05-18 17:50

漏洞类型:重要敏感信息泄露

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-04-03: 细节已通知厂商并且等待厂商处理中

2014-04-08: 厂商已经确认,细节仅向厂商公开

2014-04-18: 细节向核心白帽子及相关领域专家公开

2014-04-28: 细节向普通白帽子公开

2014-05-08: 细节向实习白帽子公开

2014-05-18: 细节向公众公开

简要描述:

在那山的这边海的那边有一群程序猿,他们老实又胹腆,他们聪明但没钱。他们一天到晚坐在那里熬夜写软件,饿了就咬一口方便面。哦苦命的程序猿,哦苦命的程序猿,只要一改需求他们就要重新搞一遍,但是期限只剩下两天。

那么善良可爱的程序猿还被恶意用户利用进入京东内网,真是没天理 ( ̄▽ ̄)~*

详细说明:

可爱的程序猿们在揣测产品经理,项目经理各种(fei)大(zhu)上(liu)的需求的同时,还依旧进行开源事业,在github上闯出一番事业,真是让人钦佩,下面这位京东的程序猿同学就是这样一位有理想有抱负的有志青年

https://github.com/hubertzh/hubert-python/blob/389c7416c16efa0b734f2a76d40d89b08fb2aa68/demo/com/jd/py/demo/mail/emailConfig.py

可是编写代码时也应该注意一下安全,正所谓“出门不带套,活该被挨艹”,您再怎么坦诚相见,也不至于把公司的邮箱密码直接放出来吧。

直接登录邮箱(ps: 现在该邮箱已被玩坏),查找敏感信息

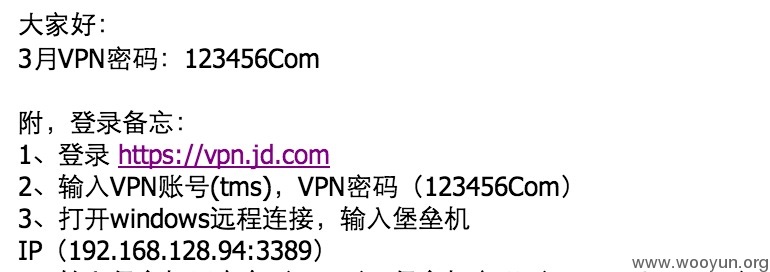

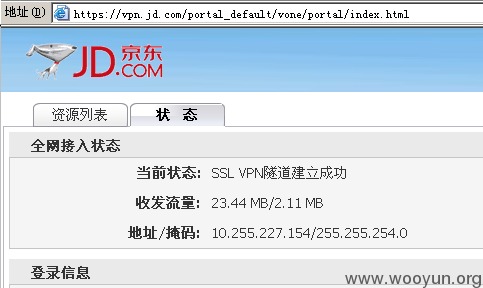

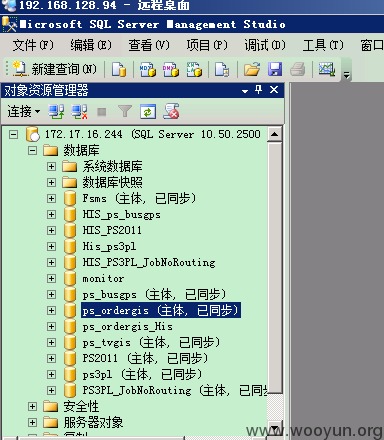

好,直接拨vpn进入登3389进入堡垒机

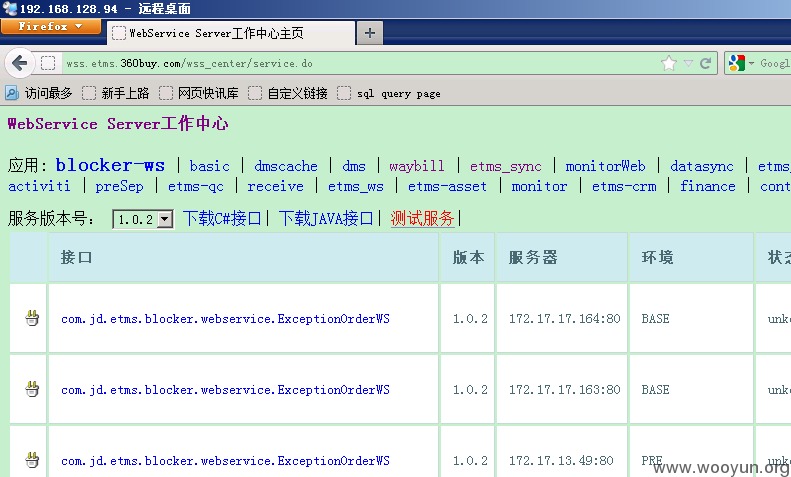

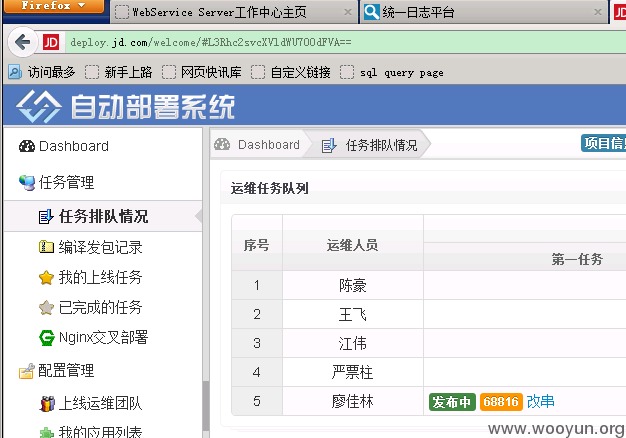

进入了堡垒机,打开浏览器看历史记录,发现了一些高大上的管理系统

WebService Server工作中心

统一日志管理

自动部署平台

统一监控平台

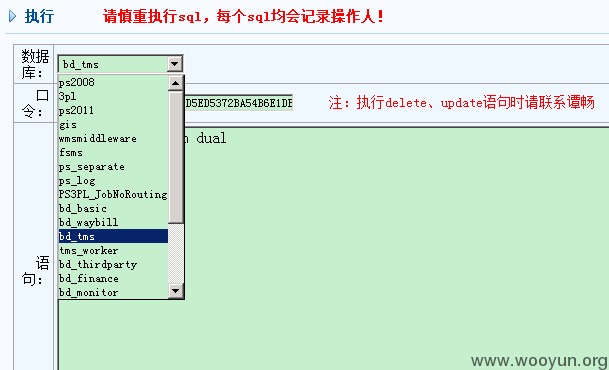

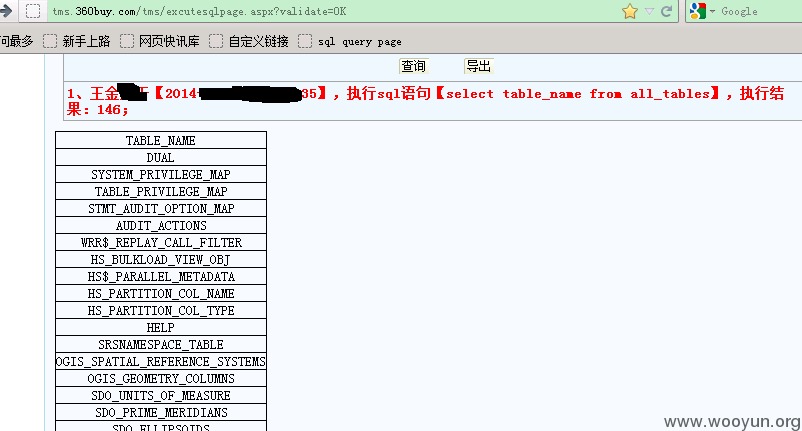

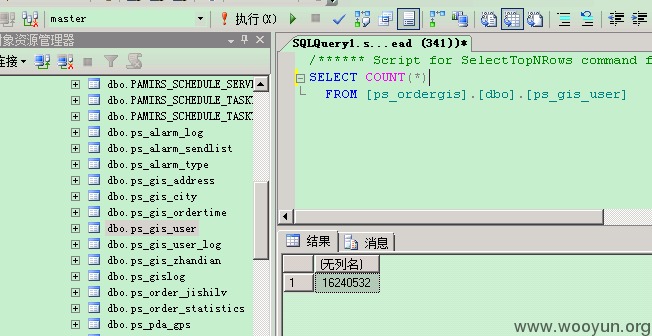

一个执行sql语句的地方

都忘了说我怎么找到密码了,可爱的程序猿们直接在浏览器上记住了密码,执行sql那儿直接表单记录了口令

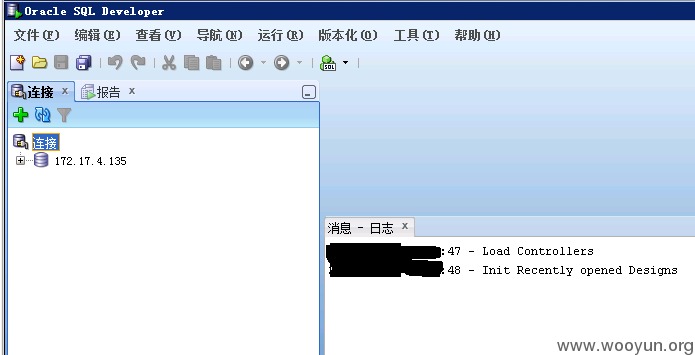

还有一些数据

漏洞证明:

继续下去,就可能被查水表了 :)

修复方案:

加强培养员工安全意识,加油 []~( ̄▽ ̄)~*

版权声明:转载请注明来源 fate0@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-04-08 04:50

厂商回复:

感谢您对京东的关注!

最新状态:

暂无