漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-048368

漏洞标题:AuditSec运维操作审计-堡垒机密码的利用

相关厂商:yinji.com.cn

漏洞作者: leoX

提交时间:2014-01-09 11:54

修复时间:2014-02-23 11:55

公开时间:2014-02-23 11:55

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-01-09: 细节已通知厂商并且等待厂商处理中

2014-01-10: 厂商已经确认,细节仅向厂商公开

2014-01-20: 细节向核心白帽子及相关领域专家公开

2014-01-30: 细节向普通白帽子公开

2014-02-09: 细节向实习白帽子公开

2014-02-23: 细节向公众公开

简要描述:

对堡垒密码的利用、获得其他堡垒权限~

详细说明:

上一篇 WooYun: AuditSec运维操作审计-可获得堡垒机密码

厂家的回复 我认为是有问题的

1.登录web版的用户名密码 和 通过activex发送的用户密码 非同一个用户

2.发送堡垒用户密码问题,私有加密是最简单方法。正确应该是rsa等key方式存储用户本地之后才有权限登录堡垒进行目标机器的跳转 而不是简单的发送用户密码达到目的。

这里还有一个问题~

步骤1 用户登录堡垒

步骤2 堡垒跳转到目标机器

步骤3 堡垒接收目前机器返回信息

步骤4 没有目标机器权限 exit

===============================================================================

步骤2 问题

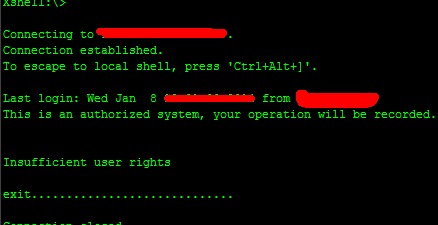

1.上一篇的漏洞 即使获得到堡垒的用户密码,直接ssh,返回权限错误直接exit(图1)

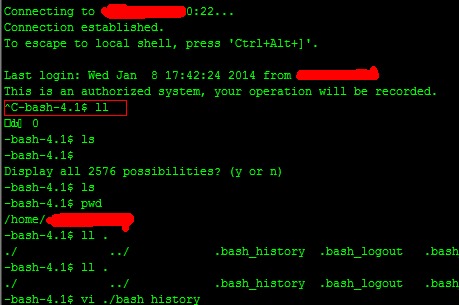

2.但是仔细想一下 这种跳板的思路~ 我是不是可以在其验证权限之前,中断掉权限验证,直接去堡垒机上看看?(图2) 验证通过

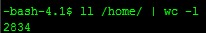

3.成功停留在堡垒后 查看 /home目录 发现N多用户存在 (图3)其实这里还能看到很多堡垒上的东东。。。

这一点比较有意思~ 我尝试用了一些弱口令、同一口令 成功登录N多用户的web权限~

4.在堡垒上 尝试看文件RSA文件可以看到~ 不知这个有问题没?

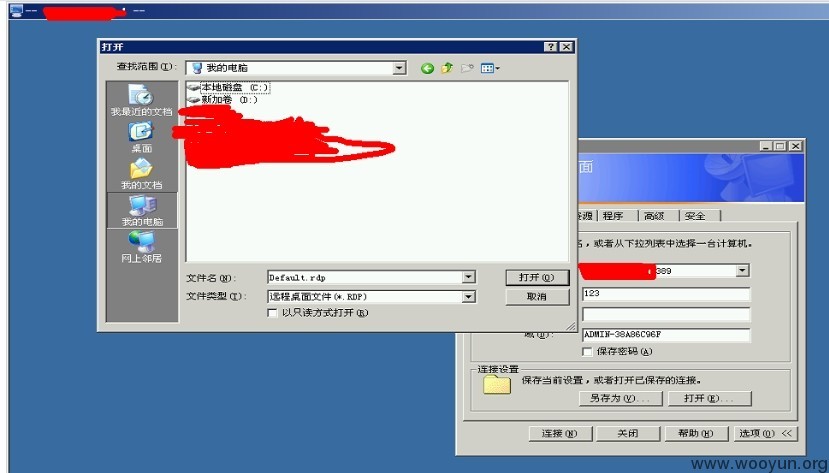

5.登录3.的用户发现有一些是win的终端机,这里又出现一层堡垒 进行向win 3389 那么这台win的堡垒 也已经。。。(图4)

6.以上如果忽略 仅仅作为一个堡垒的概念 那风险很小。但是问题来了 例如 数据库文件导出 至堡垒 在从堡垒download下来~

7.第6步 已经完全可以可到 大量的数据信息了。

================================================================================

本来截了很多图 结果我发现 我自己的 打码技术 太太太水了。。。

以上 linux 和win的安全策略 完全可以避免数据泄露的发生~ 其实也和 客户的 安全配置有关系~ 但是不能不说的是~ 作为客户选择厂家 厂家就要有信托意识。让自己的产品更完善。

漏洞证明:

修复方案:

设计方式、安全策略

版权声明:转载请注明来源 leoX@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-01-10 11:12

厂商回复:

感谢白帽子LeoX和乌云网站。

针对您反映的问题,银基技术部门研究后认为是安全策略不够严谨所致。

后续会加强这方面的策略,并加强对登录帐号的权限控制。

最新状态:

暂无