漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-042595

漏洞标题:移动CMCC网络之百万台路由交换设配任意登陆+弱密码

相关厂商:中国移动

漏洞作者: Terry

提交时间:2013-11-11 17:08

修复时间:2013-12-26 17:09

公开时间:2013-12-26 17:09

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-11: 细节已通知厂商并且等待厂商处理中

2013-11-15: 厂商已经确认,细节仅向厂商公开

2013-11-25: 细节向核心白帽子及相关领域专家公开

2013-12-05: 细节向普通白帽子公开

2013-12-15: 细节向实习白帽子公开

2013-12-26: 细节向公众公开

简要描述:

影响范围之大涉及10.x.x.x整个网段,小到家用路由器到企业路由交换设备,大到运营商的自家的各种网络设备都有所涉及。

详细说明:

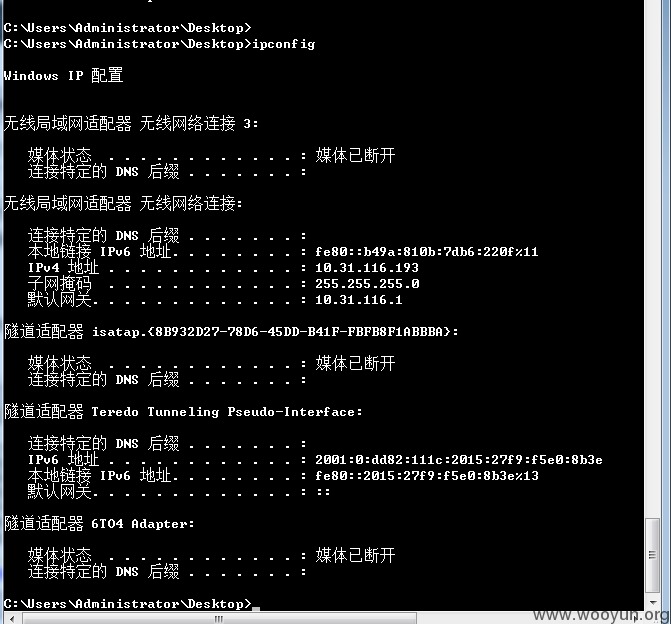

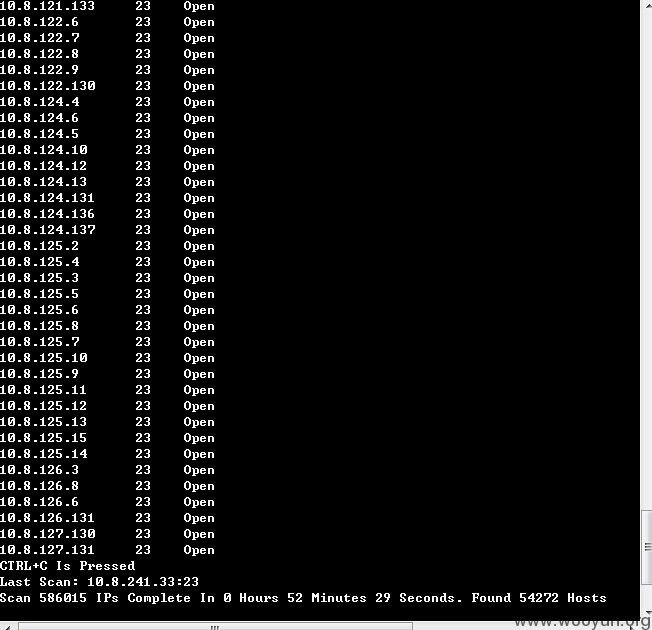

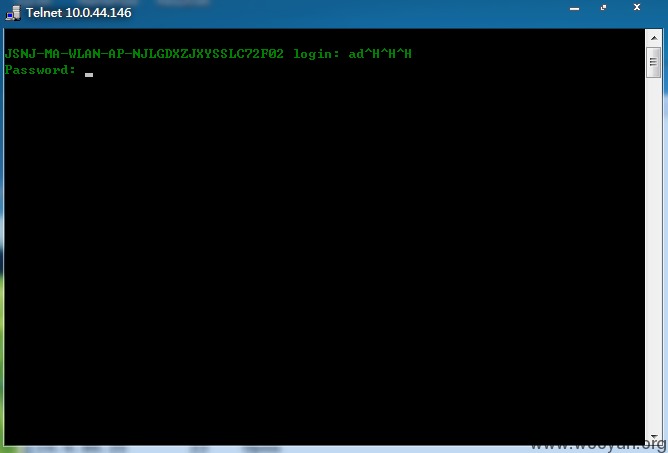

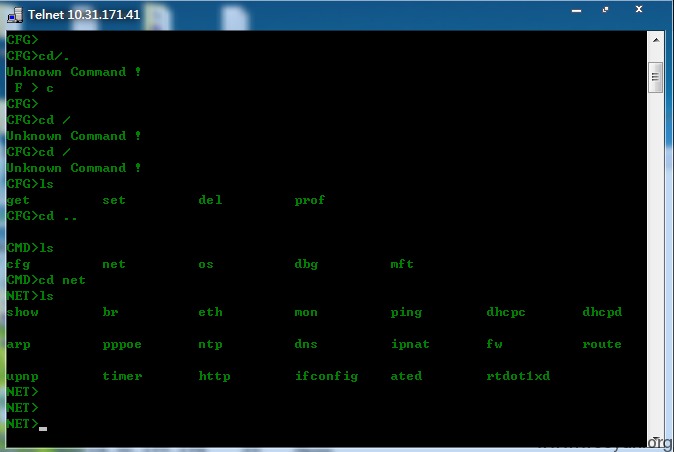

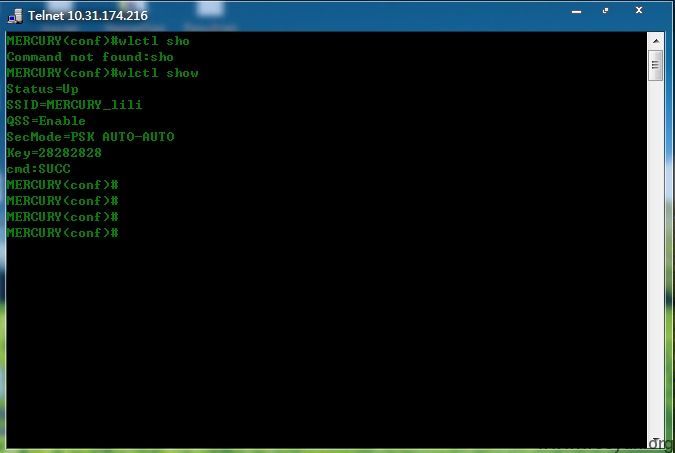

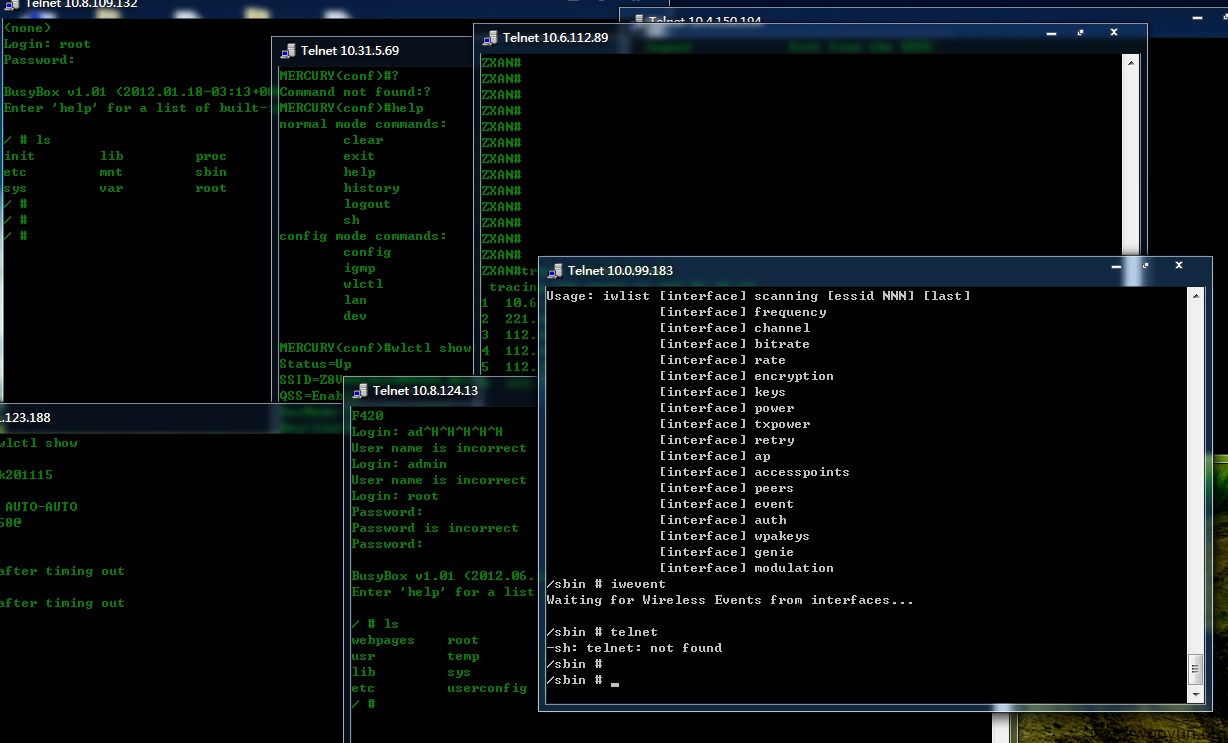

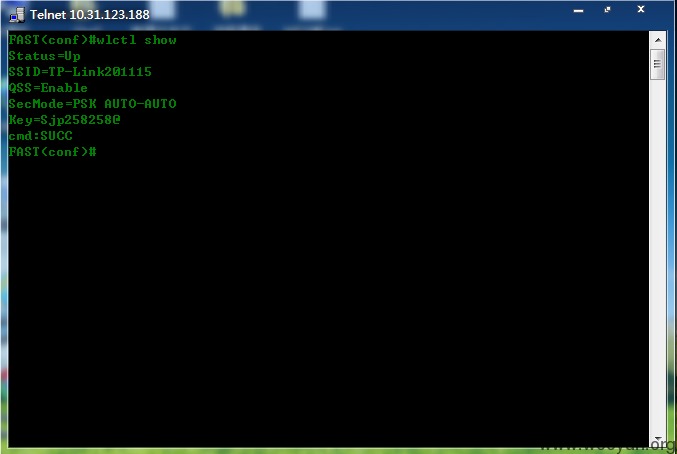

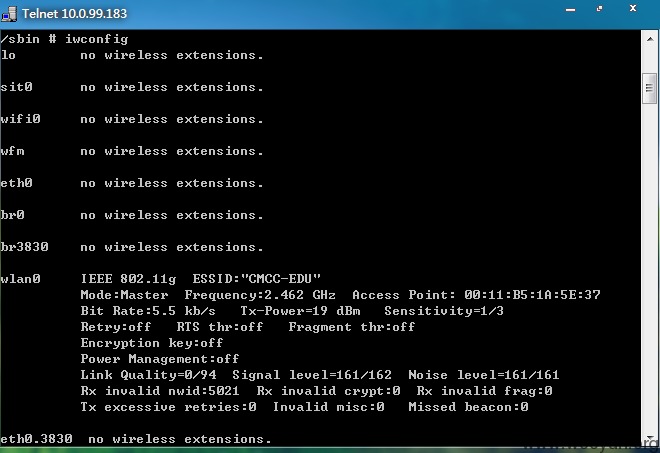

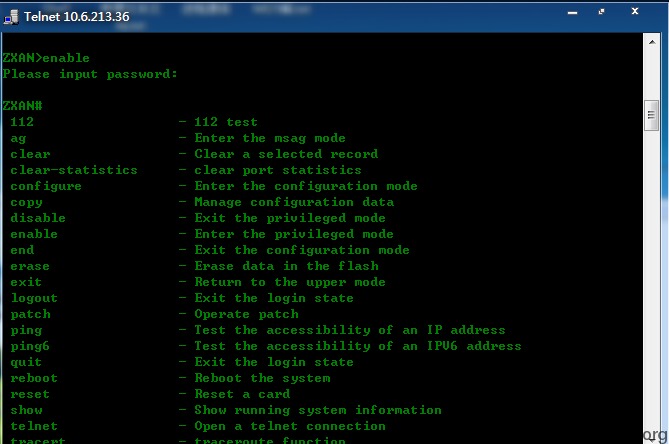

最近比较忙,一直在实习,很少有时间上网。进入正题吧,话说自从这次开学以来,发现移动的无线热点的ip网段改变了(貌似是全国性的),从之前的网段迁到了10.x.x.x这个网段(记得移动的gprs上网的代理ip段也在这个段),之前报告的内网arp的问题也似乎解决了。既然是内网,那么必然有许多不安全的因素。习惯性的用扫描器扫了自己所在的网段,发现了几台开着23段的机器,telnet了一下果然是默认密码登陆成功,上去一看是FAST及Mercury的路由器,无线ssid和密码都可以查看、修改。然后又试着扫了下相邻

的ip段的23端口,居然好多都是开放着的。索性从10.0.0.1开始扫描,由于几乎整个10.x.x.x网段都是可以访问的,那么自然开着默认telnet服务的也都是可以访问的,更要命的绝大部分设备都是默认的弱密码。由于涉及的网络设备数量庞大,种类繁多,危害啥的就不说了。

漏洞证明:

懒得打字了 随便贴几张图吧 我想你们也懂得

<img src="/upload/201311/1116164628a844a7d8

9863908d7c4fd8bc850c41.png" alt="tp.png" />

修复方案:

netmasks、vlan划分隔绝啥的我想你们更专业

版权声明:转载请注明来源 Terry@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2013-11-15 22:46

厂商回复:

CNVD根据图片确认所述情况(暂无CMCC实测网络),已经将所述情况转由CNCERT直接通报中国移动集团公司。由其酌情处置。

对于所述某几款型号的默认口令,此前在WOOYUN上也提交过。

最新状态:

暂无