漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-039810

漏洞标题:绕过电脑管家主动防御任意执行代码(4) poc

相关厂商:腾讯

漏洞作者: n0bele

提交时间:2013-10-15 17:56

修复时间:2014-01-10 17:57

公开时间:2014-01-10 17:57

漏洞类型:非授权访问/认证绕过

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-15: 细节已通知厂商并且等待厂商处理中

2013-10-16: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2013-12-10: 细节向核心白帽子及相关领域专家公开

2013-12-20: 细节向普通白帽子公开

2013-12-30: 细节向实习白帽子公开

2014-01-10: 细节向公众公开

简要描述:

这个是5次绕过的第4部分,不知道小伙伴们喜不喜欢看了。欢迎忽略!

详细说明:

绕过电脑管家主动防御任意执行代码(3)中我提到的dll hijack还不够引起重视的话,这次的hijack就有点非常规了,也比较隐蔽。

flash网页渲染几乎电脑上都装的吧?默认也不启动,恩,就hijack它。

操作1:为了方便测试先设置IE默认主页为空

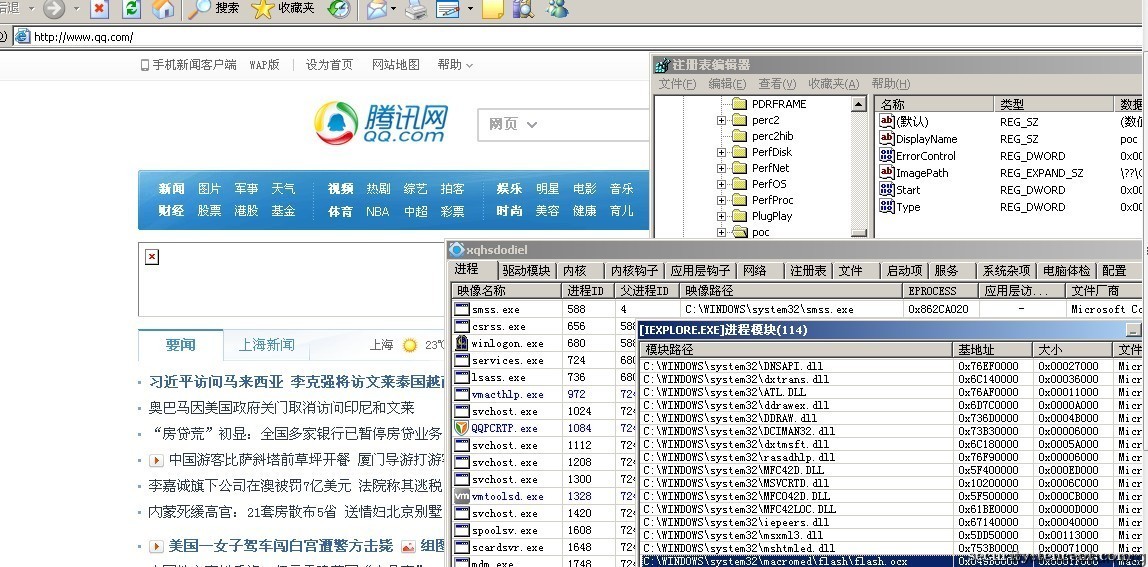

操作2:找到当前安装的flash ocx文件,我这里的是flash.ocx,将ActiveXDemo替换成flash.ocx

操作3:将hiv、sys文件拷贝到C盘,IE里访问www.qq.com 绕过

漏洞证明:

POC:http://pan.baidu.com/s/1tFb2k

修复方案:

版权声明:转载请注明来源 n0bele@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-01-10 17:57

厂商回复:

感谢您的反馈。这是一个垂直权限的问题。你有权限改系统目录的文件,基本上就可以在ring3为所欲为。所以我们认为你基于目前的权限,因为当前权限本身也具备了这个能力,并无“绕过”。故这不是安全漏洞。

最新状态:

暂无