漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036985

漏洞标题:通过一个分站安全漏洞证明可影响3Wcoofee创始人所有账号

相关厂商:3Wcoffee

漏洞作者: erevus

提交时间:2013-09-13 11:31

修复时间:2013-10-28 11:32

公开时间:2013-10-28 11:32

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-10-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

通过一个XSS拿到cookies cookies存了密码 然后一路杀向3Wcoffee主和大V微博,两个企业邮箱

详细说明:

通过拉勾网的一个XSS,漏洞详情在这

WooYun: 拉勾网任意密码重置+存储型XSS

然后把COOKIES里的密码MD5解出来,3Wcoffee

然后通过百度了解到拉勾网是3Wcoffee旗下的一个网站。去http://www.3wcoffee.com/主站.试了下几个账号

[email protected]

[email protected]

[email protected]

最后[email protected],成功登陆

微博也试了同样的账号,成功登陆,哎哟,大V啊

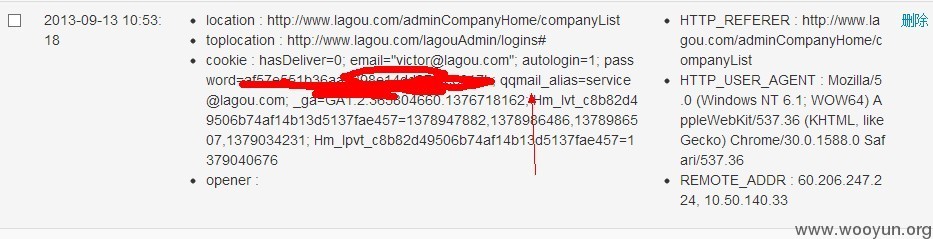

然后回顾下其中一条cookies

qqmail_alias?

嗯...应该是使用QQ企业邮箱.可是我不知道账号啊,怎么办?

嗯,QQ邮箱提供了一个很人性化的功能吗,通过域名找回管理员密码,会显示管理员账号哦

http://exmail.qq.com/cgi-bin/readtemplate?check=false&t=biz_rf_portal#recovery

找回lagou.com和3wcoffee.com的密码

管理员用户名为

使用3Wcoffee登陆...然后不小心又进去了,作为一个有节操的白帽 绝对没看你邮件啊..

漏洞证明:

修复方案:

1.不要使用通用型密码

2.cookies不要用市面常见的方法存账号密码信息

3.送52个避孕套给xsser...

版权声明:转载请注明来源 erevus@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝