漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036254

漏洞标题:借赛门铁透过攻破防病毒软件谈服务器提权(POC)

相关厂商:赛门铁克

漏洞作者: n0bele

提交时间:2013-09-06 11:24

修复时间:2013-12-05 11:25

公开时间:2013-12-05 11:25

漏洞类型:设计不当

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-06: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-12-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

有些厂商老觉得很多问题没必要修复,对此我只想套用一句老话,能力决定了你的眼界.自己不会利用,不代表着别人不会.所以安全厂商招人的时候别老招那种用汇编写管理系统的程序员,因为他们的思维就定格在那一亩三分地上.

详细说明:

借赛门铁克吐个槽,当然了国外大多数防病毒厂商都是不防驱动加载的.我不懂他们的设计思路,但事实是再优秀的防病毒引擎你也得先跑得起来不是?

驱动是什么权限?

system权限

怎么让驱动运行?

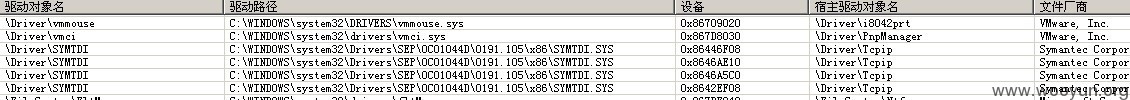

有的时候拿到了webshell没有执行程序、写注册表的权限,有的只是浏览、修改特定几个目录的权限。利用我前几天提到的方法,替换掉比如:C:\Program Files\目录下任意驱动,达到重启后自动执行驱动提权,具体payload代码网上有,自己找.

为什么不用lpk.dll等劫持提权?

因为杀毒软件会报的:)

恩,回到赛门铁克的问题,看POC吧

漏洞证明:

修复方案:

他们懂但不想修复,我也没办法

版权声明:转载请注明来源 n0bele@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝