漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-035229

漏洞标题:改图网某个分域名存在任意文件上传漏洞可导致主站沦陷

相关厂商:改图网

漏洞作者: 江南的鱼

提交时间:2013-08-25 10:38

修复时间:2013-10-09 10:39

公开时间:2013-10-09 10:39

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-10-09: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

改图网某分站,存在编辑器上传漏洞,导致执行任意代码。

详细说明:

改图网后台管理处使用了FCKeditor编辑器,但是FCKeditor编辑器未能正确配置,导致任意文件上传。

上穿文件地址:http://mana.gaitu.com/FCKeditor/editor/filemanager/upload/test.html

上穿aspx 马后,发现没有限制目录,在D:\SITE\Core\ 发现了网站的程序备份。

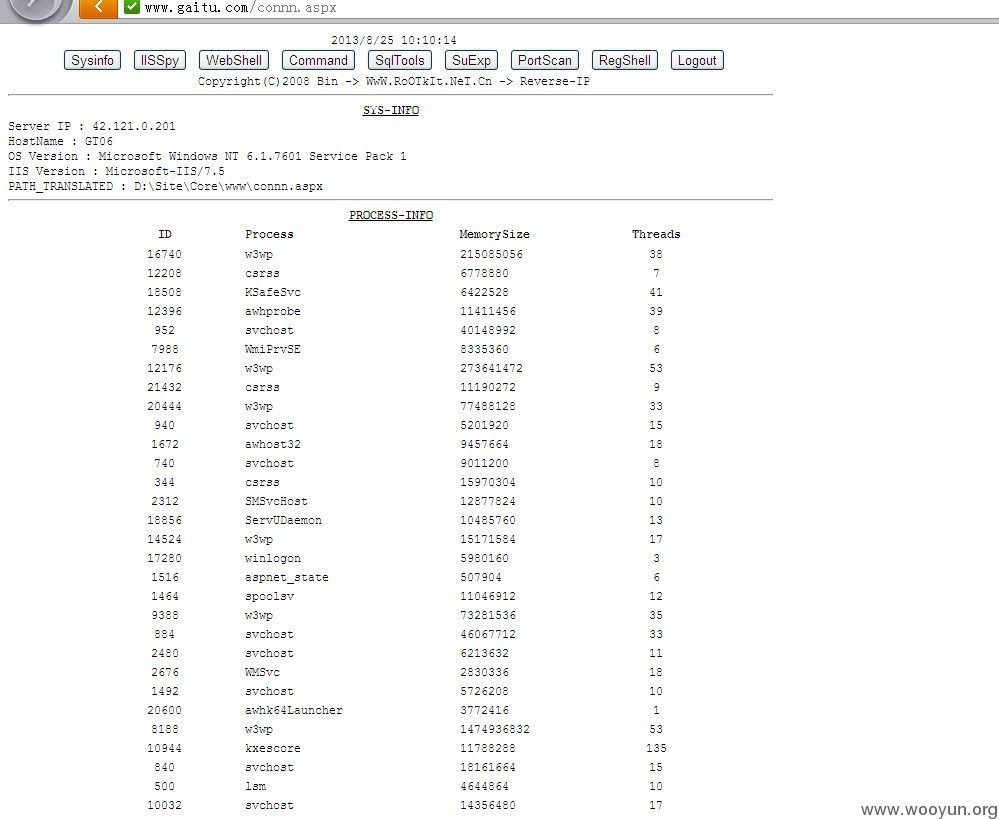

分析了WWW下主站的程序,发现目录下有个 connn.aspx 程序可疑。因为.net程序 配置文件在web.config ,进一步发现 connn.aspx 是一个 aspxspy后门。

进入主站一试,后门存在:http://www.gaitu.com/connn.aspx

解出MD5密码,成功进入主站

看了主站 www下的web.config 发现,原来数据库在 分站的服务器上,很多有用的信息都在分站上。

本人声明:未下载或破坏任何数据,未做进一步提权,请勿跨省!

漏洞证明:

http://www.gaitu.com/connn.aspx

本人声明:未破坏任何数据!

修复方案:

你们更专业

版权声明:转载请注明来源 江南的鱼@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝