漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-035140

漏洞标题:河北航空高危漏洞导致大量用户证件号等敏感信息泄漏(成功利用404页面)

相关厂商:河北航空

漏洞作者: 浪迹海角

提交时间:2013-08-24 10:22

修复时间:2013-10-08 10:23

公开时间:2013-10-08 10:23

漏洞类型:命令执行

危害等级:高

自评Rank:12

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-24: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-10-08: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

侧漏了,侧漏了

详细说明:

河北航空官网存在struts漏洞,系统root权限,成功利用404页面getshell,导致大量用户敏感信息泄露,可被脱裤。

事先声明:本人纯属友情检测,从不脱裤子。数据完好无损,无任何有害操作,拒绝任何水表,快递,跨省等行为,谢谢合作。

注意:用于测试的error_404.jsp页面已备份为error_404.jsp.bak,请及时修改。

漏洞证明:

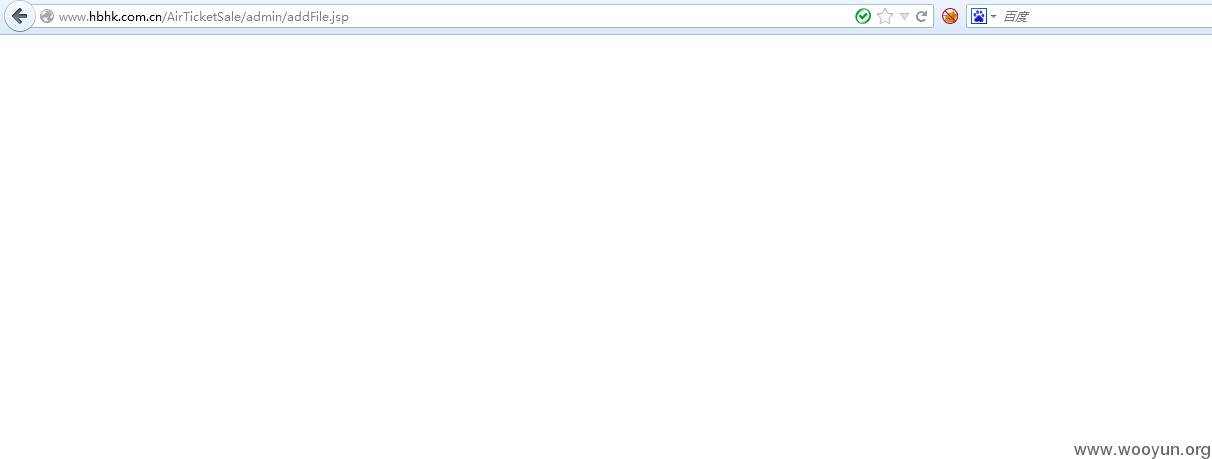

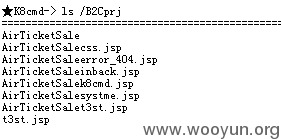

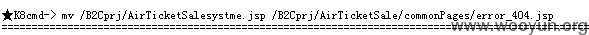

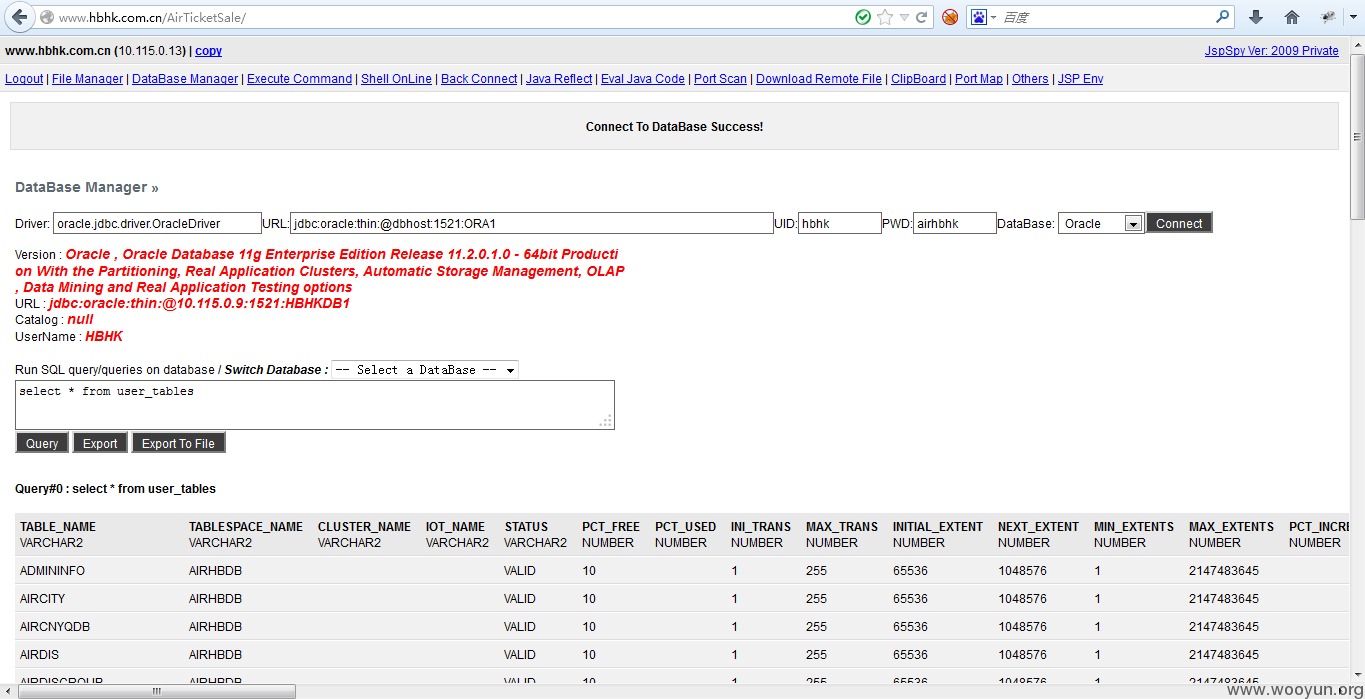

检测存在struts漏洞,上传小马成功,尝试连接小马,失败,被拦截过滤,转向404。利用K8拉登哥哥的struts检测工具,查看目录结构发现404页面在commonPages目录下,打算利用404页面getshell。命令将404页面替换成小马成功。随意输入地址,自动跳转至小马。

连接一句话小马上传大马成功,但一直无法连接大马。工具查看目录,发现大马被拦截存放网站所在目录的上级目录,cat查看内容完好无损。

命令替换掉之前的404小马

getshell

连接数据库

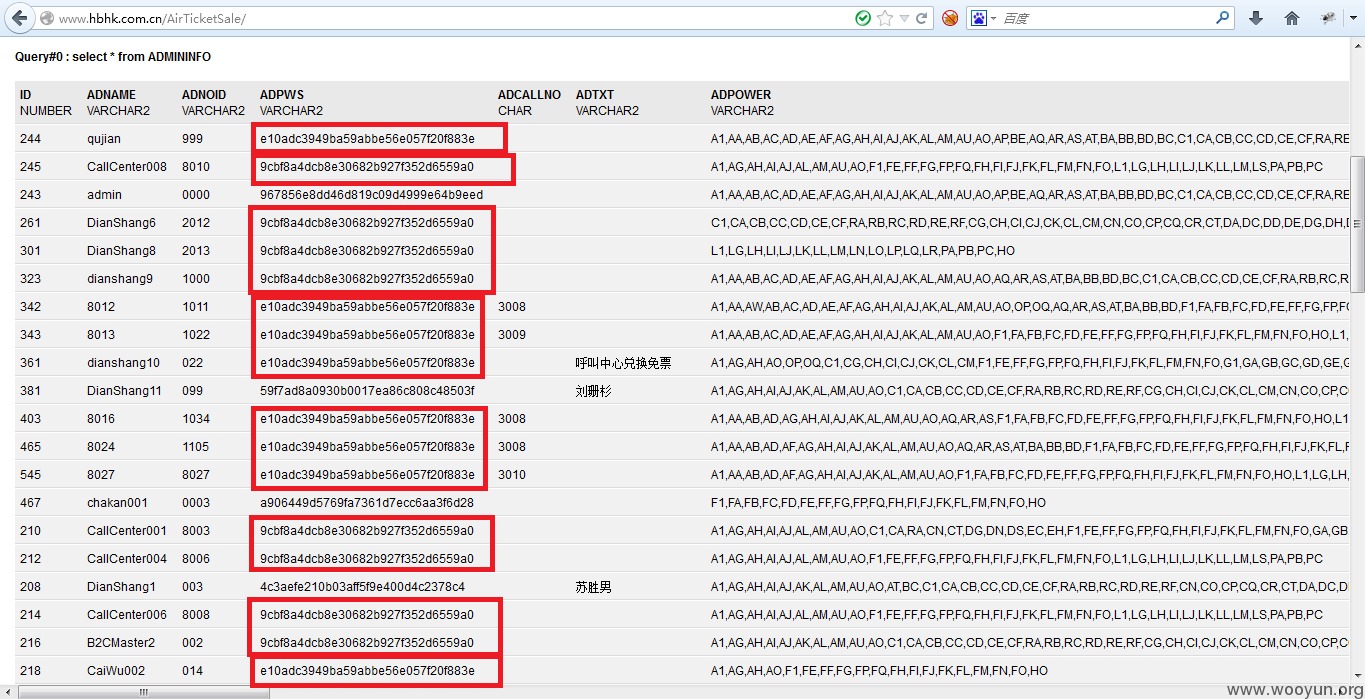

看下管理

我和我的小伙伴惊呆了,口算MD5(专业装B)得出密码均为弱口令。看下用户的一些

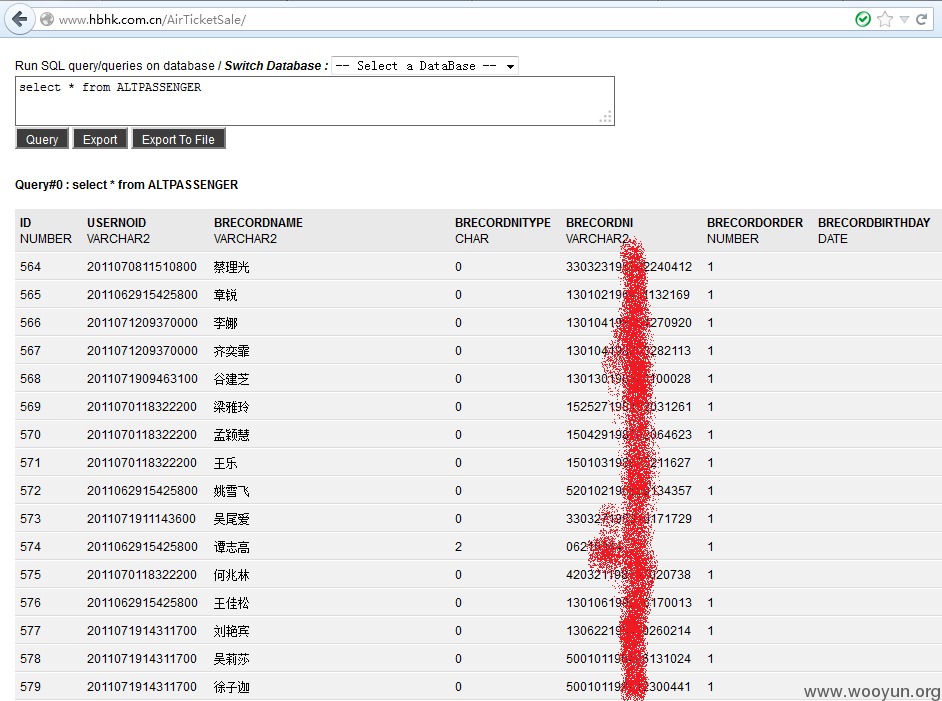

证件号码完全侧漏,,,,安全检测,就不再继续深入了,相信裤子里面的数据量不小。厂商赶紧修复啊。

修复方案:

别查水表

版权声明:转载请注明来源 浪迹海角@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝