漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033411

漏洞标题:56多出高危安全漏洞集合(数据库空口令、明文密码、后台等)

相关厂商:56.com

漏洞作者: Croxy

提交时间:2013-08-03 23:12

修复时间:2013-09-17 23:13

公开时间:2013-09-17 23:13

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-03: 细节已通知厂商并且等待厂商处理中

2013-08-04: 厂商已经确认,细节仅向厂商公开

2013-08-14: 细节向核心白帽子及相关领域专家公开

2013-08-24: 细节向普通白帽子公开

2013-09-03: 细节向实习白帽子公开

2013-09-17: 细节向公众公开

简要描述:

我要个电脑包有那么难吗!!!!! 哭>.<

详细说明:

看漏洞证明。

漏洞证明:

首先来老问题 tieba.56.com 的XSS还是没修复。。 你们怎么修复的?

1 56一处Csrf

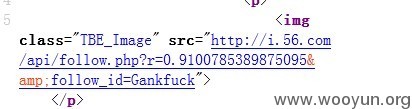

56关注http://i.56.com/api/follow.php?r=0.9100785389875095&follow_id=XXXXXX 是get访问的 所以我们只要找个地方插图片就可以刷粉了

找的还是http://tieba.56.com/v?tn=6381708插入

http://i.56.com/api/follow.php?r=0.9100785389875095&follow_id=gankfuck

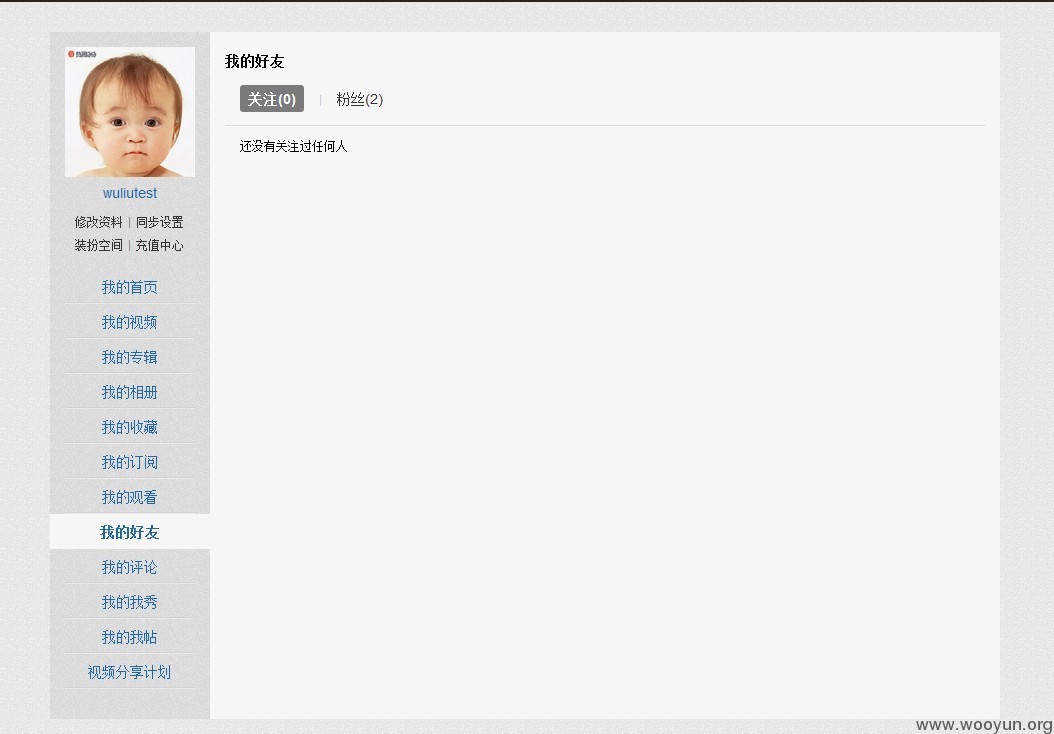

我们小号是没有关注任何人的

访问一下http://tieba.56.com/v/tn-6382091

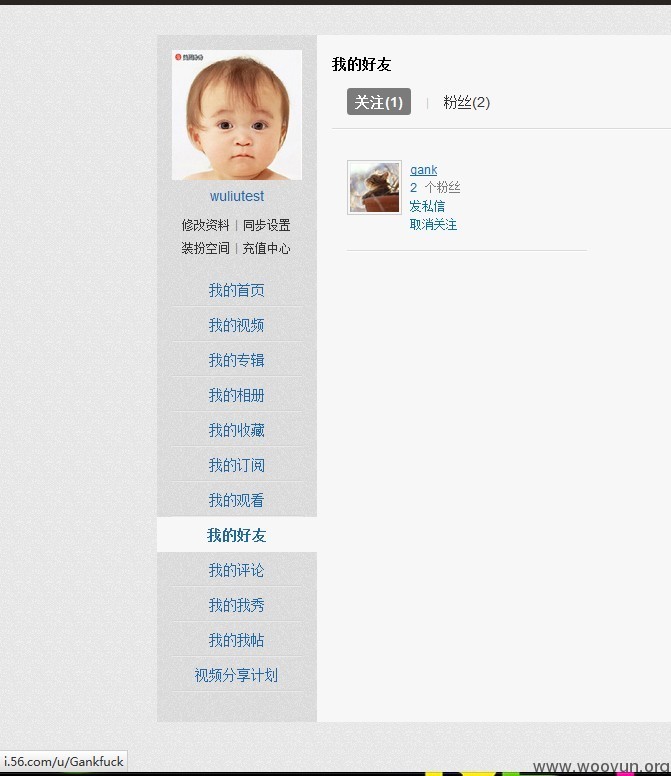

刷新 成功关注!

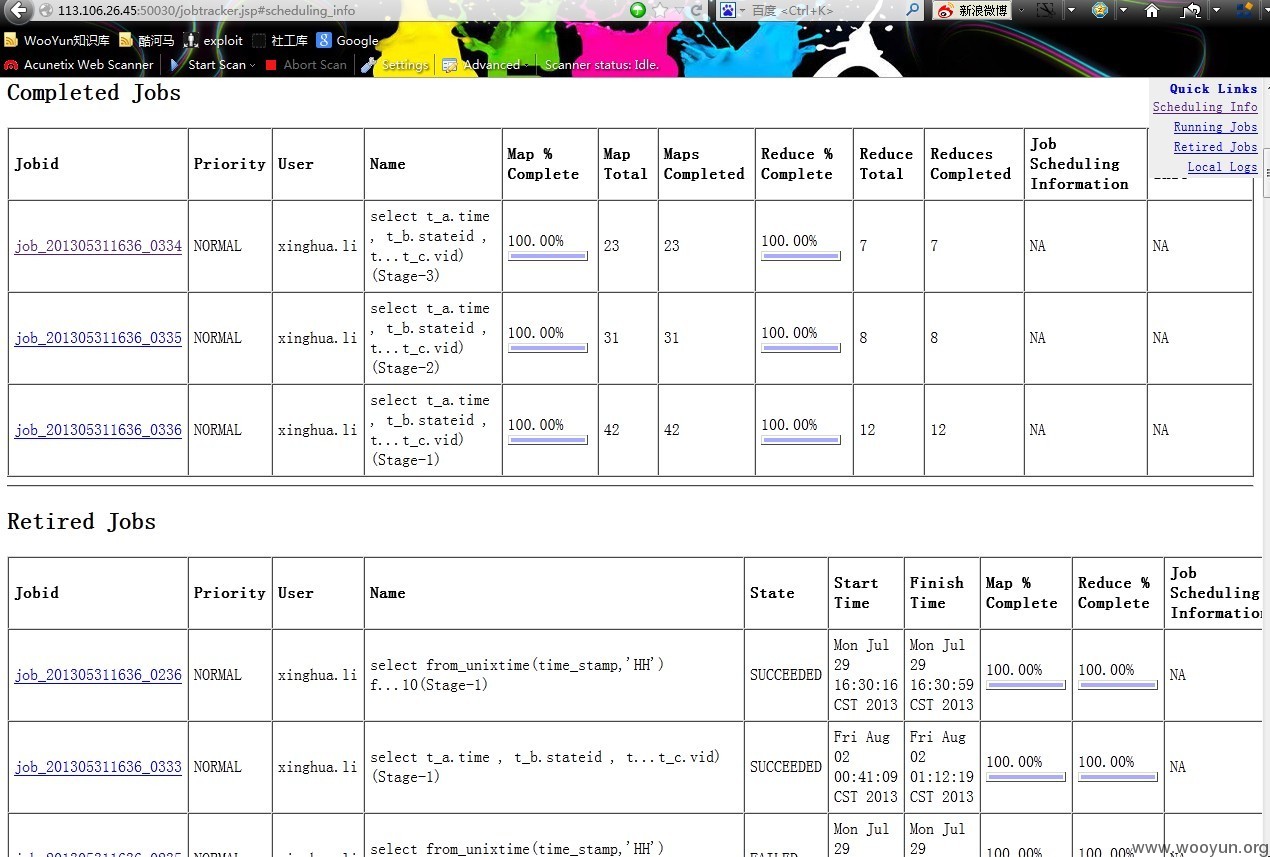

2.Hadoop未授权访问

http://113.106.26.45:50060

http://113.106.26.45:50030

希望好好排查 其他地方应该还有 :-)

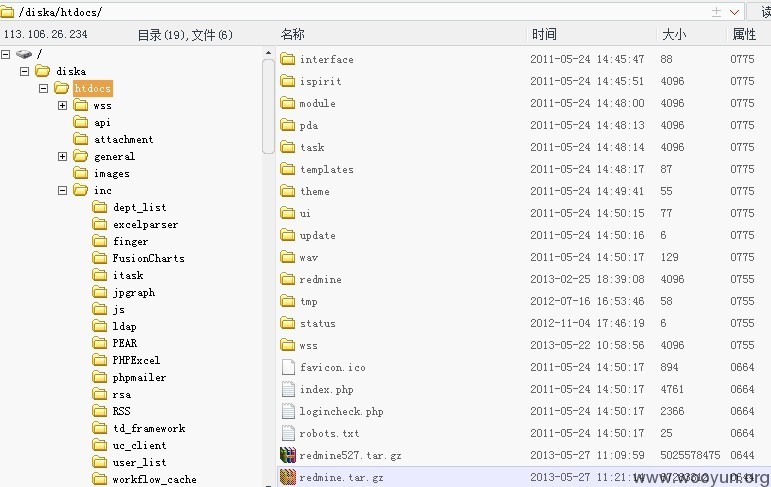

3.Wss系统过旧 导致getshell

WooYun: WSS 项目管理系统 Post get shell

Look it

http://113.106.26.234 存在漏洞 post成功getshell

服务器上有什么你们比我更清楚。 我就不说了。

我依旧没有做任何破坏 只是小测试了一下 ^_^

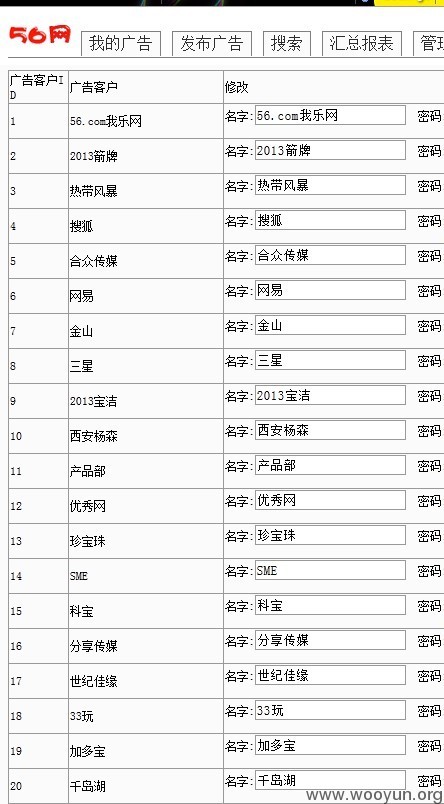

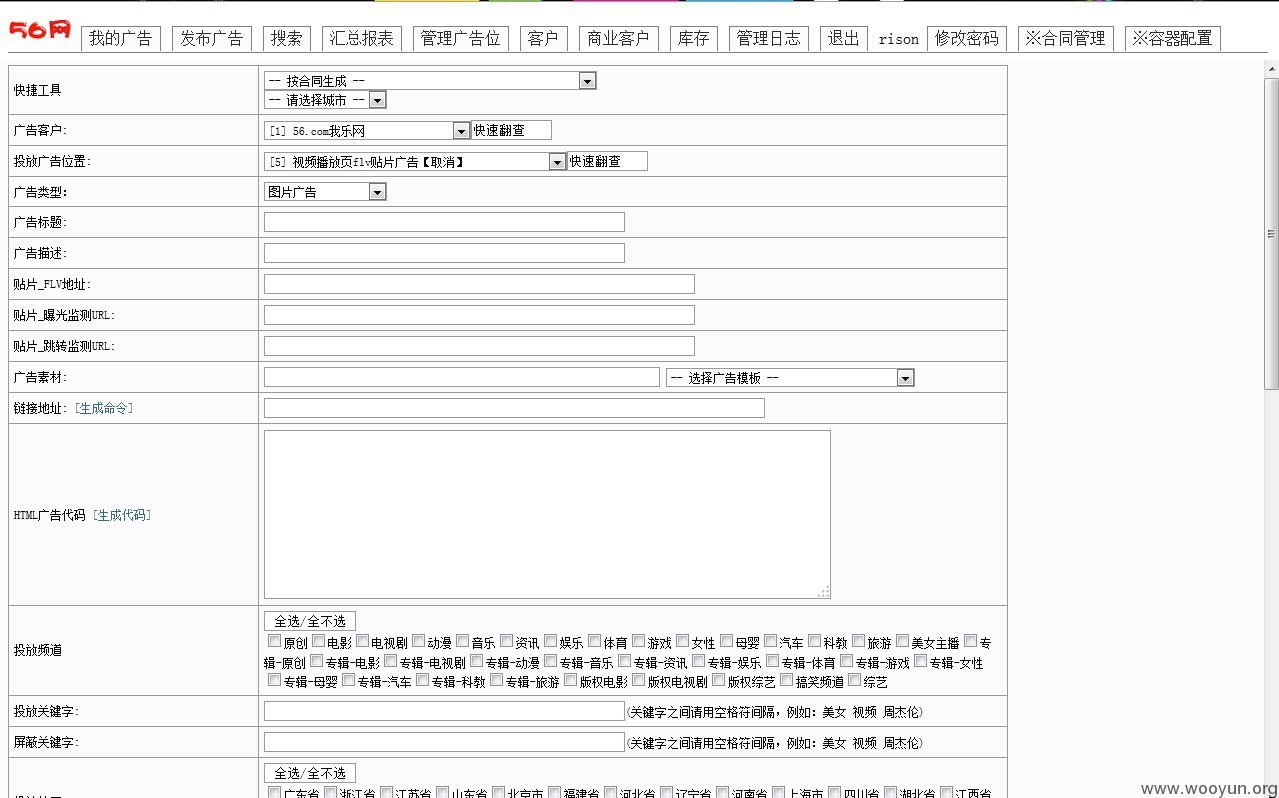

4.如何在56视频上挂冠希哥哥的广告?

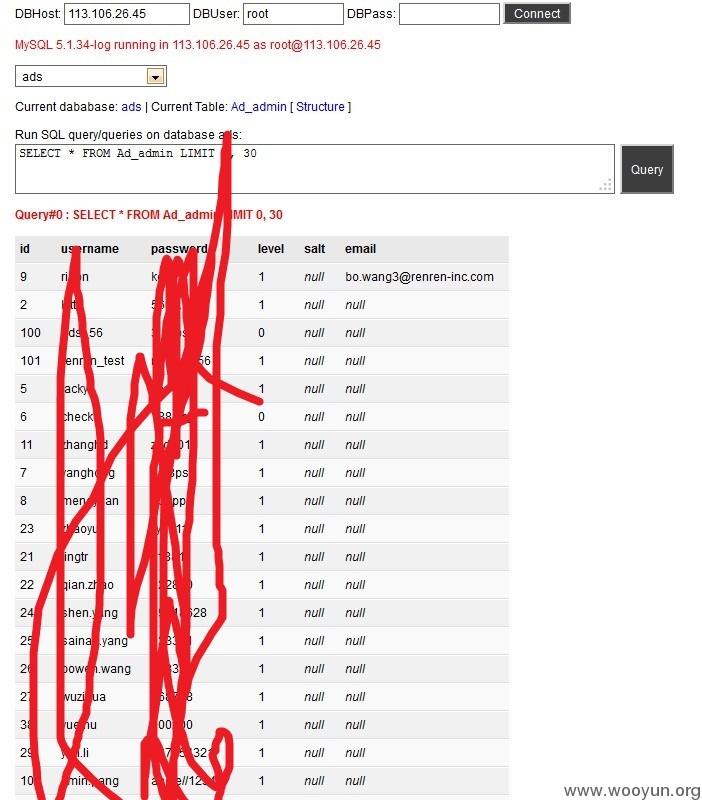

http://t3.56.com/问题出现在这里

56的一个广告系统

看起来很简陋 但是好像什么问题都没有?

问题出在 服务器的Mysql竟然是Root 空口令 !! 还可以外链。。

密码还是明文 哎。。

果断登入

在这里可以看到许多.。 你懂的

http://mads.56.com 由于这个站点和t.56.com使用的口令是相同的

里面的合同什么的也是泄露了

本人绝对没有偷看 我也不会下载备份的。

小小看了下56的广告投放 还可以定位 那么我就可以向所有56用户投个冠希哥演的

"小电影"?

(ps:那站还有.svn的泄露)

修复方案:

版权声明:转载请注明来源 Croxy@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-04 01:19

厂商回复:

谢谢反馈, 正在修复

最新状态:

暂无