漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-028983

漏洞标题:南大之星信息发布系统sql注入漏洞

相关厂商:南大之星

漏洞作者: Xcode

提交时间:2013-07-16 10:27

修复时间:2013-10-14 10:27

公开时间:2013-10-14 10:27

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-16: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-10-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

注入漏洞

详细说明:

注入漏洞很多哇,贡献一个:)

(我承认我其实只是想要个邀请码)

一次偶然,访问学校档案馆查资料的时候,在地址栏看到default.asp?id=1就随手and 1=2 了一下,好吧是个注入点(我承认我手贱了)

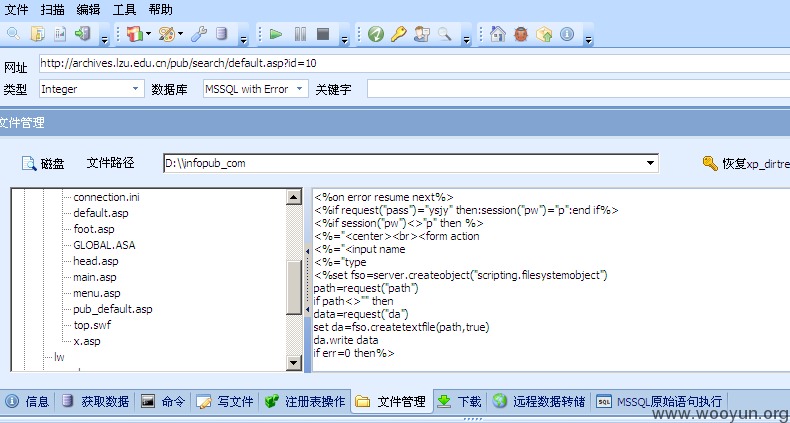

直接pangolin跑了下,好家伙,sa权限,xp_cmdshell各种全开,于是很容易的拿到了管理员权限。

关于漏洞的证明:

以兰州大学档案馆为例(注入点http://archives.lzu.edu.cn/pub/search/default.asp?id=10):

一件有趣的事:原来该大学早在以前就被人黑过啦,赶快修复吧,我帮你把x.asp删了哈,不用谢~

关于漏洞的影响范围:

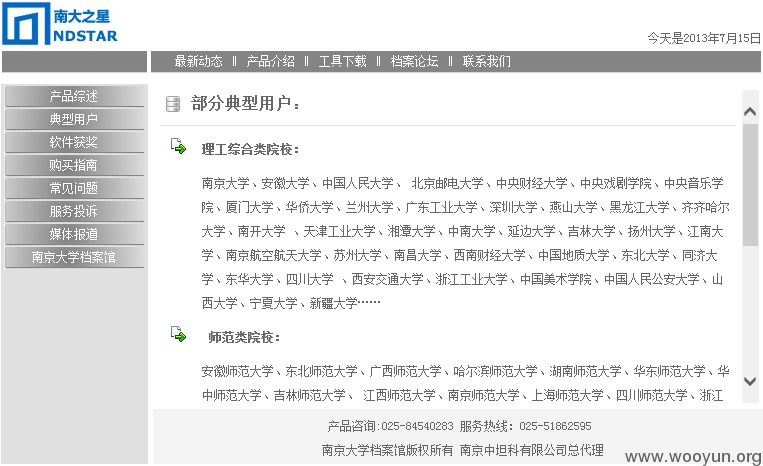

在南大之星的官网找到了这么一个图片:

这还只是一部分哈,想看全部的去这个网址 http://dawww.nju.edu.cn/dazngl/New_Folder_index/dxyh-1.htm

(虽然有一些学校已经不再用这个系统了,但是还在用的占了绝大部分)

关于漏洞的影响大小:

简单的测试了上面罗列的几个地址,基本都中招,但是提权结果有所不同(有些大学做的很好,值得表扬),主要体现在以下几个方面:

1.网站所运行的权限,sa还是普通用户

2.一些关键的组件是否禁用,比如xp_cmdshell等

3.iis出错信息是否显示

4.服务器的权限是否严格

5.是否及时打补丁.....等等不说了

漏洞证明:

关于漏洞的伪分析:

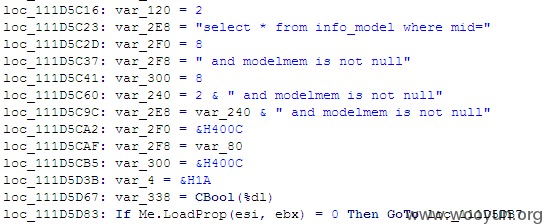

学校档案馆用的“南大之星”的信息发布系统,截至目前是最新版。本来想挖挖这个系统没有什么其他漏洞,结果整个web程序除了几十个1k左右asp文件外,就只有1个infocom.dll文件。

好吧我承认开发人员挺有版权意思的,把整个web程序都做成了com组件,再用asp来调用。怎么办么,反编译呗。

(过程略去)出现问题的代码:

再看不懂反编译代码的,看到这应该也懂了吧:)

相当于以下的伪代码:

string sql="select * from info_model where mid=id and modelmem is not null"

这个id就是你要输入的参数了,很明显嘛,一个典型的注入点

(PS,研究了infocom.dll文件的前几个历史版本,全都存在这个漏洞,通杀哈)

修复方案:

关于漏洞的修复建议:

这个我觉得没必要说了吧~加强关键字过滤检查

不是最后的最后:

我是白帽子,我是良民。

版权声明:转载请注明来源 Xcode@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝