随着移动端与PC的渐渐融合,也为了保证用户的可靠性,流量的质量,越来越多的网站实行了一个策略,那就是将手机验证码发至用户的手机上。在Wooyun常常可以看到这些东西的绕过,以及这些东西的滥用——短信DOS,给用户造成极大的不便,厂商也对此积极修补(也许是因为中国移动是按条数收费吧)但这个是否是最可怕的呢,不,最可怕的不是DOS,是DDOS,这种东西,不是厂商所能控制的。

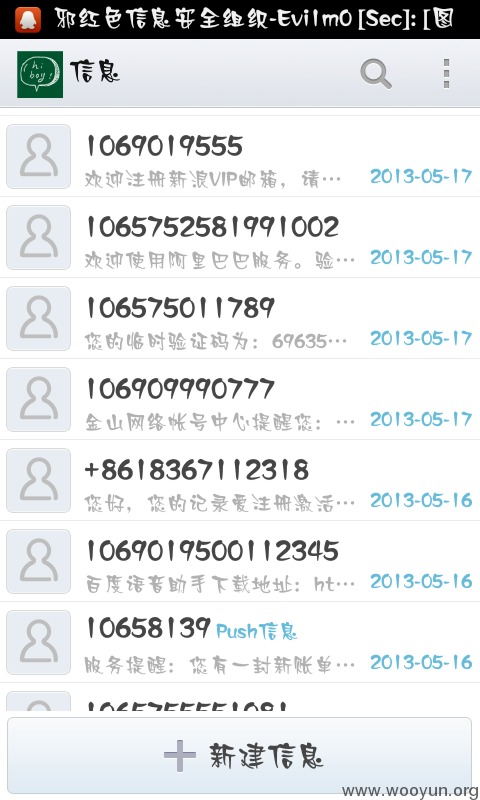

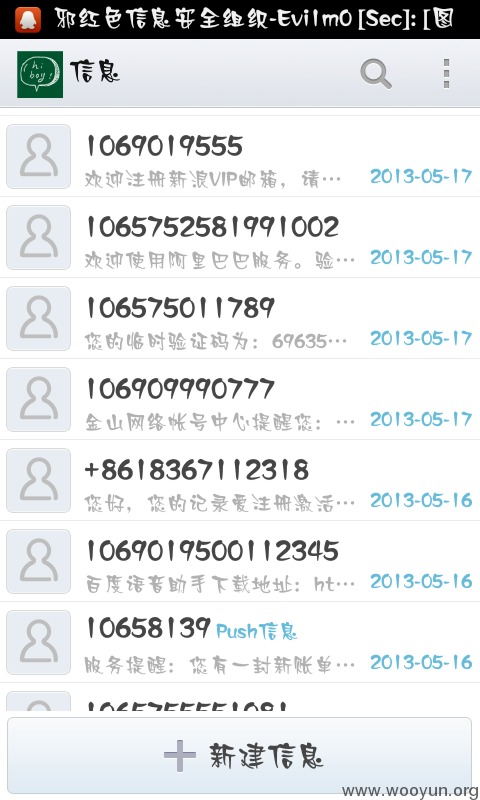

先上两张图

好了你们懂我意思了,没错,就是用各个网站的验证码,来同时发给一个手机,那样既是网站所认可的,网站所允许的,对于单个网站的发送也是有过之而无不及。

下面讲讲如何制作

首先,我们找到一个有手机注册功能的网站。

这里我用NC抓包,然后发送短信验证码

发现moblie=XXXXXXXXXXX

这个XXXXX就是你在网站输入的手机号

然后这里我们就搜集了一条,继续去其他网站搜集,注意这里有些是post,有些是get

搜集完了之后,我这里用易语言,支持国产语言。。

这里的编辑框1.内容就是手机号了,这里放出部分地址供大家参考。

然后是post的

最大的伤害我觉得是这样的,由几家存在发送漏洞的网站(即可无限发送)不断的提交,然后其他的网站分为几组,每组发送完之后做延迟处理,然后其他网站一轮下来之后之前的组所给的限制时间已经到了,那就继续发送,这样永不停歇。

当然也有网站是通过电话播报验证码的,一个方法。。