漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024771

漏洞标题:京东商城多处敏感操作缺乏验证

相关厂商:京东商城

漏洞作者: 过客

提交时间:2013-05-30 10:51

修复时间:2013-07-14 10:52

公开时间:2013-07-14 10:52

漏洞类型:CSRF

危害等级:低

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-30: 细节已通知厂商并且等待厂商处理中

2013-05-30: 厂商已经确认,细节仅向厂商公开

2013-06-09: 细节向核心白帽子及相关领域专家公开

2013-06-19: 细节向普通白帽子公开

2013-06-29: 细节向实习白帽子公开

2013-07-14: 细节向公众公开

简要描述:

多处 CSRF,能修改的内容很多

详细说明:

1. 修改收货地址,帐户中只有一个收货地址时,很多人付款时不注意收货地址,直接付款

效果如下

2. 修改支付方式,这个没多大影响

修改支付方式为 货到付款,工作日、双休日与假日均可送货

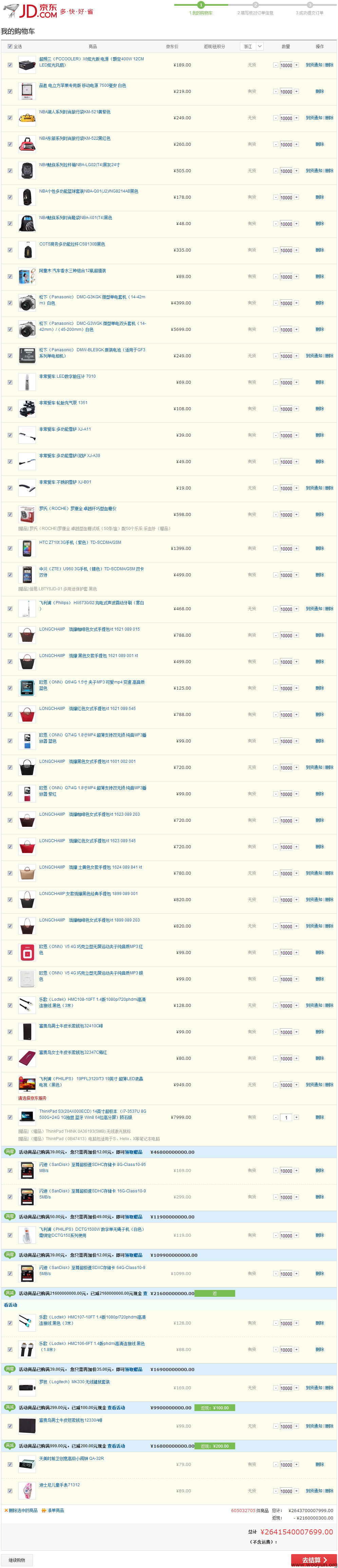

3. 购物车 CSRF 拒绝服务,CSRF 填满购物车,正常购物流程无法进行

效果如下,

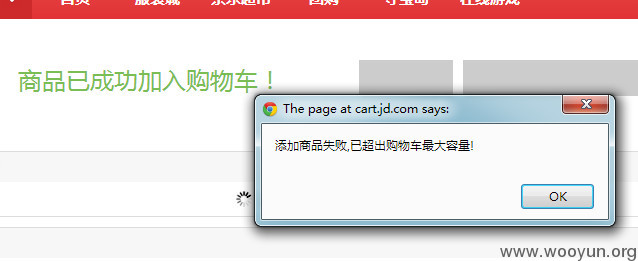

正常购物再无法加入购物车

漏洞证明:

如上

修复方案:

表单加 token 或验证 referer

版权声明:转载请注明来源 过客@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-05-30 11:19

厂商回复:

非常感谢您对京东的关注!

最新状态:

暂无